- Преподавателю

- Информатика

- Контрольно-оценочные средства по дисциплине Информационная безопасность

Контрольно-оценочные средства по дисциплине Информационная безопасность

| Раздел | Информатика |

| Класс | 11 класс |

| Тип | Другие методич. материалы |

| Автор | Киренцова Н.М. |

| Дата | 11.09.2015 |

| Формат | doc |

| Изображения | Есть |

Департамент образования Вологодской области

бюджетное образовательное учреждение среднего профессионального образования Вологодской области

«Сокольский лесопромышленный политехнический техникум»

УТВЕРЖДАЮ

Директор БОУ СПО ВО

«Сокольский ЛПТ»

____________ Э.М. Салтан

«_____» _____________ 2013г.

КОМПЛЕКТ

КОНТРОЛЬНО - ОЦЕНОЧНЫХ СРЕДСТВ

по учебной дисциплине

ОП.15. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

для специальности

230115 Программирование в компьютерных системах

ТЕХНИК-ПРОГРАММИСТ

(квалификация выпускника)

Сокол

2013

Комплект контрольно-оценочных средств разработан на основе Федерального государственного образовательного стандарта среднего профессионального образования по специальности 230115 Программирование в компьютерных системах, программы учебной дисциплины ОП.15. Информационная безопасность.

Разработчик:

КИРЕНЦОВА НАТАЛЬЯ МИХАЙЛОВНА,

преподаватель информационных технологий БОУ СПО ВО «Сокольский ЛПТ»

Рассмотрено

на заседании комиссии «Физики, математики и информатики»

« 30 » августа 2013г., протокол № 1

председатель комиссии

______________________Н.М.Киренцова

(подпись)

СОГЛАСОВАНО:

Внешние эксперты:

__________________________________________________

__________________________________________________

__________________________________________________

__________________________________________________

__________________________________________________

__________________________________________________

__________________________________________________

__________________________________________________

__________________________________________________

СОДЕРЖАНИЕ

1. Паспорт комплекта контрольно-оценочных средств 4

2. Результаты освоения учебной дисциплины, подлежащие проверке4

3. Оценка освоения учебной дисциплины6

3.1. Формы и методы оценивания6

3.2. Задания для оценки освоения учебной дисциплины8

4. Контрольно-оценочные материалы для промежуточной

аттестации по учебной дисциплине 45

5. Лист согласования 48

-

ПАСПОРТ КОМПЛЕКТА

КОНТРОЛЬНО-ОЦЕНОЧНЫХ СРЕДСТВ

Контрольно-оценочные средства (КОС) предназначены для контроля и оценки образовательных достижений студентов, освоивших программу учебной дисциплины ОП.15. Информационная безопасность.

КОС включают контрольные материалы для проведения текущего контроля и промежуточной аттестации в форме дифференцированного зачета.

КОС разработаны на основании следующих положений:

-

ФГОС СПО по специальности 230115 Программирование в компьютерных системах;

-

основной профессиональной образовательной программы по специальности СПО 230115 Программирование в компьютерных системах;

-

программы учебной дисциплины ОП.15. Информационная безопасность.

2. РЕЗУЛЬТАТЫ ОСВОЕНИЯ УЧЕБНОЙ ДИСЦИПЛИНЫ, ПОДЛЕЖАЩИЕ ПРОВЕРКЕ

В результате аттестации по учебной дисциплине осуществляется комплексная проверка следующих умений и знаний, а также динамика формирования общих компетенций.

В результате освоения учебной дисциплины ОП.15. Информационная безопасность студент должен обладать предусмотренными ФГОС по специальности СПО 230115 Программирование в компьютерных системах следующими умениями, знаниями, которые формируют профессиональные компетенции, и общими компетенциями:

ОК 1. Понимать сущность и социальную значимость своей будущей профессии, проявлять к ней устойчивый интерес.

ОК 2. Организовывать собственную деятельность, выбирать типовые методы и способы выполнения профессиональных задач, оценивать их эффективность и качество.

ОК 3. Принимать решения в стандартных и нестандартных ситуациях и нести за них ответственность.

ОК 4. Осуществлять поиск и использование информации, необходимой для эффективного выполнения профессиональных задач, профессионального и личностного развития.

ОК 5. Использовать информационно-коммуникационные технологии в профессиональной деятельности.

ОК 6. Работать в коллективе и в команде, эффективно общаться с коллегами, руководством, потребителями.

ОК 7. Брать на себя ответственность за работу членов команды (подчиненных), за результат выполнения заданий.

ОК 8. Самостоятельно определять задачи профессионального и личностного развития, заниматься самообразованием, осознанно планировать повышение квалификации.

ОК 9. Ориентироваться в условиях частой смены технологий в профессиональной деятельности.

ОК 10. Исполнять воинскую обязанность, в том числе с применением полученных профессиональных знаний (для юношей).

Умения:

У1. Применение правовых, организационных, технических и программных средств защиты информации;

У2. Создание программных средств защиты информации.

Знания:

З1. Источники возникновения информационных угроз;

З2. Модели и принципы защиты информации от несанкционированного доступа;

З3. Способы защиты информации в персональном компьютере;

З4. Методы криптографического преобразования информации;

З5. Методы антивирусной защиты информации;

З6. Состав и методы правовой защиты информации;

Формой промежуточной аттестации по учебной дисциплине является дифференцированный зачет.

3. ОЦЕНКА ОСВОЕНИЯ УЧЕБНОЙ ДИСЦИПЛИНЫ

3.1. Формы и методы контроля

Контроль и оценка освоения учебной дисциплины по темам

Элемент учебной дисциплины

Формы и методы контроля

Текущий контроль

Промежуточная аттестация

Форма контроля

Самостоятельная работа

Проверяемые

ОК, У, З

Форма контроля

Проверяемые ОК, У, З

Раздел 1. Борьба с угрозами несанкционирован-ного доступа к информации

Устный опрос на тему: «Актуальность проблемы обеспечения безопасности информации»

Устный опрос на тему: «Виды мер обеспечения информационной безопасности»

Практическая работа №1. Анализ рисков информационной безопасности

Приемы управления средствами защиты информации.

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З1

ДЗ

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З1

Раздел 2. Защита информации в персональном компьютере

Устный опрос на тему: «Особенности защиты информации в персональном компьютере»

Устный опрос на тему: «Программные средства защиты информации»

Практическая работа №2. Процедура аутентификации пользователя на основе пароля

Биометрическая аутентификация.

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З2, З3

ДЗ

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З2, З3

Раздел 3. Криптографические методы защиты информации

Устный опрос на тему: «Криптология и основные этапы ее развития»

Устный опрос на тему: « Методы криптографических преобразований»

Устный опрос на тему: «Стандарты шифрования»

Практическая работа №3. Программная реализация криптографических алгоритмов

Криптографические методы защиты информации.

Изучение стандартов шифрования AES и Rjndael.

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З4

ДЗ

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З4

Раздел 4. Борьба с вирусным заражением информации.

Кейс задачи по теме:

«Компьютерные вирусы»

Устный опрос на тему: «Проблема вирусного заражения и структура современных вирусов»

Устный опрос на тему: «Классификация антивирусных программ»

Практическая работа №4. Алгоритмы поведения вирусных и других вредоносных программ

Практическая работа №5. Пакеты антивирусных программ

Проверочная работа по теме: «Защита информации»

Изучение литературы по теме: Компьютерные вирусы. Структура современных вирусов.

Работа с антивирусными программами

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З5

ДЗ

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З5

Раздел 5. Организационно-правовое обеспечение информационной безопасности.

Коллоквиум по теме

«Международные, российские и отраслевые правовые документы»

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З6

ДЗ

ОК1, ОК2, ОК3, ОК4, ОК5, ОК8, ОК9, У1, У2, З6

3.2. ЗАДАНИЯ ДЛЯ ОЦЕНКИ ОСВОЕНИЯ

УЧЕБНОЙ ДИСЦИПЛИНЫ

РАЗДЕЛ 1. БОРЬБА С УГРОЗАМИ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ

Устный опрос на тему:

«Актуальность проблемы обеспечения безопасности информации»

Вопросы:

-

Основные понятия безопасности: конфиденциальность, целостность, доступность.

-

Объекты, цели и задачи защиты информации.

-

Возможные угрозы информационной безопасности: классификация, источники возникновения и пути реализации.

-

Виды угроз.

-

Определение требований к уровню обеспечения информационной безопасности.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Устный опрос на тему:

«Виды мер обеспечения информационной безопасности»

Вопросы:

-

Виды мер обеспечения информационной безопасности: правовые, организационные, технические, программно-математические.

-

Специфические приемы управления техническими средствами.

-

Административный уровень защиты информации: программа безопасности, политика безопасности.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Практическая работа №1.

«Анализ рисков информационной безопасности»

-

Цель работы - ознакомление с алгоритмами оценки риска информационной безопасности.

-

К

раткие теоретические сведения

раткие теоретические сведения

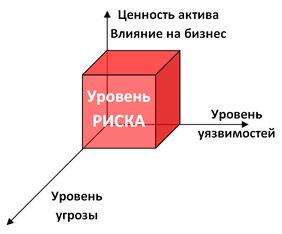

Риск ИБ - потенциальная возможность использования определенной угрозой уязвимостей актива или группы активов для причинения вреда организации.

Уязвимость - слабость в системе защиты, делающая возможной реализацию угрозы.

Угроза ИБ - совокупность условий и факторов, которые могут стать причиной нарушений целостности, доступности, конфиденциальности информации.

Информационный актив - это материальный или нематериальный объект, который:

- является информацией или содержит информацию,

- служит для обработки, хранения или передачи информации,

- имеет ценность для организации.

3. Задание

-

Загрузите ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть 3 «Методы менеджмента безопасности информационных технологий»

-

Ознакомьтесь с Приложениями C, D и Е ГОСТа.

-

Выберите три различных информационных актива организации (см. вариант).

-

Из Приложения D ГОСТа подберите три конкретных уязвимости системы защиты указанных информационных активов.

-

Пользуясь Приложением С ГОСТа напишите три угрозы, реализация которых возможна пока в системе не устранены названные в пункте 4 уязвимости.

-

Пользуясь одним из методов (см. вариант) предложенных в Приложении Е ГОСТа произведите оценку рисков информационной безопасности.

-

Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы.

4. Содержание отчета

-

Титульный лист

-

Содержание

-

Задание

-

Обоснование выбора информационных активов организации

-

Оценка ценности информационных активов

-

Уязвимости системы защиты информации

-

Угрозы ИБ

-

Оценка рисков

-

Выводы

-

Варианты

Вариант - номер по списку в журнале.

Номер варианта

Организация

Метод оценки риска

(см. Приложение Е

ГОСТа)

1

Отделение коммерческого банка

1

2

Поликлиника

2

3

Колледж

3

4

Офис страховой компании

4

5

Рекрутинговое агентство

1

6

Интернет-магазин

2

7

Центр оказания государственных услуг

3

8

Отделение полиции

4

9

Аудиторская компания

1

10

Дизайнерская фирма

2

11

Офис интернет-провайдера

3

12

Офис адвоката

4

13

Компания по разработке ПО для сторонних организаций

1

14

Агентство недвижимости

2

15

Туристическое агентство

3

16

Офис благотворительного фонда

4

17

Издательство

1

18

Консалтинговая фирма

2

19

Рекламное агентство

3

20

Отделение налоговой службы

4

21

Офис нотариуса

1

22

Бюро перевода (документов)

2

23

Научно проектное предприятие

3

24

Брачное агентство

4

25

Редакция газеты

1

26

Гостиница

2

27

Праздничное агентство

3

28

Городской архив

4

29

Диспетчерская служба такси

1

30

Железнодорожная касса

2

Критерии оценивания практической работы по теме «Анализ рисков информационной безопасности»:

5 (отлично) - работа выполнена полностью и правильно, сделаны правильные выводы; работа выполнена по плану с учетом техники безопасности.

4 (хорошо) - работа выполнена правильно с учетом 2-3 несущественных ошибок исправленных самостоятельно по требованию преподавателя.

3 (удовлетворительно) - работа выполнена правильно не менее чем на половину или допущена существенная ошибка.

2 (неудовлетворительно) - допущены две (и более) существенные ошибки в ходе работы, которые студент не может исправить даже по требованию преподавателя.

РАЗДЕЛ 2. ЗАЩИТА ИНФОРМАЦИИ В ПЕРСОНАЛЬНОМ КОМПЬЮТЕРЕ

Устный опрос на тему:

«Особенности защиты информации в персональном компьютере»

Вопросы:

-

Обеспечение физической целостности.

-

Предупреждение несанкционированной модификации, копирования и получения информации в ПК.

-

Обеспечение целостности информации в ПК.

-

Физическая защита ПК и носителей информации.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Устный опрос на тему:

«Программные средства защиты информации»

Вопросы:

-

Основные защитные механизмы: идентификация и аутентификация, протоколирование и аудит.

-

Разграничение доступа.

-

Контроль целостности.

-

Обнаружение и противодействие атакам.

-

Защита от копирования информации.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Практическая работа №2.

«Процедура аутентификации пользователя на основе пароля»

-

Цель работы

Изучение технологии аутентификации пользователя на основе пароля.

-

Краткие теоретические сведения

Аутентификация (Authentication) - процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, неизвестную другим пользователям информацию о себе (например, пароль или сертификат).

Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы, можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. После идентификации и аутентификации субъекта выполняется его авторизация.

Авторизация (Authorization) - процедура предоставления субъекту определенных полномочий и ресурсов в данной системе. Иными словами, авторизация устанавливает сферу действия субъекта и доступные ему ресурсы. Если система не может надежно отличить авторизованное лицо от неавторизованного, конфиденциальность и целостность информации в ней могут быть нарушены. Организации необходимо четко определить свои требования к безопасности, чтобы принимать решения о соответствующих границах авторизации.

С процедурами аутентификации и авторизации тесно связана процедура администрирования действий пользователя.

Пароль - это то, что знает пользователь и что также знает другой участник взаимодействия. Для взаимной аутентификации участников взаимодействия может быть организован обмен паролями между ними.

-

Задание

Разработать программу, представляющую собой форму доступа к определённым информационным ресурсам на основе пароля:

-

В качестве информационного ресурса использовать любой файл или приложение.

Для справки: работа с текстовым файлом в среде Delphi:

var

myFile : TextFile;

text : string;

begin

// Попытка открыть файл Test.txt для записи

AssignFile(myFile, 'Test.txt');

ReWrite(myFile);

// Запись нескольких известных слов в этот файл

WriteLn(myFile, 'Hello');

WriteLn(myFile, 'World');

// Закрытие файла

CloseFile(myFile);

// Открытие файла в режиме только для чтения

FileMode := fmOpenRead;

Reset(myFile);

// Показ содержимого файла

while not Eof(myFile) do

begin

ReadLn(myFile, text);

ShowMessage(text);

end;

// Закрытие файла в последний раз

CloseFile(myFile);

end;

-

Доступ к ресурсу должен быть разрешен только санкционированным пользователям. Для этого в программе должны храниться имена пользователей и их пароли. При попытке доступа пользователя к ресурсу проверяется наличие его идентификатора (имени) в системе и соответствие введенного пароля паролю, который хранится в системе.

Для справки: Пример поиска элемента в массиве (Delphi):

// ввод массива for i:=l to SIZE do

a[i] := StrToInt(StringGridl.Cells[i - 1, 0]);

// ввод образца для поиска

obr := StrToInt(edit2.text);

// поиск

found := FALSE; // пусть нужного элемента в массиве нет

i := 1;

repeat

if a[i] = obr then

found := TRUE

else

i := i + 1;

until (i > SIZE) or (found = TRUE);

-

В системе должна храниться следующая информация о пользователе: ID или имя пользователя, пароль, ФИО, дата рождения, место рождения (город) номер телефона.

-

Пользователь должен иметь возможность поменять пароль (ограничения: см. вариант).

-

Содержание отчета

-

Титульный лист

-

Содержание

-

Задание

-

Текст программы

-

Пример работы программы

-

Выводы

-

Варианты

Вариант - номер по списку в журнале.

Номер варианта

Длина пароля (количество символов)

Используемые символы

Дополнительные средства защиты

1

6

Латиница (строчные буквы)

При смене пароля: проверка на отсутствие повторяющихся символов.

2

7

Кириллица (строчные буквы)

При смене пароля: проверка на совпадение пароля с именем пользователя (если используется идентификационный номер, то в системе должны храниться имена каждого пользователя)

3

8

Цифры

Применение метода аутентификации на основе одноразовых паролей: каждый следующий пароль=предыдущий пароль+5

4

5

Цифры+ знаки арифметических операций

При смене пароля: проверка на отсутствие повторяющихся символов.

5

8

Цифры+ знаки препинания

При смене пароля: проверка на совпадение пароля с датой рождения пользователя (храниться в системе) в формате дд.мм.гг или дд/мм/гг

6

10

Латиница (прописные буквы)

Применение метода аутентификации на основе одноразовых паролей: при каждой следующей попытке входа в систему последняя буква пароля меняется на следующую по алфавиту.

7

11

Кириллица (прописные буквы)

При смене пароля: проверка на совпадение пароля с фамилией пользователя (если используется идентификационный номер, то в системе должны храниться имена каждого пользователя)

8

10

Цифры+ знаки препинания

При смене пароля: проверка на совпадение пароля с датой рождения пользователя (храниться в системе) в формате дд.мм.гггг или дд/мм/гггг

9

7

Цифры

Применение метода аутентификации на основе одноразовых паролей: к первой цифре каждого следующего пароля прибавляется 1.

10

8

Кириллица (прописные и строчные буквы)

При смене пароля: проверка на отсутствие повторяющихся символов.

11

5

Латиница (строчные и прописные буквы)

Применение метода аутентификации на основе одноразовых паролей: после ввода пользователем пароля к нему добавляется «случайная» величина, такая же величина добавляется к паролю, который хранится в системе, после чего производится сравнение.(в качестве «случайной» величины использовать «Abc»)

12

9

Кириллица (прописные буквы)

При смене пароля: проверка на совпадение пароля с отчеством пользователя.

13

10

Цифры

При смене пароля: проверка на совпадение пароля с номером телефона пользователя в формате: хххххххххх.

14

7

Кириллица (прописные буквы)

При смене пароля: проверка на совпадение пароля со словами в словаре (в качестве словаря использовать массив названий месяцев).

15

6

Латиница (строчные и прописные буквы)

При смене пароля: проверка на отсутствие повторяющихся символов.

16

7

Кириллица (строчные буквы)

Применение метода аутентификации на основе одноразовых паролей: после ввода пользователем пароля в его начало добавляется «случайная» величина, такая же величина добавляется к паролю, который хранится в системе, после чего производится сравнение (в качестве «случайной» величины использовать «АБВ»)

17

4

Цифры

При смене пароля: проверка на совпадение пароля с годом рождения пользователя

18

5

Цифры

Применение односторонней (хэш) функции: сложение всех цифр пароля. Такая же функция должна быть применена к паролю, который хранится в системе. Затем проводится сравнение паролей.

19

9

Кириллица (строчные буквы)

Шифрование пароля (В качестве алгоритма шифрования применить метод перестановки: поменять местами первую и последнюю букву пароля) Тот же алгоритм должен быть применен к паролю, который хранится в системе. Затем проводится сравнение паролей.

20

10

Кириллица (прописные буквы)

При смене пароля: проверка на совпадение пароля с местом рождения пользователя.

21

13

Цифры+ знаки препинания

При смене пароля: проверка на совпадение пароля с номером телефона пользователя в формате: ххх-ххх-хх-хх

22

6

Латиница (строчные буквы)

При смене пароля: проверка на совпадение пароля со словами в словаре (в качестве словаря использовать массив названий дней недели).

23

7

Кириллица (прописные буквы)

При смене пароля: проверка на совпадение пароля с именем пользователя, записанным в обратном порядке.

24

8

Цифры+ знаки препинания

При смене пароля: проверка на совпадение пароля с текущей датой в формате дд.мм.гг или дд/мм/гг

25

5

Цифры

Применение односторонней (хэш) функции: перемножение всех цифр пароля. Такая же функция должна быть применена к паролю, который хранится в системе. Затем проводится сравнение паролей.

26

6

Цифры

Шифрование пароля (В качестве алгоритма шифрования применить метод замены:к каждой цифре пароля прибавить по цифре из даты рождения пользователя соответственно) Тот же алгоритм должен быть применен к паролю, который хранится в системе. Затем проводится сравнение паролей.

27

10

Кириллица (прописные буквы)

При смене пароля: проверка на совпадение пароля со словами в словаре (в качестве словаря использовать массив из любых 10 слов, длиной в 10 символов).

28

4

Кириллица (строчные и прописные буквы)

При смене пароля: проверка на совпадение пароля с месяцем рождения пользователя

29

10

Цифры+ знаки препинания

При смене пароля: проверка на совпадение пароля с текущей датой в формате дд.мм.гггг или дд/мм/гггг

30

9

Цифры

При смене пароля: проверка на отсутствие повторяющихся символов.

Критерии оценивания практической работы по теме «Процедура аутентификации пользователя на основе пароля»:

5 (отлично) - работа выполнена полностью и правильно, сделаны правильные выводы; работа выполнена по плану с учетом техники безопасности.

4 (хорошо) - работа выполнена правильно с учетом 2-3 несущественных ошибок исправленных самостоятельно по требованию преподавателя.

3 (удовлетворительно) - работа выполнена правильно не менее чем на половину или допущена существенная ошибка.

2 (неудовлетворительно) - допущены две (и более) существенные ошибки в ходе работы, которые студент не может исправить даже по требованию преподавателя.

РАЗДЕЛ 3. КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ

Устный опрос на тему:

«Криптология и основные этапы ее развития»

Вопросы:

-

Основные понятия: криптология, криптография, ключ, криптографическая система.

-

Требования к криптографическим методам преобразования информации.

-

Этапы развития криптологии как науки.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Устный опрос на тему:

«Методы криптографических преобразований»

Вопросы:

-

Классификация криптосистем.

-

Алгоритмы шифрования.

-

Шифры замены.

-

Шифры перестановки.

-

Ассиметричное шифрование: метод гаммирования и аналитического преобразования данных.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Устный опрос на тему:

«Стандарты шифрования»

Вопросы:

-

История создания стандартов шифрования DES и RSA.

-

Алгоритм шифрования с использованием симметричного стандарта DES.

-

Алгоритм шифрования с использованием симметричного стандарта RSA.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Практическая работа №3.

«Программная реализация криптографических алгоритмов»

1. Цель работы

Знакомство с основными методами криптографической зашиты информации.

2. Краткие теоретические сведения

Криптография - обеспечивает сокрытие смысла сообщения с помощью шифрования и открытия его расшифровкой, которые выполняются по специальным алгоритмам с помощью ключей.

Ключ - конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор только одного варианта из всех возможных для данного алгоритма.

Криптоанализ - занимается вскрытием шифра без знания ключа (проверка устойчивости шифра).

Кодирование - (не относится к криптографии) - система условных обозначений, применяемых при передаче информации. Применяется для увеличения качества передачи информации, сжатия информации и для уменьшения стоимости хранения и передачи.

Криптографические преобразования имеют цель обеспечить недоступность информации для лиц, не имеющих ключа, и поддержание с требуемой надежностью обнаружения несанкционированных искажений.

Большинство средств защиты информации базируется на использовании криптографических шифров и процедур шифрования-расшифровки. В соответствии со стандартом ГОСТ 28147-89 под шифром понимают совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, задаваемых ключом и алгоритмом преобразования.

В криптографии используются следующие основные алгоритмы шифрования:

-

алгоритм замены (подстановки) - символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены;

-

алгоритм перестановки - символы шифруемого текста переставляются по определенному правилу в пределах некоторого блока этого текста;

-

гаммирование - символы шифруемого текста складываются с символами некоторой случайной последовательности;

-

аналитическое преобразование - преобразование шифруемого текста по некоторому аналитическому правилу (формуле).

Процессы шифрования и расшифровки осуществляются в рамках некоторой криптосистемы. Для симметричной криптосистемы характерно применение одного и того же ключа как при шифровании, так и при расшифровке сообщений. В асимметричных криптосистемах для шифрования данных используется один (общедоступный) ключ, а для расшифровки - другой (секретный) ключ.

Симметричные криптосистемы

Шифры перестановки

В шифрах средних веков часто использовались таблицы, с помощью которых выполнялись простые процедуры шифрования, основанные на перестановке букв в сообщении. Ключом в данном случае является размеры таблицы. Например, сообщение "Неясное становится еще более непонятным" записывается в таблицу из 5 строк и 7 столбцов по столбцам:

Н

О

Н

С

Б

Н

Я

Е

Е

О

Я

О

Е

Т

Я

С

В

Е

Л

П

Н

С

Т

И

Щ

Е

О

Ы

Н

А

Т

Е

Е

Н

М

Для получения шифрованного сообщения текст считывается по строкам и группируется по 5 букв:

НОНСБ НЯЕЕО ЯОЕТЯ СВЕЛП НСТИЩ ЕОЫНА ТЕЕНМ

Несколько большей стойкостью к раскрытию обладает метод одиночной перестановки по ключу. Он отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы. Используя в качестве ключа слово «ЛУНАТИК», получим следующую таблицу:

Л

У

Н

А

Т

И

К

А

И

К

Л

Н

Т

У

4

7

5

1

6

2

3

1

2

3

4

5

6

7

Н

О

Н

С

Б

Н

Я

С

Н

Я

Н

Н

Б

О

Е

Е

О

Я

О

Е

Т

Я

Е

Т

Е

О

О

Е

Я

С

В

Е

Л

П

Н

Е

П

Н

Я

В

Л

С

С

Т

И

Щ

Е

О

Ы

Щ

О

Ы

С

И

Е

Т

Н

А

Т

Е

Е

Н

М

Е

Н

М

Н

Т

Е

А

До перестановки После перестановки

В верхней строке левой таблицы записан ключ, а номера под буквами ключа определены в соответствии с естественным порядком соответствующих букв ключа в алфавите. Если в ключе встретились бы одинаковые буквы, они бы нумеровались слева направо. Получается шифровка:

СНЯНН БОЯЕТ ЕООЕЕ ПНЯВЛ СЩОЫС ИЕТЕН МНТЕА

Для обеспечения дополнительной скрытности можно повторно шифровать сообщение, которое уже было зашифровано. Для этого размер второй таблицы подбирают так, чтобы длины ее строк и столбцов отличались от длин строк и столбцов первой таблицы. Лучше всего, если они будут взаимно простыми.

Кроме алгоритмов одиночных перестановок применяются алгоритмы двойных перестановок. Сначала в таблицу записывается текст сообщения, а потом поочередно переставляются столбцы, а затем строки. При расшифровке перестановки проводятся в обратном порядке. Например, сообщение "Приезжаю_шестого" можно зашифровать следующим образом:

2

4

1

3

1

2

3

4

1

2

3

4

4

П

Р

И

Е

4

И

П

Е

Р

1

А

З

Ю

Ж

1

З

Ж

А

Ю

1

А

3

Ю

Ж

2

Е

_

С

Ш

2

_

Ш

Е

С

2

Е.

_

С

Ш

3

Г

Т

О

О

3

Т

О

Г

О

3

Г

Т

О

О

4

И

П

Е

Р

Двойная перестановка столбцов и строк

В результате перестановки получена шифровка АЗЮЖЕ_СШГТООИПЕР. Ключом к шифру служат номера столбцов 2413 и номера строк 4123 исходной таблицы.

Число вариантов двойной перестановки достаточно быстро возрастает с увеличением размера таблицы: для таблицы 3 х 3 их 36, для 4 х 4 их 576, а для 5*5 их 14400.

В средние века для шифрования применялись и магические квадраты. Магическими квадратами называются квадратные таблицы с вписанными в их клетки последовательными натуральными числами, начиная с единицы, которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно и то же число. Для шифрования необходимо вписать исходный текст по приведенной в квадрате нумерации и затем переписать содержимое таблицы по строкам. В результате получается шифротекст, сформированный благодаря перестановке букв исходного сообщения.

16

3

2

13

О

И

Р

Т

5

10

11

8

З

Ш

Е

Ю

9

6

7

12

_

Ж

А

С

4

15

14

1

Е

Г

О

П

П

Р

И

Е

З

Ж

А

Ю

_

Ш

Е

С

Т

О

Г

О

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

Число магических квадратов очень резко возрастает с увеличением размера его сторон: для таблицы 3*3 таких квадратов -1; для таблицы 4*4 - 880; а для таблицы 5*5-250000.

Шифры простой замены

Система шифрования Цезаря - частный случай шифра простой замены. Метод основан на замене каждой буквы сообщения на другую букву того же алфавита, путем смещения от исходной буквы на K букв.

Известная фраза Юлия Цезаря VENI VINI VICI - пришел, увидел, победил, зашифрованная с помощью данного метода, преобразуется в SBKF SFAF SFZF (при смещении на 4 символа).

Греческим писателем Полибием за 100 лет до н.э. был изобретен так называемый полибианский квадрат размером 5*5, заполненный алфавитом в случайном порядке. Греческий алфавит имеет 24 буквы, а 25-м символом является пробел. Для шифрования на квадрате находили букву текста и записывали в шифротекст букву, расположенную ниже ее в том же столбце. Если буква оказывалась в нижней строке таблицы, то брали верхнюю букву из того же столбца.

Шифры сложной замены

Шифр Гронсфельда состоит в модификации шифра Цезаря числовым ключом. Для этого под буквами сообщения записывают цифры числового ключа. Если ключ короче сообщения, то его запись циклически повторяют. Шифротекст получают примерно также, как в шифре Цезаря, но отсчитывают не третью букву по алфавиту (как в шифре Цезаря), а ту, которая смещена по алфавиту на соответствующую цифру ключа.

Пусть в качестве ключа используется группа из трех цифр - 314, тогда

Сообщение: СОВЕРШЕННО СЕКРЕТНО

Ключ: 3143143143143143143

Шифровка: ФПИСЬИОССАХИЛФИУСС

В шифрах многоалфавитной замены для шифрования каждого символа исходного сообщения применяется свой шифр простой замены (свой алфавит):

АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_

А

АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_

Б

_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ

В

Я_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮ

Г

ЮЯ_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭ

.

…………

Я

ВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_АБ

_

БВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_А

Каждая строка в этой таблице соответствует одному шифру замены аналогично шифру Цезаря для алфавита, дополненного пробелом. При шифровании сообщения его выписывают в строку, а под ним ключ. Если ключ оказался короче сообщения, то его циклически повторяют. Шифротекст получают, находя символ в колонке таблицы по букве текста и строке, соответствующей букве ключа. Например, используя ключ АГАВА, из сообщения ПРИЕЗЖАЮ ШЕСТОГО получаем следующую шифровку:

Сообщение

ПРИЕЗЖАЮ_ШЕСТОГО

Ключ

АГАВААГАВААГАВАА

Шифровка

ПНИГЗЖЮЮЮАЕОТМГО

Гаммирование

Процесс шифрования заключается в генерации гаммы шифра и наложении этой гаммы на исходный открытый текст. Перед шифрованием открытые данные разбиваются на блоки Т(0)iодинаковой длины (по 64 бита). Гамма шифра вырабатывается в виде последовательности блоков Г(ш)i аналогичной длины (Т(ш)i=Г(ш)i+Т(0)i, где + - побитовое сложение, i =1-m).

Процесс расшифровки сводится к повторной генерации шифра текста и наложение этой гаммы на зашифрованные данные T(0)i=Г(ш)i+Т(ш)i.

Асимметричные криптосистемы

Схема шифрования Эль Гамаля

Алгоритм шифрования Эль Гамаля основан на применении больших чисел для генерации открытого и закрытого ключа, криптостойкость же обусловлена сложностью вычисления дискретных логарифмов.

Последовательность действий пользователя:

-

Получатель сообщения выбирает два больших числа P и G, причем P > G.

-

Получатель выбирает секретный ключ - случайное целое число X < P.

-

Вычисляется открытый ключ Y= G xmod P.

-

Получатель выбирает целое число K, 1< K< P-1.

-

Шифрование сообщения (M): a= GK mod P, b=Y KM mod P, где пара чисел (a,b) является шифротекстом.

Криптосистема шифрования данных RSA

Предложена в 1978 году авторами Rivest, Shamir и Aldeman и основана на трудности разложения больших целых чисел на простые сомножители.

Алгоритм создания открытого и секретного ключей:

-

Получатель выбирает 2 больших простых целых числа p и q, на основе которых вычисляет n=p*q и функцию Эйлера φ(n)=(p-1)(q-1).

-

Получатель выбирает целое число е (1<e< φ(n)), взаимно простое со значением функции φ(n).

Пара чисел (e,n) публикуется в качестве открытого ключа.

-

Получатель вычисляет целое число d, которое отвечает условию: e*d=1(mod φ(n) ).

Пара чисел (d,n) является секретным ключом.

Шифрование сообщения с использованием открытого ключа:

Если m - сообщение (сообщениями являются целые числа в интервале от 0 до n-1), то зашифровать это сообщение можно как c=mе mod(n).

Дешифрование сообщения с использованием секретного ключа:

Получатель расшифровывает, полученное сообщение с: m=cd mod (n).

3. Задание

Практическая работа состоит из двух частей:

Часть 1 - применение одного из алгоритмов симметричного шифрования;

Часть 2 - шифрование с использованием алгоритма RSA.

Порядок выполнения работы:

Часть 1:

-

Используя один из алгоритмов симметричного шифрования (см. вариант), зашифровать свои данные: фамилию, имя, отчество.

-

Выполнить проверку, расшифровав полученное сообщение.

Часть 2:

-

Написать программу, реализующую алгоритм шифрования и дешифрования сообщения RSA. Входные данные: открытый и секретный ключи (значения n, e, d) и сообщение (m).

-

Используя заданные значения p, q, e, d (см. вариант) зашифровать и дешифровать сообщения m1, m2, m3 (см. вариант).

4. Содержание отчета

-

Титульный лист

-

Содержание

-

Задание

-

Применение алгоритма симметричного шифрования

-

Применение алгоритма асимметричного шифрования

5.1. Программа шифрования и дешифрования сообщения при помощи алгоритма RSA

5.2. Результаты шифрования и дешифрования заданных сообщений

-

Выводы

5.Варианты

Вариант - номер по списку в журнале.

Номер

варианта

Исходные данные

Часть 1

Часть 2

Алгоритм шифрования

p

q

е

d

m1

m2

m3

1

Простая перестановка

3

11

7

3

9

12

23

3

Одиночная перестановка

17

11

7

23

8

15

45

3

Двойная перестановка

13

7

5

29

3

16

55

4

Магический квадрат

101

113

3533

6597

6

19

23

5

Шифр Цезаря

7

11

37

13

8

18

51

6

Полибианский квадрат

7

17

5

77

9

11

86

7

Шифр Гронсфельда

3

11

7

3

8

13

25

8

Многоалфавитная замена

17

11

7

23

7

14

47

9

Простая перестановка

13

7

5

29

2

17

55

10

Одиночная перестановка

17

11

7

23

3

20

51

11

Двойная перестановка

13

7

5

29

2

12

15

12

Магический квадрат

101

113

3533

6597

3

15

86

13

Шифр Цезаря

7

11

37

13

3

16

54

14

Полибианский квадрат

7

17

5

77

3

19

36

15

Шифр Гронсфельда

3

11

7

3

4

18

25

16

Многоалфавитная замена

17

11

7

23

5

11

64

17

Простая перестановка

101

113

3533

6597

4

13

91

18

Одиночная перестановка

7

11

37

13

7

14

34

19

Двойная перестановка

7

17

5

77

7

17

73

20

Магический квадрат

3

11

7

3

5

20

23

21

Шифр Цезаря

17

11

7

23

2

11

85

22

Полибианский квадрат

13

7

5

29

3

13

57

23

Шифр Гронсфельда

17

11

7

23

2

14

59

24

Многоалфавитная замена

13

7

5

29

5

17

56

25

Простая перестановка

101

113

3533

6597

6

20

92

26

Одиночная перестановка

7

11

37

13

5

14

76

27

Двойная перестановка

7

17

5

77

4

17

64

28

Магический квадрат

3

11

7

3

8

20

32

29

Одиночная перестановка

7

17

5

77

4

13

91

30

Шифр Гронсфельда

13

7

5

29

9

11

58

Критерии оценивания практической работы по теме «Программная реализация криптографических алгоритмов»:

5 (отлично) - работа выполнена полностью и правильно, сделаны правильные выводы; работа выполнена по плану с учетом техники безопасности.

4 (хорошо) - работа выполнена правильно с учетом 2-3 несущественных ошибок исправленных самостоятельно по требованию преподавателя.

3 (удовлетворительно) - работа выполнена правильно не менее чем на половину или допущена существенная ошибка.

2 (неудовлетворительно) - допущены две (и более) существенные ошибки в ходе работы, которые студент не может исправить даже по требованию преподавателя.

РАЗДЕЛ 4.

БОРЬБА С ВИРУСНЫМ ЗАРАЖЕНИЕМ ИНФОРМАЦИИ.

Кейс-задача по теме:

«Компьютерные вирусы»

Ориентировочно-мотивационный этап.

Полученные знания являются основой для формирования ключевых компетенций, т.е. профессиональных навыков. Сегодня на занятии в рамках изучения этой темы решаем новую учебную задачу.

Для этого с целью создания более эффективных условий работаем в группах.

Вы как будущие специалисты, реализуя профессиональные компетенции, должны уметь обеспечить информационную безопасность вверенных вам объектов.

Одним из аспектов которой является защита компьютерной системы от вирусов и архивация данных.

Учебные задачи: совершенствование знаний по компьютерным вирусам, определение признаков появления вирусов, их виды, установка средств антивирусной защиты.

ВОПРОСЫ:

1. Понятие компьютерного вируса.

Что такое вирус в биологии вы знаете, а что такое компьютерный вирус?

Компьютерный вирус - специально написанная небольшая программа, способная к саморазмножению, засорению компьютера и выполнению других нежелательных действий.

Энциклопедия вирусов

«Лаборатории Касперского»

2. Поисково-исследовательский этап.

Определив понятие компьютерного вируса и работая в группах, попробуем понять, как проявляются вирусы, классифицировать их и разобраться с программным обеспечение для защиты от вирусов, работой с архивацией данных.

Для каждой группы предложен кейс материалов по определенной части плана (опорный конспект, интернет источники, электронный учебник «Программное обеспечение» и учебное пособие «Информационные технологии в профессиональной деятельности»).

Заполнив выданный вам шаблон конспекта, вы сможете определить пути проявления вирусов, виды вирусов и средства антивирусной защиты, тем самым решая сформулированные нами учебные задачи.

Каждая группа готовит 1 контрольный вопрос, по своей части материала.

Затем группа представляет результаты своей работы остальным, а они должны по ходу вашего выступления заполнить шаблоны, и ответить на вопросы.

3. Рефлексивно-оценочный этап.

Подведем ряд итогов, чтобы определить, как вы усвоили материал.

Как вы, будущие специалисты, реализуя, профессиональные компетенции, можете обеспечивать защиту компьютерной системы.

Мы должны знать:

-

Что такое компьютерные вирусы.

-

Типы компьютерных вирусов.

-

Признаки проявления вирусов и пути проникновения в систему.

-

Способы борьбы с компьютерными вирусами.

Интернет ресурсы.

-

informatika.sch880.ru/p16aa1.html

-

5byte.ru/10/0033.php

-

-

sisadmina.net/cont/affil3

Группа №1

Виды компьютерных вирусов

Классификаций вредоносных программ (компьютерных вирусов):

1. по среде их обитания

2. по способу заражения

1.Резидентные -_______________________________________________________________

____________________________________________________________________________

2.Нерезидентные -_____________________________________________________________

_____________________________________________________________________________

3 . по степени воздействия:

. по степени воздействия:

4. по особенностям алгоритма работы:

-

Простейшие - __________________________________________________________

_____________________________________________________________________________

-

Вирусы-репликаторы (черви) - ____________________________________________

_____________________________________________________________________________

-

Вирусы-невидимки (стелс-вирусы) -_______________________________________

_____________________________________________________________________________

-

Вирусы-мутанты -_______________________________________________________

_____________________________________________________________________________

-

Квазивирусные («троянские» программы) - _________________________________

_____________________________________________________________________________

Группа №2

Антивирусные программы

Антивирусные программы - ___________________________________________________

__________________________________________________________________________________________________________________________________________________________

В зависимости от назначения и принципа действия различают следующие антивирусные программы:

-

сторожа или детекторы -________________________________________________

__________________________________________________________________________

-

_____________________- предназначены для обнаружения и устранения известных им вирусов, удаляя их из тела программы и возвращая ее в исходное состояние. Наиболее известными представителями являются Dr.Web, Aids Test, Norton Anti Virus.

-

_______________________- они контролируют уязвимые и поэтому наиболее атакуемые компоненты компьютера, запоминают состояние служебных областей и файлов, а в случае обнаружения изменений сообщают пользователю.

-

резидентные мониторы или фильтры - постоянно находятся в памяти компьютера для обнаружения попыток выполнить несанкционированные действия. В случае обнаружения подозрительного действия выводят запрос пользователю на подтверждение операций.

-

вакцины -__________________________________________________________________

______________________________________________________________________________________________________________________________________________

Среди антивирусных программных продуктов можно отметить, прежде всего, пакеты:

-

Norton Antivirus (Symantec),

-

Vims Scan (McAfee),

-

Dr.Solomon AV Toolkit (S&S IntL),

-

AntiVirus (IBM),

-

InocuLAN (Computer Associates)

-

__________________________

-

Лаборатория Касперского.

Как защититься от вирусов

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Группа №3

Признаки появления и пути проникновения вирусов в компьютер

Косвенные признаки заражения компьютера:

-

________________________________________________________________________

-

________________________________________________________________________

-

________________________________________________________________________

-

произвольный запуск на компьютере каких-либо программ;

-

________________________________________________________________________

-

________________________________________________________________________

-

________________________________________________________________________

-

________________________________________________________________________

-

друзья и знакомые говорят о полученных от вас сообщениях, которые вы не отправляли;

-

в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

Пути проникновения вирусов на компьютер:

-

________________________________________________________________________

-

________________________________________________________________________

-

________________________________________________________________________

-

________________________________________________________________________

-

Съемные накопители, на которых находятся заражённые вирусом файлы.

-

_______________________________________________________________________

-

Вирус, оставшийся в оперативной памяти после предшествующего пользователя.

Действия при наличии признаков заражения компьютера.

-

отключить компьютер от локальной сети и Интернета, если он к ним был подключен;

-

если симптом заражения состоит в том, что невозможно загрузиться с жесткого диска компьютера (компьютер выдает ошибку, когда вы его включаете), попробовать загрузиться в режиме защиты от сбоев или с диска аварийной загрузки Windows;

-

_______________________________________________________________________________________________________________________________________________

Критерии оценки кейс-метода:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Устный опрос на тему:

«Проблема вирусного заражения и структура современных вирусов»

Вопросы:

-

Компьютерный вирус: понятие, пути распространения, проявление действия вируса.

-

Структура современных вирусов: модели поведения вирусов;

-

Деструктивные действия вируса; разрушение программы защиты, схем контроля или изменение состояния программной среды;

-

Воздействия на программно-аппаратные средства защиты информации.

-

Программы-шпионы.

-

Взлом парольной защиты.

-

Защита от воздействия вирусов.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Устный опрос на тему:

«Классификация антивирусных программ»

Вопросы:

-

Программы-детекторы.

-

Программы-доктора.

-

Программы-ревизоры.

-

Программы-фильтры.

-

Профилактика заражения вирусом.

-

Зашита информации в сетях.

Критерии оценки устного ответа:

«5 (отлично)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, литературным языком: ответ самостоятельный.

«4 (хорошо)»: ответ полный и правильный на основании изученных теорий; материал изложен в определенной логической последовательности, при этом допущены две-три несущественные ошибки, исправленные по требованию преподавателя.

«3 (удовлетворительно)»: ответ полный, но при этом допущена существенная ошибка, или неполный, несвязный.

«2 (неудовлетворительно)»: при ответе обнаружено непонимание студентом основного содержания учебного материала или допущены существенные ошибки, которые студент не смог исправить при наводящих вопросах преподавателя.

Практическая работа №4.

«Алгоритмы поведения вирусных и других вредоносных программ»

1. Цель работы

Знакомство с некоторыми алгоритмами поведения вирусных и других вредоносных программ.

2. Краткие теоретические сведения

Исторически первое определение компьютерного вируса было дано в 1984 г. Фредом Коэном: «Компьютерный вирус - это программа, которая может заражать другие программы, модифицируя их посредством включения в них своей, возможно измененной копии, причем последняя сохраняет способность к дальнейшему размножению». Ключевыми понятиями в этом определении являются способность вируса к саморазмножению и способность к модификации вычислительного процесса.

В настоящее время под компьютерным вирусом принято понимать программный код, обладающий следующими свойствами:

-

способностью к созданию собственных копий, не обязательно совпадающих с оригиналом, но обладающих свойствами оригинала (самовоспроизведение);

-

наличием механизма, обеспечивающего внедрение создаваемых копий в исполняемые объекты вычислительной системы.

Указанные свойства следует дополнить свойствами деструктивности и скрытности действий данной вредоносной программы в вычислительной среде.

Основной и наиболее распространенной классификацией компьютерных вирусов является классификация по среде обитания, или по типам объектов компьютерной системы, в которые внедряются вирусы. В соответствии с этой классификацией вирусы делятся на файловые, загрузочные, сетевые (черви) и макровирусы.

Существует также много комбинированных типов компьютерных вирусов.

Кроме вирусов принято выделять еще несколько видов вредоносных программ. Это троянские программы, логические бомбы, хакерские утилиты скрытого администрирования удаленных компьютеров, программы, ворующие пароли доступа к ресурсам Интернет и прочую конфиденциальную информацию. Четкого разделения между ними не существует: троянские программы могут содержать вирусы, в вирусы могут быть встроены логические бомбы и т. д.

3. Задание

Разработать программу имитирующую некоторые (см. вариант) действия вируса или другой вредоносной программы и подготовить отчет о проделанной работе.

4. Содержание отчета

-

Титульный лист

-

Содержание

-

Задание

-

Алгоритм работы программы

-

Листинг программы

-

Пример работы программы

-

Выводы

-

Варианты

Вариант - номер по списку в журнале.

Вариант

Действие вирусной или другой вредоносной программы

Задание

Входные данные процедуры

Выходные данные процедуры

Примечание

1

"Поиск жертвы"

Разработать и отладить процедуру поиска файлов по заданной маске в текущей папке

Маска файла

Массив имен найденных файлов и их количество

Маска файлов: *.exe

2

"Подмена файла"

Разработать и отладить процедуру замены указанного файла на другой указанный файл

Имена двух файлов

Признак успешности замены

Подмена путем удаления файла и использования его имени для изменения имени "вирусного" файла

3

"Модификация файла"

Разработать и отладить процедуру записи информации из одного указанного файла в конец другого указанного файла

Имена двух файлов

Преобразованный файл

4

"Принцип действия программы-шпиона"

Разработать процедуру копирования содержимого всех файлов, к которым обращается пользователь в заданный файл

Имя файла

Преобразованный файл

В программе создать форму обращения к нескольким файлам (своеобразный каталог)

5

"Создание звуковых эффектов"

Разработать процедуру запуска звукового файла при наступлении какого-либо события (попытка доступа к файлу, каталогу, наступление определенного времени и т. п.)

Имя файла, каталога, заданное время или др.

Запуск звукового файла

Содержимое звукового файла: творческая работа

6

"Проверка файла на заражен-ность" (вирус не должен заражать уже зараженные файлы)

Разработать и отладить процедуру поиска заданной строки в файле

Имя файла, строка текста

Логическая переменная

7

"Маскиров-ка "

Разработать и отладить процедуру запуска указанной программы на выполнение

Имя файла с программой

Логическая переменная

Принцип маскировки: после выполнения заданного алгоритма вирус запускает на выполнение сам файл, чтобы скрыть от пользователя факт заражения

8

"Маскиров-ка "

Разработать и отладить процедуру изменения даты и времени создания указанного файла на заданные значения

Имя файла, значения даты, времени

Логическая переменная

9

"Маскиров-ка "

Разработать и отладить процедуру изменения атрибутов и размерауказанного файла на заданные значения

Имя файла, значения атрибутов и размера

Логическая переменная

10

"Принцип работы логической бомбы"

Разработать и отладить процедуру удаления содержимого всех файлов в заданном каталоге при наступлении какого-либо времени

Заданное значение времени, имя каталога

Логическая переменная

11

"Имитация сбоев ОС и аппаратуры"

Разработать и отладить процедуру появления сообщений о сбое ОС и/или аппаратуры при попытке доступа к какому-либо файлу (файлам)

Имя файла (файлов)

Появление сообщений о сбое

12

"Маскиров-ка "

Разработать и отладить процедуры шифрования и дешифрования указанного файла

Имя файла

Логическая переменная

13

"Принцип работы логической бомбы"

Разработать и отладить процедуру запуска некоторой программы при наступлении какого-либо часа или минуты

Заданное значение времени, имя файла

Запуск некоторой программы

14

"Принцип работы баннера"

Разработать и отладить процедуру запуска баннера при попытке перехода по какой-либо ссылке

Ссылка, баннер

Запуск баннера

Содержание баннера: творческая работа

15

"Принцип работы логической бомбы"

Разработать и отладить процедуру удаления всех файлов в заданном каталоге при наступлении какого-либо времени

Заданное значение времени, имя каталога

Логическая переменная

16

"Модифи-кация файла"

Разработать и отладить процедуру записи информации из одного указанного файла в середину другого файла

Имена двух файлов

Преобразованный файл

Место в середине файла должно выбираться случайным образом

17

"Принцип работы логической бомбы"

Разработать и отладить процедуру запуска некоторой программы при наступлении какой-либо даты

Дата, имя запускаемого файла

Запуск некоторой программы

18

"Жадная программа"

Разработать и отладить процедуру создания копий заданного файла (файлов) и размещения их в заданном каталоге (каталогах)

Имя файла, количество копий, заданный каталог

Созданные копии

19

"Принцип действия клавиатур-ного шпиона"

Разработать процедуру записи в заданный файл информации, вводимой пользователем в поля "логин" и "пароль"

Имя файла

Преобразованный файл

20

"Принцип работы логической бомбы"

Разработать и отладить процедуру запуска некоторой программы при наступлении какого-либо дня недели

День недели, имя запускаемого файла

Запуск некоторой программы

21

"Поиск жертвы"

Разработать и отладить процедуру поиска файлов по заданной маске в текущей папке.

Маска файла

Массив имен найденных файлов и их количество

Маска файлов: *.bat

22

"Модиф-икация файла"

Разработать и отладить процедуру перемешивания символов (строк) в файле

Имя файла

Преобразованный файл

23

"Маски-ровка"

Разработать процедуру подмены зараженного файла незараженным при обращении к нему пользователя

Имя файла

Открытый файл

Для проверки работоспособности программы создать 2 файла: "зараженный" и "незараженный"

24

"Подмена файла"

Разработать и отладить процедуру замены указанного файла на другой указанный файл.

Имена двух файлов

Признак успешности замены

Подмена путем замены содержимого файла на содержимое "вирусного" файла

25

"Жадная программа"

Разработать и отладить процедуру создания копий заданного каталога (каталогов)

Заданный каталог, количество копий

Созданные копии

26

"Проверка файла на заражен-ность" (вирус не должен заражать уже зараженные файлы)

Разработать и отладить процедуру проверки следующего факта: является ли содержимое двух файлов одинаковым

Имена двух имеющихся файлов

Логическая переменная

27

"Проверка файла на заражен-ность" (вирус не может заражать сам себя)

Разработать и отладить процедуру проверки следующего факта: не является ли некоторый файл, заданный своим именем, той программой, которая эту проверку производит (т.е. самой запущенной программой)

Проверяемое имя файла

Логическая переменная

Критерии оценивания практической работы по теме «Алгоритмы поведения вирусных и других вредоносных программ»:

5 (отлично) - работа выполнена полностью и правильно, сделаны правильные выводы; работа выполнена по плану с учетом техники безопасности.

4 (хорошо) - работа выполнена правильно с учетом 2-3 несущественных ошибок исправленных самостоятельно по требованию преподавателя.

3 (удовлетворительно) - работа выполнена правильно не менее чем на половину или допущена существенная ошибка.

2 (неудовлетворительно) - допущены две (и более) существенные ошибки в ходе работы, которые студент не может исправить даже по требованию преподавателя.

Практическая работа №5.

«Пакеты антивирусных программ»

-

Цель работы

Ознакомление с основными функциями, достоинствами и недостатками современного антивирусного ПО.

-

Краткие теоретические сведения

На сегодняшний день перечень доступных антивирусных программ весьма обширен. Они различаются как по цене, так и по своим функциональным возможностям. Наиболее мощные (и как правило, наиболее дорогие) антивирусные программы представляют собой на самом деле пакеты специализированных утилит, способных при совместном их использовании обеспечить разностороннюю защиту компьютерной системы.

Большинство современных антивирусных пакетов выполняют следующие функции:

-

сканирование памяти и содержимого дисков;

-

сканирование в реальном режиме времени с помощью резидентного модуля;

-

распознавание поведения, характерного для компьютерных вирусов;

-

блокировка и/или удаление выявленных вирусов;

-

восстановление зараженных информационных объектов;

-

принудительная проверка подключенных к корпоративной сети компьютеров;

-

удаленное обновление антивирусного программного обеспечения и баз данных через Интернет;

-

фильтрация трафика Интернета на предмет выявления вирусов в передаваемых программах и документах;

-

выявление потенциально опасных Java-апплетов и модулей ActiveX;

-

ведение протоколов, содержащих информацию о событиях, касающихся антивирусной защиты и др.

-

Задание

-

Подготовить краткий доклад по заданному вопросу (см. вариант), используя любые доступные источники информации.

Рекомендация: Собранный материал будет наиболее актуальным, если включить в него данные, полученные практическим путем. Для этого при возможности, установите демонстрационную версию заданного пакета ПО и протестируйте ее в течении нескольких дней.

-

Заполнить таблицу " Пакеты антивирусных программ " на основе подготовленного материала, а также докладов других студентов.

-

Провести анализ собранной информации и сделать выводы.

-

Содержание отчета

-

Титульный лист

-

Содержание

-

Задание

-

Таблица "Пакеты антивирусных программ"

-

Выводы

-

Варианты

Вариант - номер по списку в журнале.

Пакет антивирусного ПО

Основные функции

Достоинства

Недостатки

Антивирус Касперского

1

2

3

Антивирус Dr.Web для Windows

4

5

6

Panda Antivirus

7

8

9

ESET NOD32 Антивирус

10

11

12

avast! Free Antivirus

13

14

15

Avira AntiVir Personal

16

17

18

Norton AntiVirus

19

20

21

Trend Micro Internet Security

22

23

24

Microsoft Security Essentials

25

26

27

McAfee VirusScan

28

29

30

Критерии оценивания практической работы по теме «Пакеты антивирусных программ»:

5 (отлично) - работа выполнена полностью и правильно, сделаны правильные выводы; работа выполнена по плану с учетом техники безопасности.

4 (хорошо) - работа выполнена правильно с учетом 2-3 несущественных ошибок исправленных самостоятельно по требованию преподавателя.

3 (удовлетворительно) - работа выполнена правильно не менее чем на половину или допущена существенная ошибка.

2 (неудовлетворительно) - допущены две (и более) существенные ошибки в ходе работы, которые студент не может исправить даже по требованию преподавателя.

Проверочная работа по теме

«Компьютерные вирусы»

ТЕСТ:

-

Внимательно прочитайте текст.

-

Выберите один или несколько вариантов ответа.

-

Выполнять тест лучше самостоятельно без применения конспектов, учебников и прочей вспомогательной литературы

Задание № 1

Вопрос:

Сопоставьте названия программ и изображений

Укажите соответствие для всех 6 вариантов ответа:

1)

2)

3)

4)

5)

6)

__ Antivir

__ DrWeb

__ Nod 32

__ Antivirus Kaspersky

__ Avast

__ Antivirus Panda

Задание № 2

Вопрос:

RAID-массив это

Выберите один из 5 вариантов ответа:

1) Набор жестких дисков, подключенных особым образом

2) Антивирусная программа

3) Вид хакерской утилиты

4) База защищенных данных

5) Брандмауэр

Задание № 3

Вопрос:

Выразите свое согласие или несогласие

Укажите истинность или ложность вариантов ответа:

__ Почтовый червь активируется в тот момент, когда к вам поступает электронная почта

__ Если компьютер не подключен к сети Интернет, в него не проникнут вирусы

__ Файловые вирусы заражают файлы с расширениями *.doc, *.ppt, *.xls

__ Чтобы защитить компьютер недостаточно только установить антивирусную программу

__ На Web-страницах могут находится сетевые черви

Задание № 4

Вопрос:

Отметьте составные части современного антивируса

Выберите несколько из 5 вариантов ответа:

1) Модем

2) Принтер

3) Сканер

4) Межсетевой экран

5) Монитор

Задание № 5

Вопрос:

Вредоносные программы - это

(выберите один из вариантов ответа)

Выберите один из 5 вариантов ответа:

1) шпионские программы

2) программы, наносящие вред данным и программам, находящимся на компьютере

3) антивирусные программы

4) программы, наносящие вред пользователю, работающему на зараженном компьютере

5) троянские утилиты и сетевые черви

Задание № 6

Вопрос:

К вредоносным программам относятся:

(выберите несколько вариантов ответа)

Выберите несколько из 5 вариантов ответа:

1) Потенциально опасные программы

2) Вирусы, черви, трояны

3) Шпионские и рекламмные программы

4) Вирусы, программы-шутки, антивирусное программное обеспечение

5) Межсетевой экран, брандмауэр

Задание № 7

Вопрос:

Сетевые черви это

Выберите один из 5 вариантов ответа:

1) Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы и утилиты

2) Вирусы, которые проникнув на компьютер, блокируют работу сети

3) Вирусы, которые внедряются в документы под видом макросов

4) Хакерские утилиты управляющие удаленным доступом компьютера

5) Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей

Задание № 8

Вопрос:

К биометрической системе защиты относятся:

(выберите несколько вариантов ответа)

Выберите несколько из 5 вариантов ответа:

1) Защита паролем

2) Физическая защита данных

3) Антивирусная защита

4) Идентификация по радужной оболочке глаз

5) Идентификация по отпечаткам пальцев

Задание № 9

Вопрос:

Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется...

Выберите один из 5 вариантов ответа:

1) Загрузочный вирус

2) Макровирус

3) Троян

4) Сетевой червь

5) Файловый вирус

Задание № 10

Вопрос:

Программа, осуществляющая несанкционированные действия по сбору, и передаче информации злоумышленнику, а также ее разрушение или злонамеренную модификацию.

Запишите ответ:__________________________________________

Задание № 11

Вопрос:

Руткит - это...

Выберите один из 5 вариантов ответа:

1) вредоносная программа, выполняющая несанкционированные действия по передаче управления компьютером удаленному пользователю

2) разновидность межсетевого экрана

3) программа использующая для распространения Рунет (Российскую часть Интернета)

4) вредоносная программа, маскирующаяся под макрокоманду

5) программа для скрытого взятия под контроль взломанной системы

Задание № 12

Вопрос:

Компьютерные вирусы это

Выберите несколько из 5 вариантов ответа:

1) Вредоносные программы, наносящие вред данным.