- Преподавателю

- Информатика

- Лекции по информационным технологиям

Лекции по информационным технологиям

| Раздел | Информатика |

| Класс | - |

| Тип | Конспекты |

| Автор | Сушкова Г.В. |

| Дата | 09.12.2015 |

| Формат | docx |

| Изображения | Есть |

государственное БЮДЖЕТНОЕ профессиональное образовательное учреждение ВОРОНЕЖСКОЙ ОБЛАСТИ

«лискинский промышленно-транспортный

техникум имени. а. к. лысенко»

лекционный материал

по дисциплине

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ В ПРОФЕССИОНАЛЬНОЙ ДЕЯТЕЛЬНОСТИ

по специальности 38.02.04. «Коммерция (по отраслям)»

г.Лиски 2015г.

Лекционный материал составлен в соответствии с основной профессиональной образовательной программой по дисциплине «Информационные технологии в профессиональной деятельности» на основе Федерального государственного образовательного стандарта (ФГОС) по специальности среднего профессионального образования (СПО) 38.02.04. «Коммерция (по отраслям)»

Составители:

Сушкова Г.В., преподаватель

Перечень общих и профессиональных компетенций,

которыми должен овладеть студент в процессе изучения дисциплины:

Общие компетенции:

OK 4. Осуществлять поиск и использование информации, необходимой для эффективного выполнения профессиональных задач, профессионального и личностного развития.

ОК 5. Использовать информационно-коммуникационные технологии в профессиональной деятельности.

Профессиональные компетенции:

ПК 1.2. На своем участке работы управлять товарными запасами и потоками, организовывать работу на складе, размещать товарные запасы на хранение.

ПК 2.1. Использовать данные бухгалтерского учета для контроля результатов и планирования коммерческой деятельности, проводить учет товаров (сырья, материалов, продукции, тары, других материальных ценностей) и участвовать в их инвентаризации.

ПК 2.2. Оформлять, проверять правильность составления, обеспечивать хранение организационно-распорядительных, товаросопроводительных и иных необходимых документов с использованием автоматизированных систем.

ПК 2.3. Применять в практических ситуациях экономические методы, рассчитывать микроэкономические показатели, анализировать их, а также рынки ресурсов.

ПК 2.4. Определять основные экономические показатели работы

организации, цены, заработную плату.

Содержание

Тема 1.

Информационная технология.

Лекция №1, №2. Основные понятия и определения: информация, данные, знания, информационная система, информационная среда, информационные технологии

Информация - это сведения о фактах, концепциях, объектах, событиях и идеях, которые в данном контексте имеют вполне определенное значение. Информация - это не просто сведения, а сведения нужные, имеющие значение для лица, обладающего ими.

Можно при определении понятия информации оттолкнуться от схематичного представления процесса ее передачи. Тогда под информацией будут пониматься любые сведения, являющиеся объектом хранения, передачи и преобразования. Информационное сообщение связано с источником сообщения (передатчиком), приемником (получателем) и каналом связи.

В одном терминологическом ряду с понятием информации стоят понятия «данные» и «знания».

Данные - это информация, представленная в виде, пригодном Для обработки автоматическими средствами при возможном участии человека.

Знания - это информация, на основании которой путем логических рассуждений могут быть получены определенные выводы.

Важными характеристиками информации являются ее структура и форма. Структура информации определяет взаимосвязи между составляющими ее элементами. Среди основных форм можно выделить символьно-текстовую, графическую и звуковую формы. Основные требования, предъявляемые к экономической информации - точность, достоверность, оперативность, полнота.

Компьютер является цифровым устройством, значит любая информация представляется в виде чисел.

Для записи чисел люди используют различные системы счисления. Система счисления показывает, по каким правилам записываются числа и как выполняются арифметические действия над ними.

Информационная система (ИС) представляет собой коммуникационную систему по сбору, передаче, переработке информации об объекте, снабжающую работника любой профессии информацией для реализации функции управления. Другими словами информационная система - это упорядоченная совокупность Документированной информации и информационных технологий.

Как и каждая система, ИС обладает свойствами делимости и Целостности. Делимость означает, что систему можно представлять из различных самостоятельных составных частей - подсистем. Возможность выделения подсистем упрощает анализ, разработку, внедрение и эксплуатацию ИС. Свойство целостности указывает на согласованность функционирования подсистем в системе в целом.

Информационная система включает в себя информационную среду и информационные технологии, определяющие способы реализации информационных процессов.

Информационная среда - это совокупность систематизированных и организованных специальным образом данных и знаний.

Информационные технологии (ИТ) - это совокупность методов и программно-технических средств, объединенных в технологическую цепочку, обеспечивающую сбор, обработку, хранение, распределение и отображение информации с целью снижения трудоемкости процессов использования информационных ресурсов.

Термин «информационная технология» получил распространение сравнительно недавно в связи с использованием средств вычислительной техники при выполнении операций с информацией.

Информационные технологии в экономике и управлении базируются на аппаратных средствах и программном обеспечении. Аппаратные средства относятся к числу опорных технологий, т.е. могут применяться в любых сферах человеческой деятельности. Программное обеспечение организует процесс обработки информации в компьютере и решение профессиональных задач пользователей.

Областями применения информационных технологий являются системы поддержки деятельности людей (управленческой, коммерческой, производственной), потребительская электроника и разнообразные услуги, например связь, развлечения.

Различают несколько поколений ИС.

Первое поколение ИС (1960-1970 гг.) строилось на базе центральных ЭВМ по принципу «одно предприятие - один центр обработки», а в качестве стандартной среды выполнения приложений служила операционная система фирмы IBM - MVX

Второе поколение ИС (1970-1980 гг.) характеризуется частичной децентрализацией ИС, когда мини-компьютеры типа DEC VAX, соединенные с центральной ЭВМ, стали использоваться в офисах и отделениях организации.

Третье поколение ИС (1980-1990 гг.) определяется появлением вычислительных сетей, объединяющих разрозненные ИС в единую систему.

Четвертое поколение ИС (1990 г. - до нашего времени) характеризуется иерархической структурой, в которой центральная обработка и единое управление ресурсами ИС сочетается с распределенной обработкой информации. В качестве центральной вычислительной системы может быть использован суперкомпьютер. В большинстве случаев наиболее рациональным решением представляется модель ИС, организованная по принципу: центральный сервер системы - локальные серверы - станции-клиенты.

Тема 2. Информационные процессы .

Лекция №3. Информационные процессы. общая характеристика. Накопление информации (Сбор информации).

Информационный процесс - совокупность последовательных действий (операций), производимых над информацией (в виде данных, сведений, фактов, идей, гипотез, теорий и пр.) для получения какого-либо результата (достижения цели).

Информация проявляется именно в информационных процессах.

Информационные процессы всегда протекают в каких-либо системах (социальных, социотехнических, биологических и пр.).

Наиболее общими информационными процессами являются сбор, преобразование, использование информации.

К основным информационным процессам, изучаемым в курсе информатики, относятся: поиск, отбор, хранение, передача, кодирование, обработка, защита информации.

Информационные процессы, осуществляемые по определенным информационным технологиям, составляют основу информационной деятельности человека.

Компьютер является универсальным устройством для автоматизированного выполнения информационных процессов.

Сбор информации

Сбор информации состоит из процессов поиска и отбора информации.

Сбор информации всегда осуществляется с определенной целью, которая во многом определяет выбор методов поиска и критерии отбора найденной информации. Методы поиска информации:

• непосредственное наблюдение;

• общение со специалистами по интересующему вас вопросу; чтение соответствующей литературы;

• просмотр видео-, телепрограмм;

• прослушивание радиопередач и аудиокассет;

• работа в библиотеках, архивах;

• запрос к информационным системам, базам и банкам компьютерных данных;

Поиск информации всегда сопровождается ее отбором.

Отбор информации предполагает оценку найденной информации по степени полезности, актуальности, достоверности|(и выбор только информации, полезной для решения поставленной задачи.

Лекция №4. Хранение информации. Передача информации.

Хранение информации необходимо для распространения её во времени.

Хранилище информации зависит от её носителя (книга - библиотека, картина - музей, фотография - альбом).

Основные хранилища информации: • для человека - память, в том числе генетическая; • для общества - библиотеки, видеотеки, фонотеки, архивы, патентные бюро, музеи, картинные галереи.

Компьютерные хранилища: базы и банки данных, ин-I формационно-поисковые системы, электронные энциклопедии, медиатеки и т. п.

Информация, предназначенная для хранения и передачи, как правило, представлена в форме документа.

Под документом понимается информация на любом материальном носителе, предназначенная для распространения в пространстве и времени.

Основное назначение документа заключается в использовании его в качестве источника информации при решении различных проблем обучения, управления, науки, техники, производства, социальных отношений.

Хранение очень больших объёмов информации оправдано только при условии, если поиск нужной информации можно осуществить достаточно быстро, а сведения получить в доступной форме.

Информационно-поисковая система (ИПС) - это хранилище информации, снабжённое процедурами ввода, размещения, поиска и выдачи информации.

Все хранимые в ИПС документы индексируются, то есть каждому документу присваивается индивидуальный код, составляющий поисковый образ документа. Поиск в хранилищах идёт не по самим документам, а по их поисковым образам.

Важной задачей автоматизированного хранения является преобразование формы информации из физических сигналов в «знаковую» форму и обратно, а также сжатие информации, то есть устранение избыточности в её представлении.

Лекция №5. Обработка информации.

Обработка информации- зто процесс изменения формы представления информации или ее содержания.

Обработка информации всегда осуществляется с какой-либо целью.

Процессы изменения формы представления информации часто сводятся к процессам её кодирования и декодирования и проходят параллельно процессам сбора и передачи информации.

Процесс изменения содержания информации включает в себя такие процедуры, как численные расчёты, редактирование, упорядочивание, обобщение, систематизация и т. д.

Систему, в которой наблюдателю доступны лишь входные и выходные величины, а её структура и внутренние процессы неизвестны, называют чёрным ящиком.

Обработка информации по принципу «чёрного ящика» - процесс, в котором пользователю важна и необходима лишь входная и выходная информация,, но правила, по которым происходит преобразование, его не интересуют и не принимаются во внимание.

Если правила преобразования информации строго формализованы и имеется алгоритм их реализации, то можно построить устройство для автоматизированной обработки информации.

Возможность автоматизированной обработки информации основывается на том, что преобразование информации по формальным правилам не подразумевает ее осмысления.

В вычислительной технике устройством автоматизированной обработки информации является процессор.

Обработка информации - это процесс, происходящий во времени.

Если он подчиняется заданному темпу поступления входной информации и допустимому пределу задержки при выработке выходной информации, то говорят об обработке информации в реальном масштабе времени.

Наиболее простой формой обработки информации является последовательная обработка, производимая одним процессором, в котором в каждый момент времени происходит не более одного события.

При наличии в системе нескольких процессоров, работающих одновременно, говорят о параллельной обработке информации.

Тема 3. Аппаратное и программное обеспечение.

Лекция №6. Аппаратное обеспечение компьютера. Архитектура ЭВМ

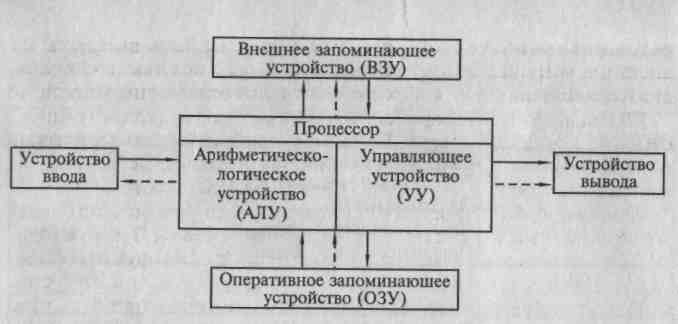

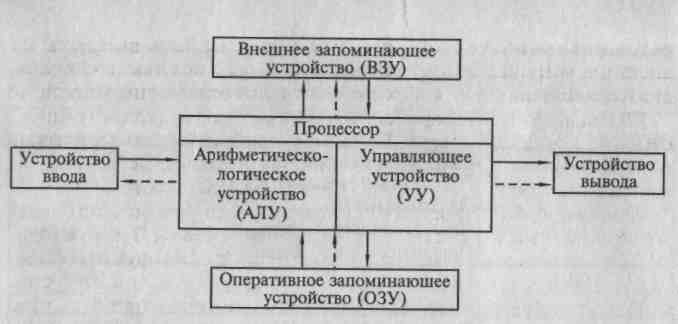

Рис. 1. Архитектура ЭВМ, реализующая принципы фон Неймана:

Внешняя память отличается от устройств ввода и вывода тем, что данные в нее заносятся в виде, удобном компьютеру, но недоступном для непосредственного восприятия человеком. Например, накопитель на магнитных дисках относится к внешней памяти; устройством ввода является клавиатура, а монитор и принтер - устройства вывода. Причем если монитор можно отнести к устройствам отображения информации, то принтер - типичное печатающее устройство.

Взаимодействие основных устройств компьютера реализуется в определенной последовательности. В память компьютера вводится программа с помощью какого-либо внешнего устройства. Память компьютера состоит из некоторого числа пронумерованных ячеек. В каждой ячейке могут находиться или обрабатываемые данные, или инструкции программ. Номер (адрес) очередной ячейки памяти, из которой будет извлечена следующая команда программы, указывается специальным устройством - счетчиком команд в УУ.

Управляющее устройство считывает содержимое ячейки памяти, где находится первая инструкция (команда) программы, и организует ее выполнение. Как правило, после выполнения одной команды управляющее устройство начинает выполнять команду из ячейки памяти, которая находится непосредственно за ячейкой, где содержится только что выполненная команда.

Управляющее устройство выполняет инструкции программы автоматически и может обмениваться информацией с оперативным запоминающим устройством и внешними устройствами компьютера. Поскольку внешние устройства работают значительно медленнее, чем остальные части компьютера, управляющее устройство может приостанавливать выполнение программы до завершения операции ввода-вывода с внешним устройством. Все результаты выполненной программы должны быть выведены на внешние устройства компьютера, после чего компьютер переходит в режим ожидания каких-либо сигналов от внешних устройств.

Схема устройства современных компьютеров несколько отличается от приведенной выше. Например, арифметическо-логическое и управляющее устройства объединены в единое устройство - центральный процессор - CPU {Central Processing Unit).

Появление ЭВМ третьего поколения было обусловлено переходом от транзисторов к интегральным микросхемам. В них не только были значительно уменьшены размеры базовых функциональных узлов, но и появилась возможность существенно повысить быстродействие процессора. При этом возникло противоречие между высокой скоростью обмена информацией внутри ЭВМ и медленной работой устройств ввода/вывода. Решение проблемы было найдено путем освобождения центрального процессора от функций обмена и передачей их специальным электронным схемам управления работой внешних устройств. Такие схемы имели различные названия: каналы обмена, процессоры ввода/вывода, периферийные процессоры. В последнее время все чаще используется термин «контроллер внешнего устройства», или

«контроллер».

Контроллер можно представить как специализированный процессор, управляющий работой какого-либо внешнего устройства по специальным встроенным программам обмена. Например, контроллер дисковода (накопителя на магнитных дисках) обеспечивает позиционирование головки, чтение или запись информации. Результаты выполнения каждой операции заносятся во внутренние регистры памяти контроллера и могут быть в дальнейшем прочитаны центральным процессором. CPU, в свою очередь, выдает задание на выполнение контроллеру. Дальнейший обмен информацией может происходить под руководством контроллера, без участия CPU. Наличие таких интеллектуальных контроллеров - внешних устройств стало важной отличительной чертой ЭВМ третьего и четвертого поколений. Шинная архитектура ЭВМ, содержащей интеллектуальные контроллеры (К), представлена на рис. 2.2. Для связи между отдельными функциональными узлами ЭВМ используется общая магистраль - шина, состоящая из трех частей: шины данных, шины адреса и шины управления.

Следует отметить, что в некоторых моделях компьютеров шины данных и адреса объединены: на шину сначала выставляется адрес, а потом данные. Сигналы по шине управления определяют, для какой цели используется шина в каждый конкретный момент.

Такая открытость архитектуры ЭВМ позволяет пользователю свободно выбирать состав внешних устройств, т.е. конфигурировать компьютер.

Лекция №7. Назначение, состав, основные характеристики компьютера

Рассмотрим функции основных устройств компьютера.

Рис.2. Шинная архитектура ЭВМ

Процессор, или микропроцессор, является основным устройством ЭВМ и представляет собой функционально законченное устройство обработки информации. Он предназначен для выполнения вычислений по хранящейся в запоминающем устройстве программе и обеспечения общего управления ЭВМ. Быстродействие ЭВМ в значительной мере определяется скоростью работы процессора.

Память ЭВМ содержит обрабатываемые данные и выполняемые программы, поступающие через устройство ввода/вывода. Память представляет собой сложную структуру, построенную по лерархическому принципу, состоящую из запоминающих устройств различных типов. Функционально она делится на две части - внутреннюю и внешнюю.

Внутренняя память - это запоминающее устройство, напрямую связанное с процессором и предназначенное для хранения шполняемых программ и данных, непосредственно участвующих j вычислениях. Обращение к внутренней памяти ЭВМ осуществ-шется с высоким быстродействием, но она имеет ограниченный )бъем, определяемый системой адресации машины. Внутренняя имять, в свою очередь, делится на оперативную и постоянную ПЗУ) память.

Постоянная память обеспечивает хранение и выдачу информации. Содержимое постоянной памяти заполняется при изготовлении ЭВМ и не подлежит изменению в обычных условиях эксплуатации. В постоянной памяти хранятся часто используемые универсальные) программы и данные, некоторые программы опе-1ационной системы, программы тестирования оборудования ЭВМ [ др. При выключении питания содержимое постоянной памяти со-раняется. Такой вид памяти называется ROM {Read Only Memory - память только для чтения), или постоянное запоминающее устрой-тво. Значительная часть программ, хранящихся в ROM, связана с обслуживанием ввода/вывода, поэтому ее называют ROM BIOS {Basic Input-Output System - базовая система ввода/вывода).

Оперативная память, по объему составляющая большую часть внутренней памяти, служит для приема, хранения и выдачи информации. При выключении питания содержимое оперативной памяти в большинстве случаев теряется. Эта память называется оперативной, поскольку работает так быстро, что процессору практически не приходится ждать при чтении данных из памяти или записи в нее. Оперативная память обозначается RAM {Random Access Memory - память с произвольным доступом). Объем установленной в компьютере оперативной памяти определяет, с каким программным обеспечением можно на нем работать. При недостаточном объеме оперативной памяти многие программы либо не будут работать совсем, либо будут работать крайне медленно. Кэш-память - сверхбыстродействующая память, обеспечивающая ускорение доступа к оперативной памяти на быстродействующих компьютерах. Она располагается между микропроцессором и оперативной памятью и хранит копии наиболее часто используемых участков оперативной памяти. При обращении микропроцессора к памяти сначала производится поиск данных в кэшпамяти. Поскольку время доступа к кэш-памяти в несколько раз меньше, чем к обычной памяти, а в большинстве случаев необходимые микропроцессору данные уже содержатся в кэш-памяти, среднее время доступа к памяти уменьшается.

CMOS-RAM - участок памяти для хранения параметров конфигурации компьютера. Называется так в связи с тем, что эта память обычно выполняется по технологии CMOS, обладающей низким энергопотреблением. Содержимое CMOS-RAM не изменяется при выключении электропитания компьютера. Эта память располагается на контроллере периферии, для электропитания которого используются специальные аккумуляторы. Для изменения параметров конфигурации компьютера в BIOS содержится программа настройки конфигурации компьютера Setup.

Видеопамять в IBM PC-совместимых компьютерах - память, используемая для хранения изображения, выводимого на экран монитора. Эта память обычно входит в состав видеоконтроллера - электронной схемы, управляющей выводом изображения на экран монитора.

Внешняя память предназначена для размещения больших объемов информации и обмена ею с оперативной памятью. Для построения внешней памяти используют энергонезависимые носители информации (диски и ленты), которые являются переносными. Емкость внешней памяти практически не имеет ограничений, а для обращения к ней требуется больше времени, чем к внутренней. ВЗУ по принципам функционирования разделяются на устройства прямого доступа (накопители на магнитных и оптических дисках) и устройства последовательного доступа (накопители на магнитных лентах). Устройства прямого доступа обладают большим быстродействием, поэтому они являются основными внешними запоминающими устройствами, постоянно используемыми в процессе функционирования компьютера. Устройства последовательного доступа используются в основном для резервирования информации.

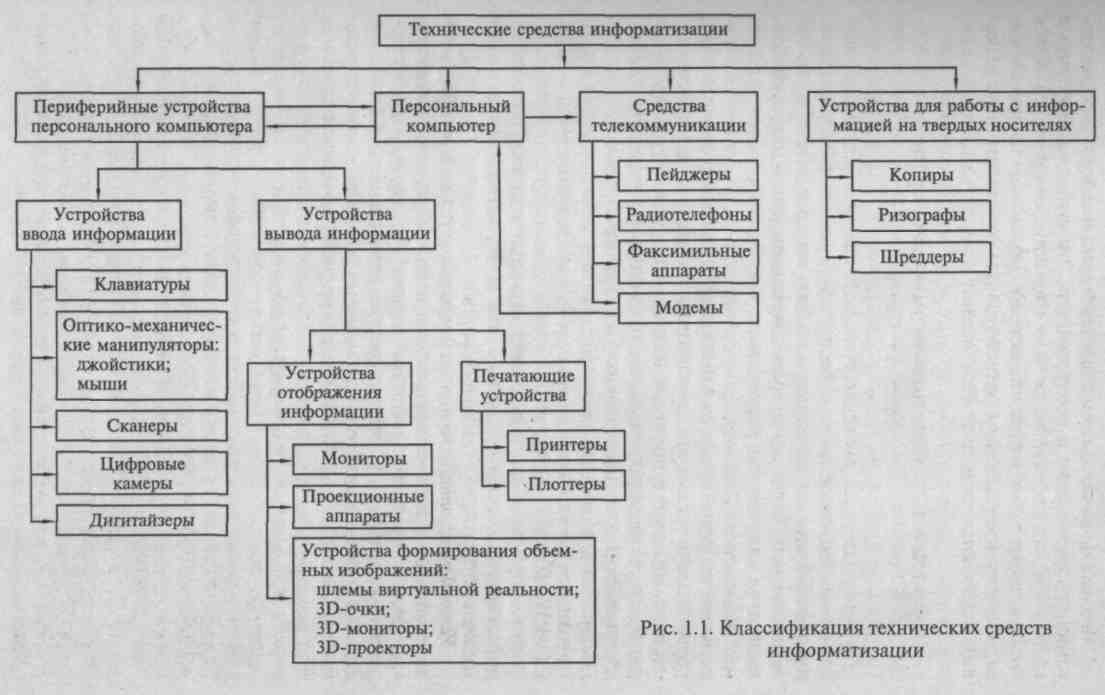

Лекция №8. Технические средства информатизации

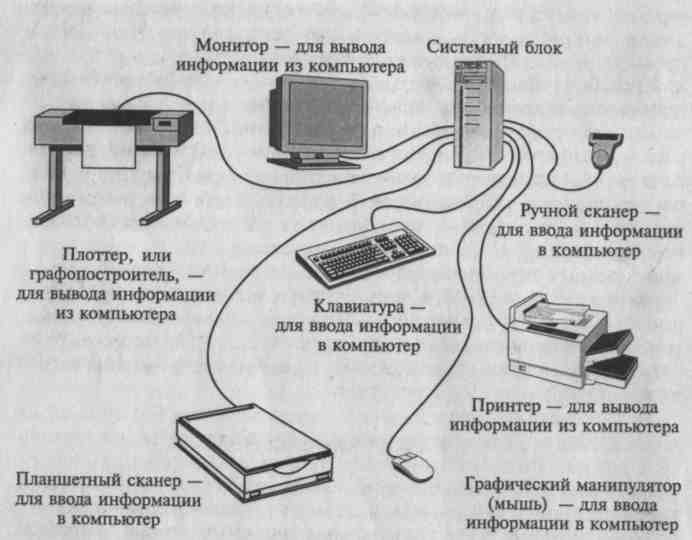

Устройства ввода/вывода служат для обеспечения общения пользователя с ЭВМ и относятся к периферийным, или внешним устройствам. На рис. 2.3 показаны связи между компьютером и различными периферийными устройствами.

Необходимыми устройствами ввода/вывода являются монитор, клавиатура, мышь. Монитор принимает изображение от системного блока. Его экран является рабочим полем. С помощью клавиатуры в компьютер вводятся любые тексты, символы, подаются команды и осуществляется управление работой компьютера. Мышь - средство управления курсором на экране монитора.

Рис. 3. Связи между компьютером и периферийными устройствами

Лекция №9. Программное обеспечение компьютера. Базовое программное обеспечение

Сам по себе компьютер не обладает знаниями ни в одной области, все эти знания сосредоточены в программном обеспечении. Программное обеспечение можно разделить на следующие категории.

Системные программы - выполняют функции обеспечения нормальной работы компьютера, его обслуживания и настройки. Среди системных программ особое место занимают операционные системы (ОС) для управления компьютером, запуска программ, обеспечения защиты данных, выполнения различных сервисных функций по запросам пользователя и программ. Каждая ОС состоит как минимум из трех обязательных частей. Ядро, или командный интерпретатор, обеспечивает «перевод» с программного языка на язык машинных кодов. Драйверы расширяют возможности ОС, позволяя ей работать с тем или иным внешним устройством. Драйверы для различных ОС часто поставляются вместе с новыми устройствами или контроллерами. Интерфейс - удобная графическая оболочка, с которой общается пользователь. Утилиты - комплекты полезных программ, предназначенных для обслуживания и совершенствования работы компьютера.

Тесты - программы для тестирования как программного обеспечения, так и аппаратных ресурсов, которые иногда относят к утилитам.

Лекция №10. Прикладное программное обеспечение.

Прикладные программы - непосредственно обеспечивают выполнение необходимых пользователям работ.

Наиболее популярными из прикладных программ являются офисные программы, посредством которых создаются и редактируются документы в виде текстов, электронных таблиц. В эту группу входят также системы машинного перевода; распознавания текста, графики со сканера; финансовые и бухгалтерские программы, программы для работы с Internet.

К мультимедийным прикладным программам относятся программы для обработки и создания изображений, работы со звуком, а также проигрыватели (плейеры) и программы просмотра (вьюверы). Последние не обеспечивают редактирование звукового или видеофайла, но позволяют проиграть музыкальную композицию или вывести изображение на экран.

К группе профессиональных прикладных программ относятся инструментальные системы программирования, обеспечивающие создание новых программ для компьютера; системы автоматизированного проектирования (CAD); редакторы трехмерной графики и анимации, а также специализированные инженерные и научные программы.

Тема 4. Основные понятия автоматизированной обработки информации

Лекция№11. Обработка текстовой информации. Разметка страницы Microsoft Word.Оформление документов в Microsoft Word.

Разметка страницы Microsoft Word.

Чтобы красиво разместить текст документа на бумаге, процессору Word необходимо сообщить параметры страницы, т. е. размер верхнего, нижнего, левого и правого полей текста, а также расположение верхнего и нижнего колонтитула на странице. Для этого следует выбрать команду [Файл-Параметры страницы...].

На вкладке Поля укажите в сантиметрах верхнее, нижнее, левое и правое поля.

В группе текстовых полей «От края до колонтитула» наберите параметры верхнего и нижнего колонтитула (их расстояния от верхнего и нижнего края страницы).

Внешний вид создаваемой вами страницы отображается в демонстрационном подокне Образец. Закончив установку полей, нажмите ОК.

Кроме того, вы можете установить левое, правое, верхнее и нижнее поля страницы, перемещая границы серых выступов на линейках. Для этого нужно (в режиме разметки страницы) указать мышью на границу выступа, - так, чтобы указатель мыши превратился в горизонтальную (вертикальную) двойную стрелку, и перемещать границу методом «Drag-and-Drop». Если одновременно с перемещением границы поля нажать и удерживать клавишу{Alt}, на горизонтальной (вертикальной) линейке возникнет цифровая разметка, с помощью которой можно контролировать изменение полей страницы.

Оформление документов в Microsoft Word.

Для оформления служит панель инструментов Форматирование.

СТИЛЬ. Некий готовый набор размеров, гарнитур, жирностей/курсивностей и так далее.

ШРИФТ. Меню для изменения гарнитуры шрифта. Нажимаете на выпадающий список и ищете нужный шрифт. Список обычно большой - пользуйтесь линейкой прокрутки.

РАЗМЕР шрифта. Выпадающее меню для изменения размера шрифта. Нажимаете на кнопку выпадающего списка и щелкаете па нужном размере. Если надо- пользуйтесь линейкой прокрутки.

ПОЛУЖИРНЫЙ. Изменение начертания выделенных символов па полужирное или снятие полужирности. Если кнопка нажата, то выделенный в данный момент текст - полужирный.

КУРСИВ. - наклонный. Изменение начертания выделенных символов па курсивное (наклонное) или его снятие. Если кнопка нажата, то выделенный в данный момент текст- курсивный.

ПОДЧЕРКНУТЫЙ. Изменение начертания выделенных символов на подчеркнутое или его снятие. Если кнопка нажата, то выделенный в данный момент текст- подчеркнутый.

ВЫДЕЛЕНИЕ ЦВЕТОМ. Выделения фона, па котором напечатаны буквы другим цветом. Вы как бы проводите цветным маркером выделителем по тексту.

ЦВЕТ шрифта. Изменение цвета букв в выделенном фрагменте.

Эффекты:

ЗАЧЕРКНУТЫЙ и ДВОЙНОЕ ЗАЧЕРКИВАНИЕ. Если Вам надо оформить часть текста как зачеркнутую, то поставьте в этом поле «галочку». Например: СТАРАЯ ЦЕПА - 2 000 руб.

ВЕРХНИЙ ИНДЕКС и НИЖНИЙ ИНДЕКС. Если Вы набираете формулы типа X2+Y2=R2 или СП.1С0С2Пд(ОП)2, то Вам потребуется поставить здесь «галочки».

С ТЕНЬЮ. У выделенного текста появится ненавязчивая тень.

КОНТУР. От Ваших букв останется только контур, а внутри - пустота.

ПРИПОДНЯТЫЙ и УТОПЛЕННЫЙ. А здесь от текста остается только тень. Погоже на что-то вроде барельефа.

МАЛЫЕ ПРОПИСНЫЕ. «галочка» в этом пункте сделает в выделенном тексте малые буквы прежнего (маленького) размера, но начертанием как заглавные.

ВСЕ ПРОПИСНЫЕ. Если соответствующий флажок установлен, то выделенный текст будет выглядеть как написанный ЗАГЛАВНЫМИ (прописными) буквами, независимо от того, как он был набран па самом деле.

СКРЫТЫЙ. Выделенный текст будет скрытым. То есть не виден на экране и не печататься па принтере.

Лекция №12. Вставка номеров страниц в Microsoft Word. Формирование оглавления Microsoft Word.Вставка сносок Microsoft Word.Работа с таблицами.

Вставка номеров страниц в Microsoft Word.

Перед печатью документа его страницы обычно нумеруют. Выберите команду [Вставка- Номера страниц...]. На экране появится диалоговое окно.

В раскрывающемся списке Положение: вы можете указать положение номера на странице (вверху или внизу), а в списке Выравнивание: выбрать смещение номера (по центру, влево, вправо и т. д.). В демонстрационном подокне Образец выбранное вами положение номера на странице отмечается маленьким черным квадратиком .

Если вы не хотите печатать номер на первой странице документа, снимите флажок «Номер на первой странице».

Нажмите кнопку ОК.

Для номеров страницы предусмотрен стиль оформления Номер страницы. MS Word позволяет вам по своему вкусу форматировать номер страницы (кнопка Формат...).

Формирование оглавления Microsoft Word.

MS Word предусматривает несколько способов автоматического составления оглавления документа. Мы предполагаем, что вы форматируете заголовки в уже набранном тексте, и поэтому рекомендуем самую простую схему.

1. Установив любой режим отображения, примените ко всем заголовкам соответствующий стиль (Заголовок 1, Заголовок 2 и т. д.). Для этого используйте раскрывающийся список стилей оформления на панели инструментов «Форматирование» . Перед применением стиля не забывайте установить курсор в абзаце-заголовке.

2. Если вы хотите выполнить процедуру автоматического присвоения номеров заголовкам, выберите команду [Формат- Нумерация заголовков...] в следуйте указаниям ее диалогового окна.

3. Для автоматического составления оглавления установите курсор в точку вставки оглавления и выберите команду [Вставка-Оглавление и указатели...]. В диалоговом окне выберите вкладку Оглавление. В этом окне,

пользуясь шаблоном оглавления, показанным в демонстрационном подокне Образец, можно выбрать формат оглавления и ряд его параметров (низший уровень заголовка, включаемый в оглавление, положение номеров страниц и др.). Нажмите ОК.

В более сложных случаях оглавление формируют в режиме отображения «Структура документа» с помощью небольшой панели инструментов. Для текстов заголовков в оглавлении предусмотрены стили: Оглавление 1, Оглавление 2 и т. д. Нажав F9 вы можете в любой момент обновить оглавление.

Вставка сносок Microsoft Word.

Сноска - это структурный элемент документа, примечание к какому-либо термину основного текста; поместить ее можно либо в нижней части текущей страницы, либо в конце документа.

Для вставки сноски установите курсор справа от поясняемого термина и выберите команду [Ссылки- Сноска..,]. Раскрывается диалоговое окно <Сноски> .

В группе радиокнопок Вставить сноску необходимо выбрать положение вставляемой сноски: на текущей странице (Обычную) или в конце документа (Концевую). В группе радиокнопок Нумерация вы должны указать способ нумерации данной сноски - автоматический (Авто) или по выбору пользователя (Другая:).

При автоматической нумерации Word помечает сноски порядковыми номерами, начиная с 1; каждый номер будет напечатан в виде верхнего индекса справа от поясняемого термина. Если вы хотите отметить сноску, скажем, звездочкой, щелкните на поле Другая: и введите звездочку в поле ввода (справа).

Нажмите ОК и введите текст сноски. При желании, вы можете форматировать сноску как обычный текст.

Для сноски и ссылки на сноску предусмотрены соответствующие стили оформления .

Чтобы отредактировать или просмотреть готовую сноску, выберите команду-флажок [Ссылки-Сноски].

Лекция №13. Процессор электронных таблиц. Типы данных Excel. Имя ячейки Microsoft Excel.

Интерфейс Microsoft Excel.

Самая верхняя строчка название программы и редактируемого документа: «Microsoft Excel Книга!». На этой же строчке три кнопки: свернуть, развернуть и восстановить для Excel в целом, со всеми документами в нем.

Строкой ниже расположилось меню. Файл, Правка и так далее. Его назначение точно такое же, как и Word - действия над ячейками и документом и целом. Правее меню находится еще три кнопки (свернуть, развернуть и восстановить). относящиеся к текущему документу. Excel, как и Word, позволяет редактировать одновременно несколько документов, поэтому можно закрыть (свернуть, развернуть) каждый в отдельности.

Между панелями инструментов и заголовками столбцов находиться строка формул. Для изменения того, что находится в ячейках.

Чуть левее строки формул располагается поле имен. Там сейчас написано А 1. Это поле содержит имя выделенной ячейки, элемента диаграммы или графического объекта.

Поскольку Excel - это табличный процессор, то, естественно, большую часть экрана занимает таблица. Она состоит из клеток (= ячеек). Чтобы отличаться друг от друга, каждая ячейка имеет свой номер, например. С12. Это ее адрес: она находится на пересечении столбца С и строки 12.

Столбцы обозначаются буквами английского алфавита: А. В, С, D. ... Z. После 26-го столбца Z1 начинается двойная нумерация: AA,AB,AC,AD…,AZ,BA,BB,BC,… Нетрудно подсчитать, что столбцов в таблице ровно 256.

Строки обозначаются обычными арабскими цифрами :1,2,3,4,…65536.

Обратите внимание на нижнюю часть таблицы, где написано Лист1, Лист2…

Это ярлыки листов. Файл Excel, а называется рабочей книгой и состоит из нескольких листов, поэтому в одном файле можно хранить самые разные типы данных, в рабочей книге могут быть листы с диаграммами, макросами или листы диалогов.

Типы данных Excel.

В работе с электронными таблицами можно выделить три основных типа данных: текст, число и формула.

Число в Microsoft Excel может состоять только из следующих символов: 0123456789 + -(),/%.Ее

Все другие комбинации, состоящие из цифр и нецифровых символов, интерпретируются как текст. Если перед числом стоит знак плюс (+), он игнорируется. Перед отрицательным числом необходимо ввести знак минус (-) или заключить его в круглые скобки ( ). В качестве десятичного разделителя используют запятую.

Текстом в Microsoft Excel является любая последовательность, состоящая из цифр, пробелов и нецифровых символов- например, приведенные ниже записи обрабатываются как текст: 987$$78, 100 рублей.

Формула состоит из последовательности значений, ссылок на ячейки, имен, функций или операторов, которые порождают новую величину. С помощью формул можно складывать, вычитать, умножать и сравнивать данные листа. Формулами пользуются, когда необходимо ввести в ячейку листа вычисляемое значение, которое выводится как результат вычисления формулы и может меняться, если меняются исходные значения на рабочем листе.

Формула может содержать следующие элементы: операторы, ссылки на ячейки, значения, функции, имена и должна начинаться со знака равенства (=). Например, «=АЗ*В8+18».

Имя ячейки Microsoft Excel.

Использовать адреса ячеек в качестве ссылок удобно в тех случаях, когда все участвующие в формуле ячейки попадают в поле зрения. При работе с большими таблицами ячейка, на которую делается ссылка, может находиться далеко от остальных рабочих ячеек и вспомнить ее адрес бывает нелегко. В этих случаях некоторым ячейкам, необходимым для работы. присваивают имена, которые запомнить легче, чем адреса.

Как присвоить ячейке имя.

Это можно сделать двумя способами. Рассмотрим самый простой.

-

Выделите ячейку, которой нужно присвоить имя.

-

Щелкните в Поле имени (или по стрелке раскрывающегося списка)

-

Введите имя Не применяйте пробелы и знаки пунктуации (кроме точки) Не начинайте имя с цифры.

-

Нажмите {Enter}. Второй способ.

-

Выделите ячейку, которой нужно присвоить имя.

-

В меню Вставка выберите команду Имя и Присвоить

♦ В диалоговом окне <Присвоить имя> введите имя. Если вы

хотите именовать еще одну ячейку, щелкните по кнопке Добавить. В противном случае, выберите ОК. Диалоговое окно <Присвоить имя> можно вызвать комбинацией клавиш {Ctrl+F3}. В этим же окне существует возможность удалить имя. Удаление имени не влияет на значение, помещенное в ячейке.

Имя выделенной ячейки отображается в Поле имени. Список всех именованных ячеек можно найти в раскрывающемся списке Поля имени. Причем в этом списке отображаются все именованные ячейки рабочей книги, даже если они размещены на разных рабочих листах.

Выбор имени ячейки в раскрывающемся списке Поля имени позволяет осуществить переход к этой ячейке (даже если она находится на другом рабочем листе) или вставить ссылку на эту ячейку в формулу.

Лекция №14. Виды ссылок на ячейки Microsoft Excel. Вставка диаграмм.

Виды ссылок на ячейки Microsoft Excel.

В Excel определяют два основных типа ссылок относительные и абсолютные. Различия между относительными ссылками и абсолютными проявляются при копировании формул из одной ячейки в другую. При перемещении или копировании формулы абсолютные ссылки не изменяются, а относительные автоматически обновляются в зависимости от нового положения формулы.

Относительная ссылка.Excel позволяет скопировать готовую формулу в смежные ячейки. При этом адреса ячеек будут изменены автоматически.

Копировать формулу, записанную в выделенной ячейке, можно только по горизонтали или вертикали. При этом:

- при копировании влево (вправо) по горизонтали смещение на одну ячейку уменьшает (увеличивает) каждый номер столбца в формуле на единицу.

- при копировании вверх (вниз) по вертикали смещение на одну ячейку уменьшает (увеличивает) каждый номер строки в формуле на единицу.

По умолчанию при наборе формул в Microsoft Excel используются относительные ссылки.

Абсолютная ссылка. Чтобы запретить программе Excel механически изменять адрес ячейки, достаточно перед номером столбца и номером строки записать символ «$», т. е. вместо относительного указать абсолютный адрес (например, $F$10). Знак «$», указанный перед номером столбца, означает, что этот номер не будет изменяться при операциях копирования формул, вставки и удаления строк и столбцов.

Вставка диаграмм.

Для быстрого создания диаграммы на отдельном листе можно воспользоваться следующим способом. Выделите необходимые данные, включая категории и названия рядов, затем нажмите клавишу [F11]. Если на основе сделанного выделения нельзя однозначно определить способ графического представления данных, то автоматически запускается Мастер диаграмм.

Ускорить процесс создания или изменения диаграммы поможет также панель инструментов Диаграмма, изображенная на рис. 5.27. Эта панель позволяет выполнять действия с диаграммой, только когда область диаграммы выделена.

Для изменения диаграммы ее не нужно создавать с самого начала: достаточно щелкнуть мышью на области диаграммы, а затем нажать соответствующую кнопку на панели Диаграмма.

Необходимо отметить, что при работе с диаграммами можно изменять не только параметры и опции, задаваемые в диалоге мастера диаграмм, но и параметры элементов самой диаграммы при помощи команд в меню Формат. Например, можно изменить цветовую настройку и подписи легенды диаграммы, добавить к графическому представлению числовые значения из заданного диапазона.

При работе с диаграммами не нужно каждый раз обновлять диаграммы, поскольку Excel автоматически учитывает все изменения в исходных данных и сразу же отображает их на диаграмме. Более того, если скрыть, например, какой-либо столбец израс-четной таблицы, то этот показатель перестанет отображаться в созданной диаграмме.

Лекция №15. Электронные презентации.

Программа подготовки презентаций PowerPoint - прекрасное средство подготовки и демонстрации слайдов, которые всегда можно напечатать на прозрачных пленках или на бумаге. Благодаря этой программе можно подготовить любое выступление и провести его на высоком уровне с применением современных технологий демонстрации цветных слайдов.

Слайды, создаваемые для электронной презентации, могут содержать текст, диаграммы, рисованные объекты и фигуры, а также картинки, слайд- фильмы, звуки и графику, созданные в других приложениях: В электронную презентацию можно вносить изменения в последний момент; темп презентации регулируется установкой интервалов показа слайдов, а также использованием специальных переходов при смене слайдов и анимации. Электронную презентацию можно запустить в автономном режиме. Презентационную конференцию можно провести в сети на нескольких компьютерах.

Презентацию можно подготовить с расчетом ее эффектного показа как на экране в цвете, так и на бумаге или на прозрачной пленке, т.е. в виде материалов, распечатанных на лазерном принтере. Перед печатью возможен предварительный просмотр презентации, а также внесение изменений.

Мастер автосодержания PowerPoint помогает выбрать один из нескольких встроенных шаблонов содержания, а также предлагает интересные идеи относительно создаваемой презентации, начального текста, форматирования и организации слайдов. Шаблоны охватывают широкий спектр тем, в частности совещания рабочих групп, дипломы, афиши, календари событий и даже домашние Web-страницы.

Кроме того, имеются шаблоны компании Dale Carnegie Training, содержащие рекомендации по вопросу методов повышения качества презентаций. Предлагается множество новых шаблонов разнообразного характера, применяемых к слайдам, в том числе ряд анимационных шаблонов с готовой анимацией. Можно выбрать определенный стиль оформления презентации . Предусмотрена стандартная разметка шаблона слайда , при которой в каждой зоне слайда будет располагаться определенный вид информации, например диаграмма только справа, а текст - слева.

Так же как и в программе Word, в PowerPoint выполняется проверка орфографии текста в ходе его набора, и возможные ошибки отмечаются непосредственно в документе. При щелчке отмеченного текста правой кнопкой мыши предлагаются варианты правильного написания.

При помощи кнопки <Отменить> на панели инструментов Стандартная можно выбрать действие, которое следует отменить. Предельное число действий, отслеживаемых в программе PowerPoint на случай отмены, можно изменить в диалоговом окне "Правка" Командой меню Сервис, Параметры.

Лекция №16. Системы оптического распознавания информации.

Одной из популярных программ оптического распознавания текстов является программа FineReader, созданная компанией ABBYY Software House.

FineReader - омнифонтовая система оптического распознавания текстов. Это означает, что она позволяет распознавать тексты, набранные практически любыми шрифтами. Особенностью программы FineReader является высокая точность распознавания.

Кроме того, отсканированный файл можно сразу же отправить электронным письмом или загрузить в браузер в виде Web-странички.

ОРГАНИЗАЦИЯ РАБОТЫ В FINEREADER

Основой работы FineReader является так называемый пакет, содержащий всю информацию о распознаваемом документе. Пакет представляет собой набор страниц документа и может содержать около тысячи страниц. В один пакет для удобства работы рекомендуется объединять изображения, логически связанные между собой, например страницы одной книги.

Пользователь импортирует в пакет изображение страниц со сканера или непосредственно из файлов графических форматов.

В окне Пакет виден список страниц, входящих в открытый пакет. Для просмотра страницы нужно щелкнуть мышью по ее изображению или номеру, при этом откроются файлы, которыми данная страница представлена в пакете. Страницы в окне Пакет могут быть представлены пиктограммами или уменьшенным изображением страницы.

Импортированные изображения подвергаются графической обработке. Если исходное изображение представляет собой негатив, оно может быть инвертировано, далее производится очистка от «мусора» - мелких дефектов изображения. Если не нужна цветность, то цветные изображения сводятся к черно-белым, что экономит место на диске и ускоряет процесс распознавания.

Следующий шаг - анализ макета страниц пакета, т. е. выделение областей, подлежащих распознаванию. На этом этапе FineReader анализирует ориентацию страницы и переворачивает изображение, если это необходимо, а также выделяет блоки - области, которые при дальнейшем анализе будут интерпретироваться как текст, таблицы или рисунки.

После анализа макета страниц, входящих в пакет, проводится собственно распознавание текста и таблиц. Именно технология распознавания является «сердцем» FineReader и обеспечивает ее уникальность, однако этот процесс совершенно незаметен пользователю - он видит только бегущее по тексту выделение и типовую строку состояния, указывающую, сколько информации обработано, а сколько осталось.

Далее производится проверка правописания, после чего «на суд» пользователя выносятся слова, которых нет в словаре системы, а также символы, в точности распознавания которых программа не уверена, при этом такие слова и буквы вьщеляются цветом.

Завершающий этап работы программы - сохранение и экспорт результатов распознавания. На самом деле, в сохранении результатов нет нужды, поскольку вся информация, включая распознанный текст и его форматирование, автоматически сохраняются в пакете вместе с исходным изображением и сведениями о макете страниц.

Тема 5. Компьютерные сети.

Лекция №17. Компоненты вычислительной сети.

Компьютерной вычислительной сетью называют совокупность взаимосвязанных через каналы передачи данных компьютеров, обеспечивающих пользователя средствами обмена информацией и коллективного использования ресурсов сети (аппаратных, программных и информационных).

Применение вычислительных сетей позволяет решить следующие задачи обработки и хранения информации в условиях современного предприятия.

Образование единого информационного пространства, способного охватить всех пользователей предприятия и предоставить им информацию, созданную в разное время и с использованием разного программного обеспечения.

Обеспечение эффективной системы накопления, хранения и поиска финансово-экономической информации по текущей работе предприятия, а также по проделанной некоторое время назад (архивная информация) с помощью создания глобальной базы данных.

Повышение достоверности информации и надежности ее хранения путем создания устойчивой к сбоям информационной системы.

4. Обеспечение своевременной обработки документов и построения на базе этого действующей системы анализа, прогнозирования и оценки обстановки с целью принятия оптимального решения и выработки стратегии развития.

Все сети независимо от сложности основываются на принципе совместного доступа к информации. Само рождение компьютерных сетей вызвано практической потребностью - возможностью совместного использования данных.

В настоящее время в сети используются компьютеры различных типов и классов с различными характеристиками. Но в последнее время и коммуникационное оборудование (кабельные системы, повторители, мосты, маршрутизаторы) стало играть важную роль.

Для эффективной работы сетей используются специальные ОС, которые в отличие от персональных ОС предназначены для решения специальных задач по управлению работой сети и называются сетевыми. Сетевые ОС устанавливаются на специально выделенные компьютеры, называемые серверами. Признанными лидерами сетевых операционных систем являются Windows-NT и Novell Net Ware.

Все устройства, подключаемые к сети, можно разделить на три функциональные группы: рабочие станции, серверы сети и коммутационные узлы.

Рабочая станция (workstation) - это персональный компьютер, подключенный к сети, на котором пользователь выполняет свою работу. Каждая рабочая станция обрабатывает свои локальные файлы и использует свою операционную систему, но при этом ему доступны ресурсы сети.

Сервер сети (server) - это компьютер, подключенный к сети и предоставляющий пользователям сети определенные услуги, например хранение данных общего пользования, печать документов. По выполняемым функциям серверы подразделяются на файловый сервер, сервер баз данных и сервер прикладных программ.

К коммутационным узлам сети относятся следующие устройства: повторители, коммутаторы (мосты), маршрутизаторы и шлюзы. Классификация сетей производится по ряду параметров.

Лекция №18. Классификация сетей по масштабам. Классификация сетей по топологии, или архитектуре.

КЛАССИФИКАЦИЯ СЕТЕЙ ПО МАСШТАБАМ

Существующие сети по широте охвата пользователей можно классифицировать следующим образом: глобальные, региональные (городские) и локальные.

Глобальные вычислительные сети (WAN) объединяют пользователей, расположенных на значительном расстоянии друг о друга. В общем случае компьютер может находиться в любой точке земно го шара. Это обстоятельство делает экономически невозможным прокладку линий связи к каждому компьютеру, поэтому используются уже существующие линии связи, например телефонные линии и спутниковые линии связи. Абоненты таких сетей могут находиться на расстоянии 10... 15 тыс. км. Обычно скорости WAN лежат в диапазоне от 9,6 Кбит/с до 45 Мбит/с.

Региональные вычислительные сети (MAN) объединяют различные города, области и небольшие страны. Абоненты могут находиться в 10 ... 100 км. В настоящее время каждая такая сеть является частью некоторой глобальной сети и особой спецификой по отношению к глобальным сетям не отличается. Типичные MAN работают со скоростями от 56 Кбит/с до 100 Мбит/с.

Локальные вычислительные сети (ЛВС, или LAN) объединяют компьютеры, как правило, одной организации, которые располагаются компактно в одном или нескольких зданиях. Размер локальных сетей не превышает нескольких километров (до 10 км). В качестве физической линии связи в таких сетях применяются витая пара, коаксиальный кабель, оптико-волоконный кабель. Например, типичная LAN занимает пространство такое же, как одно здание или небольшой научный городок, и работает со скоростями от 4 Мбит/с до 2 Гбит/с.

Локальная вычислительная сеть - это совокупность компьютеров и других средств вычислительной техники (сетевого оборудования, принтеров, сканеров и т.п.), объединенных с помощью кабелей и сетевых контроллеров, работающая под управлением сетевой операционной системы.

Именно ЛВС будут предметом нашего рассмотрения.

Для ускорения передачи информации между компьютерами в локальной сети используются специальные сетевые контроллеры, а все компьютеры в сети работают под управлением сетевого программного обеспечения.

Основное отличие локальных сетей от глобальных заключается в использовании качественных линий связи. Все остальные отличия являются производными.

КЛАССИФИКАЦИЯ СЕТЕЙ ПО ТОПОЛОГИИ, ИЛИ АРХИТЕКТУРЕ

Топология сети - это логическая схема соединения компьютеров каналами связи. Чаще всего в локальных сетях используется одна из трех основных топологий: моноканальная (шинная), кольцевая или звездообразная.

Шинная топология. При шинной топологии среда передачи информации представляется в форме коммуникационного пути, доступного для всех рабочих станций, к которому они все должны быть подключены. Все рабочие станции могут непосредственно вступать в контакт с любой рабочей станцией, имеющейся в сети. На концах коммуникационного пути размещаются терминаторы, служащие для гашения сигнала.

Рабочие станции в любое время, без прерывания работы всей вычислительной сети, могут быть подключены к ней или отключены. Функционирование вычислительной сети не зависит от состояния отдельной рабочей станции. При повреждении кабеля в любом месте сети вся сеть становится неработоспособной. Максимальная пропускная способность таких сетей составляет 10 Мбит/с. Такая пропускная способность недостаточна для современных видео- и мультимедийных приложений, поэтому почти повсеместно применяются сети со звездообразной архитектурой.

Достоинствами шинной топологии являются низкая стоимость, простота построения и наращивания сети. Недостатки - низкая скорость работы сети и малая надежность.

Кольцевая топология. При кольцевой топологии (рис. 13.2) сети рабочие станции связаны одна с другой по кругу: последняя рабочая станция связана с первой, при этом коммуникационная связь замыкается в кольцо.

Сообщения в такой сети циркулируют регулярно по кругу. Пересылка сообщений является очень эффективной, так как большинство сообщений можно отправлять «в дорогу» по кабельной системе одно за другим. Продолжительность передачи информации увеличивается пропорционально количеству рабочих станций, входящих в вычислительную сеть.

Основная проблема, которая возникает в сетях кольцевой топологии, заключается в том, что каждая рабочая станция должна активно участвовать в пересылке информации, и в случае выхода из строя хотя бы одной из них вся сеть парализуется. Подключение новой рабочей станции требует краткосрочного выключения сети, так как во время установки кольцо должно быть разомкнуто. Ограничения на протяженность вычислительной сети не существует, так как оно определяется исключительно расстоянием между двумя рабочими станциями.

Звездообразная топология. Этот тип топологии предполагает, что головная машина получает и обрабатывает все данные с периферийных устройств как активный узел обработки данных. Этот принцип применяется в системах передачи данных, например в электронной почте RelCom.

Вся информация между двумя периферийными рабочими местами проходит через центральный узел вычислительной сети. Для построения сети со звездообразной архитектурой в центре сети необходимо разместить концентратор .Его основная функция - обеспечение связи между компьютерами, входящими в сеть, т.е. все компьютеры, включая файловый сервер, не связываются непосредственно друг с другом, а присоединяются к концентратору.

При использовании топологии этого типа пропускная способность сети определяется вычислительной мощностью узла сети и гарантируется для каждой рабочей станции. Коллизий (столкновений данных) в такой сети не возникает.

Достоинством является также и то, что повреждение одного из кабелей приводит к выходу из строя только того луча «звезды», где находится поврежденный кабель, при этом остальная часть сети остается работоспособной.

Производительность вычислительной сети в первую очередь зависит от мощности центрального файлового сервера. Он может быть «узким местом» вычислительной сети. В случае выхода из строя центрального узла нарушается работа всей сети.

Лекция №19. Классификация сетей по стандартам организации. Среда передачи данных.

КЛАССИФИКАЦИЯ СЕТЕЙ ПО СТАНДАРТАМ ОРГАНИЗАЦИИ

Существует множество стандартов, обеспечивающих функционирование сети. К ним относятся Token Ring, ATM, AppleTalk, Ethernet и др. Большинство современных ЛВС строится по стандарту Ethernet.

Фирменный сетевой стандарт Ethernet был разработан фирмой Хегохв 1975г. В 1980г. фирмы DEC, Intel, Хегохразработали

стандарт Ethernet DlXna основе коаксиального кабеля. Эта последняя версия фирменного стандарта послужила основой стандарта IEEE 802.3.

В настоящий момент есть три разновидности сетей Ethernet, различающихся по скорости передачи данных. Точнее говоря, базовым стандартом является Ethernet, остальные - всего лишь его развитие. Обычный Ethernet - это скорость до 10 Мбит/с, Fast Ethernet - скорость до 100 Мбит/с, Gigabit Ethernet - скорость до 1 Гбит/с.

Технологии Ethernet и Fast Ethernet наиболее часто применяются на практике и обеспечивают работу большинства сетевых приложений. Gigabit Ethernet является относительно новой технологией и используется пока достаточно редко: для обеспечения работы «тяжелых» приложений.

СРЕДА ПЕРЕДАЧИ ДАННЫХ

В локальных сетях широкое распространение получила именно кабельная связь. Кабель представляет собой проводник, помещенный в изолирующие материалы. Наиболее часто используются витая пара, коаксиальный кабель и оптико-волоконные линии.

Рассмотрим типы наиболее распространенных кабельных соединений.

Витая пара - это наиболее распространенное и дешевое кабельное соединение, представляющее собой пару скрученных проводов. Она обеспечивает достаточную скорость передачи данных (до 100 Мбит/с), проста в монтаже и нетребовательна в эксплуатации. Монтаж сети на витой паре ведется только по звездообразной топологии. Единственным недостатком применения этого вида кабеля является небольшая длина луча «звезды» (до 100 м), что необходимо учитывать при построении сетей в многоэтажных зданиях, а также в больших офисах.

Коаксиальный кабель имеет среднюю цену, хорошо помехозащи-щен и применяется для связи на большие расстояния (несколько километров). Скорость передачи данных по коаксиальному кабелю от 1 до 10 Мбит/с, а в некоторых случаях может достигать 50 Мбит/с.

Коаксиальный кабель используется для передачи информации в широкополосном диапазоне частот.

Коаксиальный кабель в настоящее время применяется довольно редко из-за крайне малых для современных сетей скоростей передачи данных, а также трудоемкого монтажа самого кабеля.

Оптико-волоконные линии (стекловолоконный кабель) являются наиболее дорогими. Скорость распространения информации по ним достигает 100 Мбит/с (на экспериментальных образцах оборудования - до 200 Мбит/с). Допустимое расстояние между компьютерами - более 50 км. Внешнее воздействие помех на передачу информации практически отсутствует.

Такие сети применяются при передаче информации на большие расстояния без повторителей. Оптико-волоконные линии обладают противоподслушивающими свойствами.

В радиосетях в качестве среды передачи данных используется радиосигнал. Такое решение применимо в местах, где прокладка кабельных каналов невозможна или нецелесообразна. Для построения такой сети используются несколько радиостанций, обменивающихся данными. Достоинства таких сетей очевидны - это гибкость применения и простота построения..

Лекция №20. Типы компьютерных сетей. Локальные сети с выделенным сервером.

ТИПЫ КОМПЬЮТЕРНЫХ СЕТЕЙ

Компьютер, подключенный к локальной компьютерной сети, является рабочей станцией или сервером в зависимости от выполняемых им функций. Эффективно эксплуатировать мощности локальной сети позволяет применение технологии «Клиент-Сервер». В этом случае приложение делится на две части: клиентскую и серверную. Один или несколько наиболее мощных компьютеров сети конфигурируются как серверы приложений: на них выполняются серверные части приложений. Клиентские части выполняются на рабочих станциях. Именно здесь формируются запросы к серверам приложений и обрабатываются полученные результаты. Существуют несколько признаков, по которым можно определить, работает компьютер в составе сети или автономно. Если компьютер является сетевой рабочей станцией, то:

после включения ПК появляются соответствующие сообщения;

для входа в сеть необходимо пройти процедуру регистрации;

после регистрации в распоряжении пользователя оказываются новые дисковые накопители, принадлежащие файловому серверу.

Различают сети с одним или несколькими выделенными серверами и сети без выделенных серверов, называемые одноранговыми сетями.

13.6.1. Локальные сети с выделенным сервером

В сетях с выделенным сервером именно ресурсы сервера, чаще всего дисковая память, доступны всем пользователям. Серверы, разделяемым ресурсом которых является дисковая память, называются файл-серверами (файловыми серверами). Файл-сервер обычно используется администратором сети и не предназначен для решения прикладных задач. Поэтому он оснащается недорогим монохромным дисплеем. Файловые серверы содержат несколько быстродействующих дисковых накопителей. Сервер должен быть высоконадежным, поскольку выход его из строя приведет к остановке работы всей сети.

Сетевое программное обеспечение, управляющее ресурсами файлового сервера и предоставляющее к нему доступ всех абонентов сети, - это сетевая операционная система (например, WINDOWS-NT SERVER). Как правило, основная часть этой системы находится в файловом сервере, а ее небольшая часть размещается в компьютерах пользователей, получивших название рабочих станций. На рабочих станциях может использоваться любая операционная система, и должна быть запущена программа - драйвер, обеспечивающий доступ к локальной сети.

При выборе компьютера на роль файлового сервера необходимо учитывать следующие факторы:

быстродействие процессора;

скорость доступа к файлам, размещенным на жестком диске;

емкость жесткого диска;

объем оперативной памяти;

уровень надежности сервера.

Требуемое высокое быстродействие процессора файлового сервера обусловлено тем, что во время работы большой ЛВС он обрабатывает огромное количество запросов на обслуживание файлов, а на это затрачивается значительное процессорное время. Для того чтобы ускорить обслуживание запросов и создать у пользователя впечатление, что именно он является единственным клиентом сети, необходим быстродействующий процессор.

Наиболее важным компонентом файлового сервера является дисковый накопитель. На нем хранятся все файлы пользователей сети. Быстрота доступа, емкость и надежность накопителя во многом определяют, насколько эффективным будет использование сети.

Значительного повышения производительности сервера можно добиться, увеличивая его оперативную память. Для работы в сети с выделенным файл-сервером желательна память объемом более 256 Мбайт. Если сервер снабжен оперативной памятью достаточного объема, то он имеет возможность именно в оперативной памяти хранить те области дискового пространства, к которым пользователи обращаются наиболее часто. Такой метод хорошо известен, часто применяется на обычных ПК и называется кэшированием жесткого диска. Если поступает обращение к файлу, данные которого находятся в кэше, сервер может передать информацию, не обращаясь к диску. В результате достигается значительный временной выигрыш.

Сетевой контроллер, установленный на сервере, - это устройство, через которое проходят практически все данные, циркулирующие в локальной сети, поэтому к быстродействию этого контроллера предъявляются повышенные требования. Пути удовлетворения этих требований - в повышении разрядности сетевого контроллера и увеличении объема его оперативного запоминающего устройства.

Важной функцией файлового сервера является управление сетевым принтером. Сетевой принтер подключается к файловому серверу, но пользоваться им можно с любой рабочей станции. Каждый пользователь может отправить на сетевой принтер материалы, предназначенные для печати. Регулировать очередность доступа к файловому принтеру будет файловый сервер.

На рабочих станциях устанавливается обычная операционная система, например Windows. Рабочая станция - это индивидуальное рабочее место пользователя. Полноправным владельцем всех ресурсов рабочей станции является пользователь. В то же время ресурсы файлового сервера разделяются между всеми пользователями. В качестве рабочей станции может использоваться ПК, конфигурация которого определяется теми приложениями, которые используются на этом компьютере.

Лекция №21. Одноранговые локальные сети.

В небольших локальных сетях все компьютеры обычно равноправны, и пользователи самостоятельно решают, какие ресурсы своего компьютера сделать общедоступными в сети. При этом любой компьютер может быть и файловым сервером, и рабочей станцией одновременно. Такие сети называются одноранговыми. Преимущество одноранговых сетей заключается в том, что нет необходимости копировать используемые сразу несколькими пользователями файлы на сервер. В принципе любой пользователь одноранговой сети имеет возможность использовать все данные, хранящиеся на других компьютерах сети, и устройства, подключенные к ним.

Основной недостаток работы одноранговой сети заключается в значительном увеличении времени решения прикладных задач. Это связано с тем, что каждый компьютер сети отрабатывает все запросы, идущие к нему со стороны других пользователей. Следовательно, в одноранговых сетях каждый компьютер работает значительно интенсивнее, чем в автономном режиме.

Затраты на организацию одноранговых ЛВС относительно невелики. Однако при увеличении числа рабочих станций эффективность их использования резко уменьшается. По оценке фирмы Novell пороговое значение числа рабочих станций составляет 25 ...30, поэтому одноранговые сети используются только для небольших рабочих групп.

Для работы в такой сети обычно используются операционные системы Windows-9X или Windows-NT Workstation.

Во внутрифирменной практике вычислительные сети играют

очень большую роль. С их помощью в систему объединяются ком

пьютеры, расположенные на многих удаленных рабочих местах.

Рабочие места сотрудников перестают быть изолированными и

объединяются в единую систему.

Лекция №22. Сетевой контроллер.

Остановимся подробнее на принципах работы сетевого контроллера. Связь между компьютерами локальной сети физически осуществляется по одной из двух схем: обнаружения коллизий и передачи маркера. Метод обнаружения коллизий используется стандартами Ethernet, Fast Ethernet и Gigabit Ethernet, а передачи маркера - стандартом Token Ring.

В сетях Ethernet контроллеры сети непрерывно находятся в состоянии прослушивания сети. Для передачи данных сервер или рабочая станция должны дождаться освобождения локальной сети и только после этого приступить к передаче. Однако не исключено, что передача может быть начата несколькими узлами сети одновременно, что приведет к коллизии. В случае возникновения коллизии узлы должны повторить свои сообщения.

Повторная передача осуществляется сетевым контроллером без участия процессора компьютера. Время, затрачиваемое на преодоление коллизии, обычно не превышает одной микросекунды. Передача сообщений в сетях Ethernet производится пакетами со скоростью 10, 100, 1000 Мбит/с. Реальная загрузка сети меньше, поскольку требуется время на подготовку пакетов. Все узлы сети принимают сообщение, передаваемое узлом сети, однако лишь тот узел, которому оно адресовано, посылает подтверждение о приеме.

В локальных сетях с передачей маркера сообщения передаются от одного узла к другому последовательно вне зависимости от того, какую архитектуру имеет сеть: кольцевую или звездообразную. Каждый узел получает пакет данных от соседнего. Если данный узел не является адресатом, то он передает тот же самый пакет другому узлу. Передаваемый пакет может содержать либо данные, передаваемые от одного узла другому, либо маркер.

Маркер - это короткое сообщение, являющееся признаком незанятости сети. В том случае, когда рабочей станции необходимо передать сообщение, ее сетевой контроллер дожидается поступления маркера, а затем формирует пакет с данными и передает его в сеть. Пакет распространяется по сети от одного сетевого контроллера к другому, пока не дойдет до компьютера-адресата, который произведет в нем стандартные изменения. Эти изменения и являются подтверждением того, что данные достигли адресата. Затем пакет продолжит движение по сети, пока не возвратится в узел, который его сформировал.

Узел-источник убеждается в правильности передачи пакета и возвращает в сеть маркер. Функционирование сети с передачей маркера организовано так, что коллизии возникнуть не могут. Пропускная способность сетей Token Ring составляет 16 Мбит/с.

Лекция №23. Эталонная модель OSI.

Взаимодействие устройств в вычислительной сети является сложным процессом, реализация которого требует решения многих взаимосвязанных задач и проблем.

Для согласования работы двух разных устройств необходимо иметь соглашение, требованиям которого будет удовлетворять работа каждого устройства. Соглашение, как правило, оформляется в виде стандарта.

Вначале 80-хгг. Международная организация по стандартизации ISO при поддержке других организаций по стандартизации

разработаламоделъвзаимодействияоткрытыхсистем-модель OSI(Open System Interconnection).

Модель OSI очень быстро стала одной из основных моделей, описывающих процесс передачи данных между компьютерами. Она разделяет средства взаимодействия на семь уровней: физический, канальный, сетевой, транспортный, сеансовый, представительский, прикладной.

Каждый уровень описывает строго определенные функции взаимодействия сетевых устройств. Все уровни образуют иерархическую систему, в которой запрос, вырабатываемый на каком-либо уровне, передается на исполнение нижележащему уровню, а результаты обработки запроса передаются на вышележащий уровень.

Физический уровень организует передачу бит по физическим каналам.

Функции физического уровня реализуются во всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевыми контроллерами различного типа.

Канальный уровень. Задача канального уровня - проверка доступности среды передачи, реализация механизмов обнаружения и коррекции ошибок.

Для того чтобы передать сообщение от отправителя, находящегося в одной сети, получателю, находящемуся в другой сети, нужно совершить некоторое количество транзитных передач между сетями, каждый раз выбирая подходящий маршрут. Таким образом, маршрут представляет собой последовательность маршрутизаторов, через которые проходит пакет.

Сетевой уровень. Протокол канального уровня обеспечивает доставку данных между любыми узлами только в сети с соответствующей типовой топологией.

Транспортный уровень. На пути от отправителя к получателю пакеты могут быть искажены или утеряны. Работа транспортного уровня заключается в том, чтобы обеспечить приложениям или верхним уровням OSI (прикладному и сеансовому) передачу данных с той степенью надежности, которая им требуется.

Сеансовый уровень. Сеансовый уровень обеспечивает управление диалогом, чтобы фиксировать, какая из сторон является активной в настоящий момент, а также предоставляет средства синхронизации.

Представительский уровень. Этот уровень гарантирует то, что информация, передаваемая прикладным уровнем, будет понятна прикладному уровню в другой системе.

Прикладной уровень. Прикладной уровень - это в действительности просто набор разнообразных протоколов, с помощью которых пользователи сети получают доступ к разделяемым ресурсам, таким, как файлы, принтеры или гипертекстовые Web-страницы, а также организуют свою совместную работу, например с помощью протокола электронной почты. Единица данных, которой оперирует прикладной уровень, обычно называется coo6u^eHueM(Message).

Правила, определяющие последовательность и формат обмена данными между сетевыми компонентами, называются протоколами.

Лекция №24. Преимущества работы в локальной сети.

Основным преимуществом работы в локальной сети является использование в многопользовательском режиме общих ресурсов сети: дисков, принтеров, модемов, программ и данных, хранящихся на общедоступных дисках, а также возможность передавать информацию с одного компьютера на другой.

Перечислим преимущества, получаемые при сетевом объединении персональных компьютеров в виде внутрифирменной вычислительной сети.

Разделение ресурсов. Это позволяет экономно использовать ресурсы, например управлять периферийными устройствами, такими, как принтеры, внешние устройства хранения информации, модемы и т.д., со всех подключенных рабочих станций.

Разделение данных. Разделение данных предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации.

Разделение программных средств. В этом случае появляется возможность одновременного использования централизованных, ранее установленных программных средств.

Разделение ресурсов процессора. В этом случае возможно использование вычислительных мощностей для обработки данных другими системами, входящими в сеть.

Многопользовательский режим. Этот режим позволяет одновременно использовать централизованные прикладные программные средства, которые обычно устанавливаются на сервере приложений.

Помимо перечисленного, локальная сеть обеспечивает доступ пользователя с любого компьютера локальной сети к ресурсам глобальной сети при наличии единственного коммуникационного узла глобальной сети.

Тема 6. Автоматизация бухгалтерской деятельности.

Лекция №26.

КОНЦЕПЦИЯ СИСТЕМЫ 1СПРЕДПРИЯТИЕ 8

Система «1С:Предприятие 8» является мощной универсальной системой нового поколения, предназначенной для автоматизации деятельности предприятия. В основе системы лежит гибкая технологическая платформа, возможности которой позволяют создавать и модифицировать самые разнообразные бизнес-приложения. Выпуск новой версии 8 платформы «1С:Предприятие» отражает современные тенденции развития рынка систем автоматизации управления и учета: расширение спектра решаемых задач, увеличение среднего масштаба решений, новые технические условия, в которых функционируют системы автоматизации.

Система программ «1С:Предприятие 8» включает в себя платформу и прикладные решения, разработанные на ее основе (конфигурации). Сама платформа «1С:Предприятие 8» не является программным продуктом для конечных пользователей, которые обычно работают с одной или несколькими конфигурациями, разработанными на данной платформе. Такой подход позволяет автоматизировать различные виды деятельности, используя единую технологическую платформу «1С: Предприятие 8». Конфигурация использует механизмы 1С:Предприятия 8 и работает только под управлением платформы, поэтому она не может быть использована самостоятельно, как отдельное приложение. Пользователь всегда работает с системой программ «1С:Предприятие 8», включающей в себя платформу и конфигурации (прикладные решения). Здесь можно было бы провести следующую аналогию. Существует операционная система Microsoft Windows и приложения к ней, такие как, например, Microsoft Word или Microsoft Excel. Для того чтобы работали указанные приложения, необходимо, чтобы на компьютере была установлена соответствующая операционная система.

Лекция 27. РЕЗУЛЬТАТЫ УСТАНОВКИ ПАКЕТА

Итак, установка пакета состоит из двух частей:

• Установка системы 1С:Предприятие, т. е. установка непосредственно оболочки, которая позволяет установить какую-либо конфигурацию («1С:Бухгалтерия предприятия», «1С:Управлениеторговлей», «^Управление производственным предприятием» и «^Управление персоналом и расчет зарплаты»), редактировать эту конфигурацию, а при необходимости и создавать новую конфигурацию. В результате установки системы на диске (чаще всего в папке Program Files, если она не была сознательно изменена при установке) появляется папка lcv8, в которой находится папка Bin и несколько файлов.

• Установка конкретной конфигурации. В результате установки конфигураций в папке lcv8 (если не было изменений при установке) появляются папки, соответствующие устанавливаемым конфигурациям. В поставку любой типовой конфигурации обычно входят две информационные базы: основная и демонстрационная.

Демонстрационная информационная база предназначена для того, чтобы продемонстрировать практическую работу описываемой конфигурации, и уже содержит набор документов и операций абстрактной организации. Демонстрационную базу целесообразно использовать для освоения программы.

Основная информационная база предназначена собственно для ведения учета.

Конфигурация создается штатными средствами системы. Конфигурация обычно поставляется фирмой «1С» в качестве типовой для конкретной области применения, но мо-

жет быть изменена, дополнена пользователем системы, а также разработана заново.

Любая из конфигураций может использоваться как совместно с другими конфигурациями, так и самостоятельно (автономно). Если на компьютере установлена хотя бы одна из конфигураций, все равно считается, что установлена система I (^Предприятие, только в ограниченном составе.

ФУНКЦИОНИРОВАНИЕ СИСТЕМЫ

Функционирование системы делится на два процесса (режима работы) - конфигурирование (описание модели предметной области средствами системы) и исполнение (обработку данных предметной области).

Результатом конфигурирования является конфигурация, которая представляет собой модель предметной области.

На этапе конфигурирования система оперирует такими универсальными понятиями (объектами), как «Документ», «Журнал документов», «Справочник», «Реквизит», «Регистр» и другие. Совокупность этих понятий и определяет концепцию системы.

На уровне системы определены сами понятия и стандартные операции по их обработке. Средства конфигурирования позволяют описать структуры информации, входящей в эти объекты, и алгоритмы, описывающие специфику их обработки, для отражения различных особенностей учета.

При конфигурировании максимально используются визуальные средства настройки, а для описания специфических алгоритмов используются языковые (программные) средства.

В процессе конфигурирования формируется структура информационной базы, алгоритмы обработки, формы диалогов и выходных документов. Информационная структура проектируется на уровне предусмотренных в системе типов обрабатываемых объектов предметной области (константы, справочники, документы, регистры, перечисления, журналы расчетов, бухгалтерские счета, операции, проводки и др.).

лекция 28. НАЗНАЧЕНИЕ ПОЛЕЙ И ЭЛЕМЕНТОВ УПРАВЛЕНИЯ В ОКНЕ «ЗАПУСК 1С:ПРЕДПРИЯТИЯ»

Окно «Запуск 1С:Предприятия» (см. рис. 9.10) содержит следующие поля и элементы управления:

• Кнопка «1С:Предприятие» предназначена для запуска выделенной информационной базы в режиме исполнения или эксплуатации, т. е. для ведения учета.

• Кнопка «Конфигуратор» предназначена для запуска выделенной информационной базы в режиме конфигурирования, т. е. для перестройки структуры информационной базы, алгоритмов обработки, форм диалогов и выходных документов.

• Поле «Информационные базы» содержит список информационных баз (конфигураций), доступных для работы. Полный путь к папке для выбранной информационной базы указывается в нижней части окна (на сером фоне под списком информационных баз).

• Кнопки «Добавить», «Изменить» и «Удалить» дают возможность пользователю дополнять текущий список информационных баз, изменять наименования баз, удалять содержащиеся в нем имена информационных баз.

лекция 29.

ПОМОЩЬ ПРИ РАБОТЕ С ТИПОВОЙ КОНФИГУРАЦИЕЙ

При работе с конфигурацией пользователь может получить несколько видов помощи и подсказок.

Прежде всего, по клавише F1 можно вызвать на экран справочную систему 1С:Бухгалтерии, которая содержит пояснения по всем режимам работы системы (если не открыто ни одного окна).