- Преподавателю

- Информатика

- ПО компьютера. Защита информации

ПО компьютера. Защита информации

| Раздел | Информатика |

| Класс | - |

| Тип | Конспекты |

| Автор | Миних Е.В. |

| Дата | 17.11.2015 |

| Формат | docx |

| Изображения | Есть |

Технологическая карта №3

УД Информатика

Специальность 31.02.01 Лечебное дело

Тема 2.2 ПО компьютера. Защита информации

Цель

обобщить знаний учащихся о ПО. Формирование знаний о недопустимости действий, нарушающих правовые и этические нормы работы с информацией

Задачи

Обучающие:

знать:

- понятие программного обеспечения,

- назначение системного программного обеспечения и его виды,

- назначение прикладного программного обеспечения и его виды,

- способы защиты информации;

уметь:

- ориентироваться в структуре программного обеспечения;

- классифицировать компьютерные программы

проверить ПК на наличие вирусов.

Развивающие:

способствовать развитию логического мышления, памяти, внимательности..

Воспитательные:

воспитывать информационную культуру, аккуратность, добросовестность.

Средства обучения, оборудование

План-конспект

Тип учебного занятия

Теоретическое

Вид учебного занятия

Лекция (изучение нового учебного материала).

Применяемые технологии

Информационные технологии.

Структура занятия

Этап 1.

Организационный момент/ 1 минуты

Деятельность преподавателя

Приветствует студентов.

Обращает внимание на внешний вид студентов.

Проверка присутствующих, оценка внешнего вида, Организует и дисциплинирует студентов.

Создаёт рабочую обстановку, активизирует внимание, побуждает к самостоятельной учебной деятельности.

Формирует познавательный интерес к занятию, к данной теме, к данному предмету.

Сообщает тему, цель занятия

Деятельность обучающихся

Подготовка к занятию

Этап 2.

Изучение нового материала/ 80 мин

Деятельность преподавателя

Лекция, объяснение нового материала:

1. Программное обеспечение ПК

2. Защита информации

Деятельность обучающихся

Работа с конспектом, запись в тетрадь основных моментов, указанных преподавателем.

Этап 3.

Этап закрепления и обобщения знаний/ 5 минут

Деятельность преподавателя

Задает вопросы для закрепления по теме. Отвечает на вопросы студентов. Помощь в формулировке выводов.

Деятельность обучающихся

Подведение итогов, запись выводов в тетрадь

Этап 4.

Рефлексия/4 минуты

Деятельность преподавателя

Пометки на полях:

«+» - знал

«!» - новый материал (узнал)

«?» - хочу узнать

Деятельность обучающихся

Работают с конспектами

Этап 6.

Домашнее задание/ 5 минут

Содержание домашнего задания

1. Составить глоссарий по теме.

2.Выучить теорию

3.Подготовить сообщение:

1Признаки появления компьютерных вирусов.

2. Профилактика заражения компьютерным вирусом

3. Особенности использования программного обеспечения компьютера.

Программное обеспечение компьютера. Защита информации

Продолжительность 4 часа

Программное обеспечение компьютера.

Программа - это запись алгоритма решения задачи в виде последовательности команд или операторов языком, который понимает компьютер. Конечной целью любой компьютерной программы является управление аппаратными средствами.

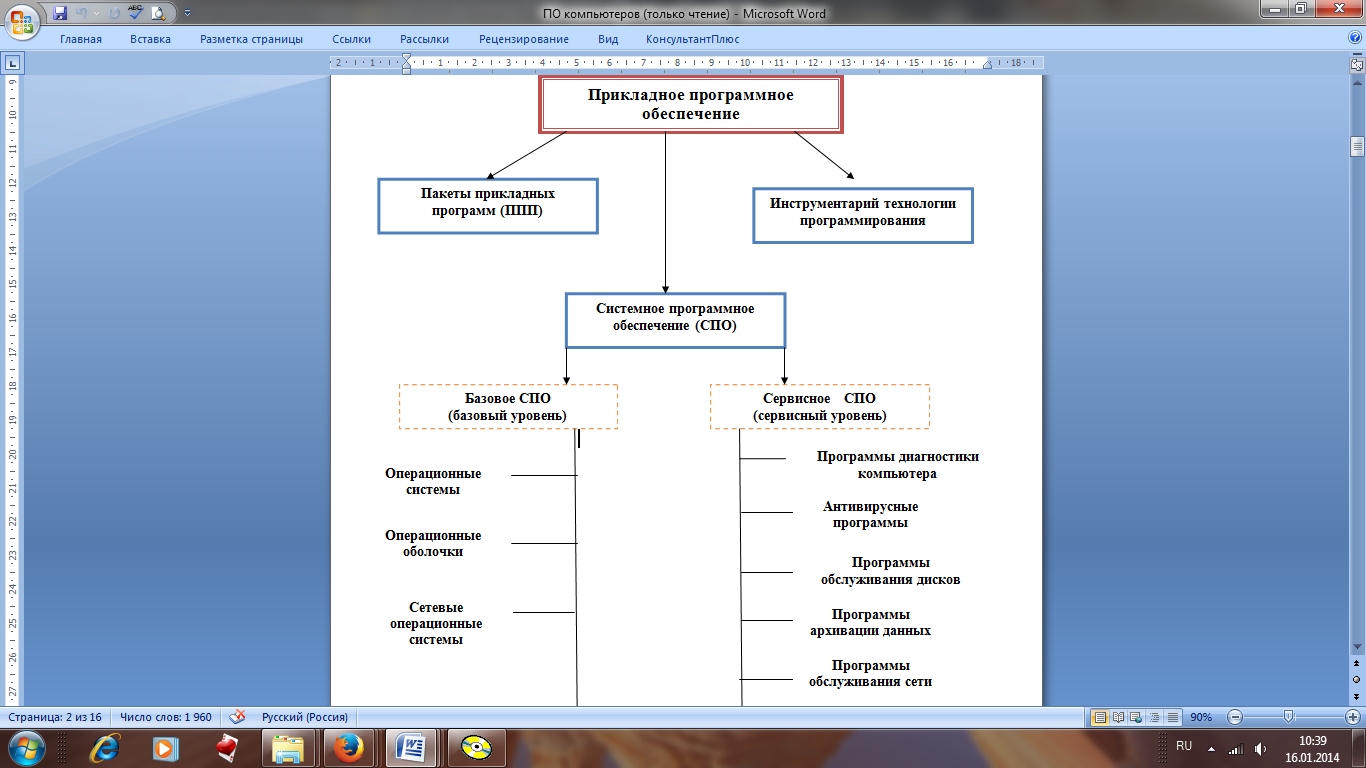

Междупрограммный интерфейс - это распределение программного обеспечения на несколько связанных между собою уровней. Уровни программного обеспечения представляют собой пирамиду, где каждый высший уровень базируется на программном обеспечении предшествующих уровней. Схематично структура программного обеспечения приведена на следующем рисунке

Прикладной уровень

Служебный уровень

Системный уровень

Базовый уровень

Базовый уровень

Базовый уровень является низшим уровнем программного обеспечения. Отвечает за взаимодействие с базовыми аппаратными средствами. Базовое программное обеспечение содержится в составе базового аппаратного обеспечения и сохраняется в специальных микросхемах постоянного запоминающего устройства (ПЗУ), образуя базовую систему ввода-вывода BIOS. Программы и данные записываются в ПЗУ на этапе производства и не могут быть изменены во время эксплуатации.

Вариативную (изменяемую) часть программного обеспечения образуют программы системного, служебного и прикладного уровня. Эти программы можно классифицировать следующим образом:

Системный уровень

Системный уровень - является переходным. Программы этого уровня обеспечивают взаимодействие других программ компьютера с программами базового уровня и непосредственно с аппаратным обеспечением. При подсоединении к компьютеру нового оборудования, на системном уровне должна быть установлена программа, обеспечивающая для остальных программ взаимосвязь с устройством. Конкретные программы, предназначенные для взаимодействия с конкретными устройствами, называют драйверами.

Другой класс программ системного уровня отвечает за взаимодействие с пользователем. Благодаря ему можно вводить данные в вычислительную систему, руководить ее работой и получать результат в удобной форме. Это средства обеспечения пользовательского интерфейса, от них зависит удобство и производительность работы с компьютером.

Служебный уровень

Программы этого уровня взаимодействуют как с программами базового уровня, так и с программами системного уровня. Назначение служебных программ (утилит) состоит в автоматизации работ по проверке и настройки компьютерной системы, а также для улучшения функций системных программ. Некоторые служебные программы (программы обслуживания) сразу входят в состав операционной системы, дополняя ее ядро, но большинство являются внешними программами и расширяют функции операционной системы.

Классификация служебных программных средств

Вспомогательные программы (утилиты) обычно предназначены не для решения конкретных пользовательских задач, а для обслуживания и повышения эффективности вычислительной системы.

Кратко остановимся на основных видах вспомогательных программ.

Программы-архиваторы позволяют за счет применения специальных алгоритмов упаковки информации сжимать информацию на дисках, т.е. создавать копии файлов меньшего размера, а также объединять копии нескольких файлов в один архивный файл.

Программы для создания резервных копий информации позволяют периодически копировать важную информацию, находящуюся на жестком диске компьютера, на дополнительные носители.

Антивирусные программы предназначены для предотвращения заражения компьютерными вирусами и ликвидации последствий заражения вирусом.

Коммуникационные программы предназначены для организации обмена информацией между компьютерами.

Программы для диагностики компьютера позволяют проверить конфигурацию компьютера (количество памяти, ее использование, типы дисков и т. д.), проверить работоспособность устройств компьютера, оценить его производительность.

Программы для оптимизации дисков позволяют обеспечить более быстрый доступ к информации на диске за счет оптимизации размещения данных на диске. Эти программы перемещают все участки каждого файла друг к другу (устраняют фрагментацию), собирают все файлы в начале диска и т.д., за счет чего уменьшается число перемещений головок диска (т.е. ускоряется доступ к данным) и снижается износ диска.

Прикладной уровень.

Программное обеспечение этого уровня представляет собой комплекс прикладных программ, с помощью которых выполняются конкретные задачи (производственных, творческих, развлекательных и учебных). Между прикладным и системным программным обеспечением существует тесная взаимосвязь.

Классификация прикладного программного обеспечения

Редакторы документов (Microsoft Word, Wordpad)

Графические редакторы. Широкий класс программ, предназначенных для создания и обработки графических изображений. Различают три категории:

- растровые редакторы;

- векторные редакторы;

- 3-D редакторы (трехмерная графика).

В растровых редакторах (Adobe Photoshop, Paint) графический объект представлен в виде комбинации точек (растров), которые имеют свою яркость и цвет.

Векторные редакторы (Corel Draw) отличаются способом представления данных изображения. Объектом является не точка, а линия. Каждая линия рассматривается, как математическая кривая 3-го порядка и представлена формулой.

Редакторы трехмерной графики используют для создания объемных композиций. Имеют две особенности: разрешают руководить свойствами поверхности в зависимости от свойств освещения, а также разрешают создавать объемную анимацию.

Системы управления базами данных (СУБД). Базой данных называют большие массивы данных, организованные в табличные структуры.

Защита информации

1. Виды информации

Источниками информации являются документы и прочие носители информации, которые представляют собой материальные объекты, сохраняющие информацию, а также сообщения средств массовой информации, публичные выступления.

Документ - это предусмотренная законом материальная форма получения, сохранения, использования и распространения информации путем фиксации ее на бумаге, магнитной, кино-, видео-, фотопленке или на другом носителе.

Первичный документ - это документ, который включает в себя исходную информацию.

Вторичный документ - это документ, который представляет собой результат аналитико-синтетической и другой переработки одного или нескольких документов.

Режим доступа к информации - это предусмотренный правовыми нормами порядок получения, использования, распространения и сохранения информации. По режиму доступа информация разделяется на открытую информацию и информацию с ограниченным доступом.

Государство осуществляет контроль режима доступа к информации. Задача контроля режима доступа к информации состоит в обеспечении соблюдения требований законодательства об информации всеми государственными органами, предприятиями, учреждениями и организациями, недопущении необоснованного отнесения сведений к категории информации с ограниченным доступом.

Доступ к открытой информации обеспечивается путем:

-

систематической публикации ее в официальных печатных изданиях (бюллетенях, сборниках);

-

распространения ее средствами массовой коммуникации;

-

непосредственного ее предоставления заинтересованным гражданам, государственным органам и юридическим лицам.

Информация с ограниченным доступом по своему правовому режиму разделяется на конфиденциальную и тайную.

Конфиденциальная информация - это сведения, которые находятся во владении, пользовании или распоряжении отдельных физических или юридических лиц и распространяются по их желанию соответственно с предусмотренными ими условиями.

К тайной информации принадлежит информация, которая содержит сведения, составляющие государственную и другую предусмотренную законом тайну, разглашение которой наносит ущерб личности, обществу и государству. Отнесение информации к категории тайных сведений, которые составляют государственную тайну, и доступ к ней граждан осуществляется соответственно закону об этой информации.

2. Причины, влияющие на развитие защиты информации

По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается ее уязвимость. Основными факторами, способствующими повышению этой уязвимости, являются:

-

Резкое увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭВМ и других средств автоматизации.

-

Сосредоточение в единых базах данных информации различного назначения и различных принадлежностей.

-

Резкое расширение круга пользователей, имеющих непосредственный доступ к ресурсам вычислительной системы и находящимся в ней данных.

-

Усложнение режимов функционирования технических средств вычислительных систем: широкое внедрение многопрограммного режима, а также режимов разделения времени и реального времени.

-

Автоматизация межмашинного обмена информацией, в том числе и на больших расстояниях.

В этих условиях возникает уязвимость двух видов: с одной стороны, возможность уничтожения или искажения информации (т.е. нарушение ее физической целостности), а с другой - возможность несанкционированного использования информации (т.е. опасность утечки информации ограниченного пользования).

Основными потенциально возможными каналами утечки информации являются:

-

Прямое хищение носителей и документов.

-

Запоминание или копирование информации.

-

Несанкционированное подключение к аппаратуре и линиям связи или незаконное использование "законной" (т.е. зарегистрированной) аппаратуры системы (чаще всего терминалов пользователей).

-

Несанкционированный доступ к информации за счет специального программного обеспечения.

3. Методы защиты информации

Под информационной безопасностью понимают состояние защищенности субъектов РФ в информационной сфере, отражающих совокупность сбалансированных интересов личности, общества и государства. На уровне отдельной личности предполагается реализация конституционных прав человека и гражданина на доступ к информации, на использование информации в интересах осуществления не запрещенной законом деятельности, физического, духовного и интеллектуального развития, а также на защиту информации, обеспечивающей личную безопасность.

Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов компьютера, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Различают два типа угроз: случайные (или непреднамеренные) и умышленные. Источником случайных угроз, возникающих при работе компьютера, могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей, операторов или системных администраторов и т. п.

Умышленные угрозы преследуют определенные цели, связанные с нанесением ущерба пользователям (абонентам) сети. Они также подразделяются на два типа: активные и пассивные.

Таким образом, первый шаг по организации защиты информации состоит в определении требований к компьютеру. Этот этап включает:

• анализ уязвимых элементов компьютера (возможные сбои оборудования и ошибочные операции, выполняемые пользователями, кража магнитных носителей и несанкционированное копирование и передача данных, умышленное искажение информации или ее уничтожение и т. п.);

• оценку угроз (выявление проблем, которые могут возникнуть из-за наличия уязвимых элементов);

• анализ риска (прогнозирование возможных последствий, которые могут вызвать эти проблемы).

Существуют различные механизмы безопасности:

• шифрование;

• цифровая (электронная) подпись;

• контроль доступа;

• обеспечение целостности данных;

• подстановка трафика;

• управление маршрутизацией;

Защита информации необходима не только от несанкционированного доступа, но и от неумелых действий пользователя либо возможных аппаратных ошибок. При хранении важной информации с использованием одного носителя можно потерять важную информацию. Поэтому необходимо создавать копии данных на различных носителях. В этом случае в качестве минимизации электронного ресурса используют средства архивации. Есть две возможности использования средств архивирования. В одном случае можно воспользоваться служебной программой, встроенной в операционную систему, в другом - специальными программами-архиваторами, основное назначение которых - создание сжатой копии оригинала.

-

Папки, содержащие один или несколько файлов (программ или данных) в сжатом (упакованном) состоянии, называют архивом. Имена файлов архивов обычно заканчиваются расширением .zip, .rar и др. в зависимости от типа архиватора, в котором они были созданы. Архиваторы - это специальные программы, облегчающие объединение сжимаемых файлов в архив, размещение длинных архивов на дискетах, просмотр содержимого архивов, и контроль их целостности, распаковку и т. п.

Методы защиты

а) аппаратные методы защиты

К аппаратным средствам защиты относятся различные электронные, электронно-механические, электронно-оптические устройства. К настоящему времени разработано значительное число аппаратных средств различного назначения, однако наибольшее распространение получают следующие:

-специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности,

-генераторы кодов, предназначенные для автоматического генерирования идентифицирующего кода устройства,

-устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации,

-специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в ЗУ, которой принадлежат данные биты,

-схемы прерывания передачи информации в линии связи с целью периодической проверки адреса выдачи данных.

Особую и получающую наибольшее распространение группу аппаратных средств защиты составляют устройства для шифрования информации (криптографические методы).

б) программные методы защиты

К программным средствам защиты относятся специальные программы, которые предназначены для выполнения функций защиты и включаются в состав программного обеспечения систем обработки данных.

По функциональному назначению их можно разделить на следующие группы:

-идентификация технических средств (терминалов, устройств группового управления вводом-выводом, ЭВМ, носителей информации), задач и пользователей,

-определение прав технических средств (дни и время работы, разрешенные к использованию задачи) и пользователей,

-контроль работы технических средств и пользователей,

-регистрация работы технических средств и пользователей при обработки информации ограниченного использования,

-уничтожения информации в запоминающих устройствах после использования,

-сигнализации при несанкционированных действиях,

-вспомогательные программы различного назначения: контроля работы механизма защиты, проставления грифа секретности на выдаваемых документах.

в) резервное копирование

Резервное копирование информации заключается в хранении копии программ на носителе: стримере, гибких носителях, оптических дисках, жестких дисках.

г) криптографическое шифрование информации

Криптографическое закрытие (шифрование) информации заключается в таком преобразовании защищаемой информации, при котором по внешнему виду нельзя определить содержание закрытых данных.

виды шифрования:

Шифрование заменой (иногда употребляется термин "подстановка") заключается в том, что символы шифруемого текста заменяются символами другого или того же алфавита в соответствии с заранее обусловленной схемой замены.

Шифрование перестановкой заключается в том, что символы шифруемого текста переставляются по какому-то правилу в пределах какого-то блока этого текста.

Шифрование гаммированием заключается в том, что символы шифруемого текста складываются с символами некоторой случайной последовательности, которая называется гаммой.

Шифрование аналитическим преобразованием заключается в том, что шифруемый текст преобразуется по некоторому аналитическому правилу (формуле). Можно, например, использовать правило умножения матрицы на вектор, причем умножаемая матрица является ключом шифрования (поэтому ее размер и содержание должны сохранятся в тайне), а символы умножаемого вектора последовательно служат символы шифруемого текста.

Особенно эффективными являются комбинированные шифры, когда текст последовательно шифруется двумя или большим числом систем шифрования.

д) физические меры защиты

Это различные устройства и сооружения, а также мероприятия, которые затрудняют или делают невозможным проникновение потенциальных нарушителей в места, в которых можно иметь доступ к защищаемой информации.

Чаще всего применяются такие меры:

физическая изоляция сооружений, в которых устанавливается аппаратура автоматизированной системы, от других сооружений,

ограждение территории вычислительных центров заборами на таких расстояниях, которые достаточны для исключения эффективной регистрации электромагнитных излучений, и организации систематического контроля этих территорий,

организация контрольно-пропускных пунктов у входов в помещения вычислительных центров или оборудованных входных дверей специальными замками, позволяющими регулировать доступ в помещения,

организация системы охранной сигнализации

е) организационные мероприятия по защите информации

Это такие нормативно-правовые акты, которые регламентируют процессы функционирования системы обработки данных, использование ее устройств и ресурсов, а также взаимоотношение пользователей и систем таким образом, что несанкционированный доступ к информации становится невозможным или существенно затрудняется. Организационные мероприятия играют большую роль в создании надежного механизма защиты информации.

Основными мероприятиями в такой совокупности являются следующие:

-

мероприятия, осуществляемые при проектировании, строительстве и оборудовании вычислительных центров (ВЦ),

-

мероприятия, осуществляемые при подборе и подготовки персонала ВЦ (проверка принимаемых на работу, создание условий при которых персонал не хотел бы лишиться работы, ознакомление с мерами ответственности за нарушение правил защиты),

-

организация надежного пропускного режима,

-

организация хранения и использования документов и носителей: определение правил выдачи, ведение журналов выдачи и использования,

-

контроль внесения изменений в математическое и программное обеспечение,

-

организация подготовки и контроля работы пользователей,

4. Защита информации от компьютерных вирусов

Вирус представляет собой самовоспроизводящуюся программу, которая способна внедрять свои копии в файлы, системные области, вычислительные сети и т, д. и приводить к нарушению нормального функционирования компьютера.

Копии вирусной программы также сохраняют способность дальнейшего распространения. Вирусы принято классифицировать по следующим признакам: среде обитания, способу заражения среды обитания, способу активации, деструктивным возможностям, особенностям алгоритма.

По среде обитания вирусы разделяют на файловые, загрузочные и сетевые. Файловые вирусы внедряются в выполняемые файлы (с расширением .exe, .com), или файлы документов текстовых табличных процессоров. Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор системного загрузчика жесткого диска. Сетевые вирусы распространяются по компьютерной сети. Существуют также файлово-загрузочные вирусы, которые заражают файлы и загрузочные секторы.

Способ заражения среды обитания зависит от самой среды. В частности, тело файлового вируса может при заражении размещаться в конце, начале, середине или хвостовой (свободной) части последнего кластера файла. Наиболее просто реализуется внедрение вируса в конец файла. Наиболее сложна имплантация вируса в середину файла, поскольку для этого должна быть известна структура заражаемого файла, чтобы можно было внедриться, к примеру, в область стека. При внедрении загрузочного вируса (ввиду малых размеров среды обитания) используется размещение головы и тела вместо загрузочного сектора диска или сектора системного загрузчика, а хвост вируса и следующий за ним загрузочный сектор размещаются в других кластерах или секторах.

По способу активации вирусы подразделяют на резидентные и нерезидентные. Резидентный вирус при заражении оставляет в оперативной памяти резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения - файлам, загрузочным секторам и т. п., и внедряется в них. Резидентные вирусы сохраняют свою активность вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы являются активными ограниченное время и активизируются в определенные моменты, например, при запуске зараженных выполняемых программ или при обработке документов текстовым процессором. Некоторые нерезидентные вирусы оставляют в оперативной памяти небольшие резидентные программы.

По деструктивным возможностям вирусы разделяют на безвредные, неопасные, опасные и очень опасные. Безвредные вирусы проявляются только в том, что уменьшают объем памяти на диске в результате своего распространения. Неопасные вирусы, кроме отмеченного проявления, порождают графические, звуковые и другие эффекты. Опасные вирусы могут привести к нарушениям нормальной работы компьютера, например к зависанию или к неправильной печати документа. Очень опасные вирусы могут привести к уничтожению программ и данных, стиранию информации в системных областях памяти и даже приводить к выходу из строя движущихся частей жесткого диска при вводе в резонанс.

По особенностям алгоритмов различают следующие вирусы; спутники, черви, или репликаторы, паразитические, невидимки, или стелс-вирусы, призраки, или мутанты. Вирусы-спутники файлы не изменяют, а для выполнимых программ (.ехе) создают одноименные программы типа .соm, которые при выполнении исходной программы запускаются первыми, а затем передают управление исходной выполняемой программе. Вирусы-черви распространяются в компьютерных сетях. Паразитические вирусы при распространении меняют содержимое дисковых секторов и файлов и, как следствие, легко обнаруживаются. Стелс-вирусы (название происходит от STEalt="ПО компьютера. Защита информации"H - названия проекта создания самолетов-невидимок) перехватывают обращение операционной системы к пораженным файлам и секторам дисков и подставляют незараженные участки диска, затрудняя тем самым их обнаружение. Вирусы-призраки представляют собой трудно обнаруживаемые вирусы, которые имеют зашифрованное с помощью алгоритмов шифровки-расшифровки тело вируса, благодаря чему две копии одного вируса не имеют одинаковых участков кода (сигнатур).

Классификация антивирусных программ

Антивирусными называются программы, предназначенные для зашиты данных от разрушения, обнаружения и удаления компьютерных вирусов. Различают следующие разновидности антивирусных программ: фильтры, или сторожа; детекторы; доктора, или фаги; ревизоры; иммунизаторы, или вакцины.

Фильтр представляет собой резидентную программу, которая контролирует опасные действия, характерные для вирусных программ, и запрашивает подтверждение на их выполнение. К таким действиям относятся следующие: изменение файлов выполняемых программ; размещение резидентной программы; прямая запись на диск по абсолютному адресу; запись в загрузочные секторы диска; форматирование диска.

Достоинством программ-фильтров является их постоянное отслеживание опасных действий, повышающее вероятность обнаружения вирусов на ранней стадии их развития. С другой стороны, это же является и недостатком, так как приводит к отвлечению пользователя от основной работы для подтверждения запросов по подозрительным операциям.

Детекторы обеспечивают поиск и обнаружение вирусов в оперативной памяти и на внешних носителях. Различают детекторы универсальные и специализированные. Универсальные детекторы в своей работе используют проверку неизменности файлов путем подсчета и сравнения с эталоном контрольной суммы. Специализированные детекторы выполняют поиск известных вирусов по их сигнатуре (повторяющемуся участку кода).

Доктором называют антивирусную программу, позволяющую обнаруживать и обезвреживать вирусы.

Полифаг - программа, предназначенная для обнаружения и уничтожения компьютерных вирусов (Фаг - программа для обнаружения и уничтожения одного вируса). Как правило, полифаги используют базу данных, содержащую данные о вирусах, с которыми умеет бороться полифаг. Кроме того, современные полифаги, как правило, имеют эвристический анализатор, который позволяет обнаруживать вирусы, информация о которых не содержится в базе данных полифага. К их числу принадлежат получившие широкое распространение программы Doctor Web, Norton Antivirus. McAffee Virusscan. АVР и др. Основная особенность их работы заключается в необходимости постоянного обновления базы данных, содержащей сведения об вирусах. При этом важно помнить, что каждый месяц появляется от 100 до 200 и более новых вирусов. Поэтому программа не обновленная несколько месяцев может не обеспечить Вашему ПК должную защиту от новых вирусов.

Ревизор представляет собой программу, запоминающую исходное состояние программ, каталогов и системных областей и периодически сравнивающую текущее состояние с исходным. Сравнение может выполняться по параметрам: длина и контрольная сумма файла и т. п. Достоинством ревизоров является их способность обнаруживать стелс-вирусы. К числу ревизоров относится хорошо известная программа ADinf.

Иммунизатор представляет собой резидентную программу, предназначенную для предотвращения заражения рядом известных вирусов путем их вакцинации. Суть вакцинации заключается в модификации программ или диска таким образом, чтобы это не отражалось на нормальном выполнении программ и то же время вирусы воспринимали их как уже зараженные и поэтому не пытались внедриться.

5. Правовые аспекты обеспечения информационной безопасности (ИБ)

"Информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления" (Закон РФ "Об информации, информатизации и защите информации"). Информация подпадает под нормы вещного права, что даёт возможность применять к информации нормы Уголовного и Гражданского права в полном объёме.

"К объектам гражданских прав относятся ... информация, результаты интеллектуальной деятельности, в том числе исключительные права на них (интеллектуальная собственность)) ..." (ст. 128, ч.1 ГК РФ). Данная статья даёт возможность квалифицировать посягательства на сохранность и целостность информации, как преступление против собственности.

Для обеспечения чёткой правовой базы применения к информации норм вещного права в Законе "Об информации ... (ст.5, ч.1)" вводится понятие: "документированная информация (документ) - зафиксированная на материальном носителе информации с реквизитами, позволяющими её идентифицировать".

Разрешение различных конфликтов в области информационных отношений на базе действующего законодательства возможно только для документированной информации (ст. 4.1, ст.6.1). Информационные ресурсы, т.е. отдельные документы или массивы документов, в том числе и в информационных системах, являясь объектами отношений физических, юридических лиц и государства, подлежат обязательному учёту и защите как материального имущества собственника. Собственнику предоставляется право самостоятельно в пределах своей компетенции устанавливать режим защиты информационных ресурсов и доступа к ним (ст.6.7).

Закон "Об информации" гласит:

-документированная информация ограниченного доступа по условиям её правового режима подразделяется на информацию, отнесённую к государственной тайне и конфиденциальную (ст.10, ч.2);

-конфиденциальная информация - документированная информация, доступ к которой ограничивается в соответствии с законодательством РФ (ст.2);

- персональные данные, включаемые в состав федеральных информационных ресурсов, совместного ведения, федерального и местного самоуправления, а также получаемые и собираемые негосударственными организациями, отнесены к категории конфиденциальной информации (ст.11, ч.1);

- не допускается сбор, хранение, использование и распространение информации о частной жизни, а равно информации, нарушающей личную тайну, тайну переписки, телефонных переговоров и т.д. физического лица без его согласия, кроме как на основании судебного решения (ст.11, ч.1).

Основные направления правового обеспечения ИБ

-

Права собственности, владения и распоряжения информацией.

-

Степень открытости информации.

-

Порядок отнесения информации к категории ограниченного доступа.

-

Организация работ по защите информации.

-

Государственное лицензирование деятельности в области защиты информации.

Ответственность за преступления в области информационных технологий

Составы компьютерных преступлений (перечень признаков, характеризующих общественно опасное деяние как конкретное преступление) приведены в главе 28 Уголовного Кодекса РФ (введён в действие 1.1.1997 г.), которая называется "Преступление в сфере компьютерной информации" и содержит 3 статьи:

-

"Неправомерный доступ к компьютерной информации" (ст. 272);

Статья 272 предусматривает ответственность за несанкционированный доступ, если это повлекло уничтожение, блокировку, модификацию или копирование информации, нарушение работы вычислительных систем. Обычно несанкционированный доступ осуществляется умышленно (лишение свободы до 2-х лет, и до 5-ти лет , если преступление совершено группой лиц).

-

"Создание, использование и распространение вредоносных программ для ЭВМ (ст. 273).

Статья 273. Преступление, предусмотренное ч.1 ст. 273, может быть совершено умышленно и максимальным наказанием является лишение свободы до 3-х лет.

-

"Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети" (ст. 274).

Статья 274. Обычно нарушение правил эксплуатации осуществляется умышленно. Преступление наказывается лишением права занимать определённые должности или заниматься определённой деятельностью на срок до 5-ти лет.

Ответственность за нарушения могут нести лица, достигшие 16 лет.