- Преподавателю

- Информатика

- Конспекты по инфокоммуникацилонным технологиям

Конспекты по инфокоммуникацилонным технологиям

| Раздел | Информатика |

| Класс | - |

| Тип | Конспекты |

| Автор | Плотникова С.С. |

| Дата | 19.10.2015 |

| Формат | docx |

| Изображения | Есть |

Департамент образования, науки и молодежной политики Воронежской области

Государственное бюджетное профессиональное образовательное учреждение

Воронежской области

«Лискинский промышленно-транспортный техникум имени А.К. Лысенко»

(ГБПОУ ВО «ЛПТТ имени А.К. Лысенко»)

лекционный материал

по дисциплине

«ИНФОРМАЦИОННЫЕТЕХНОЛОГИИ В ПРОФЕССИОНАЛЬНОЙ ДЕЯТЕЛЬНОСТИ»

Лиски 2015 г.

Теоретические занятия:

Тема 1.

Информационная технология.

Основные понятия и определения: информация, данные, знания, информационная система, информационная среда, информационные технологии

Информация - это сведения о фактах, концепциях, объектах, событиях и идеях, которые в данном контексте имеют вполне определенное значение. Информация - это не просто сведения, а сведения нужные, имеющие значение для лица, обладающего ими.

Можно при определении понятия информации оттолкнуться от схематичного представления процесса ее передачи. Тогда под информацией будут пониматься любые сведения, являющиеся объектом хранения, передачи и преобразования. Информационное сообщение связано с источником сообщения (передатчиком), приемником (получателем) и каналом связи.

В одном терминологическом ряду с понятием информации стоят понятия «данные» и «знания».

Данные - это информация, представленная в виде, пригодном Для обработки автоматическими средствами при возможном участии человека.

Знания - это информация, на основании которой путем логических рассуждений могут быть получены определенные выводы.

Важными характеристиками информации являются ее структура и форма. Структура информации определяет взаимосвязи между составляющими ее элементами. Среди основных форм можно выделить символьно-текстовую, графическую и звуковую формы. Основные требования, предъявляемые к экономической информации - точность, достоверность, оперативность, полнота.

Компьютер является цифровым устройством, значит любая информация представляется в виде чисел.

Для записи чисел люди используют различные системы счисления. Система счисления показывает, по каким правилам записываются числа и как выполняются арифметические действия над ними.

Информационная система (ИС) представляет собой коммуникационную систему по сбору, передаче, переработке информации об объекте, снабжающую работника любой профессии информацией для реализации функции управления. Другими словами информационная система - это упорядоченная совокупность Документированной информации и информационных технологий.

Как и каждая система, ИС обладает свойствами делимости и Целостности. Делимость означает, что систему можно представлять из различных самостоятельных составных частей - подсистем. Возможность выделения подсистем упрощает анализ, разработку, внедрение и эксплуатацию ИС. Свойство целостности указывает на согласованность функционирования подсистем в системе в целом.

Информационная система включает в себя информационную среду и информационные технологии, определяющие способы реализации информационных процессов.

Информационная среда - это совокупность систематизированных и организованных специальным образом данных и знаний.

Информационные технологии (ИТ) - это совокупность методов и программно-технических средств, объединенных в технологическую цепочку, обеспечивающую сбор, обработку, хранение, распределение и отображение информации с целью снижения трудоемкости процессов использования информационных ресурсов.

Термин «информационная технология» получил распространение сравнительно недавно в связи с использованием средств вычислительной техники при выполнении операций с информацией.

Информационные технологии в экономике и управлении базируются на аппаратных средствах и программном обеспечении. Аппаратные средства относятся к числу опорных технологий, т.е. могут применяться в любых сферах человеческой деятельности. Программное обеспечение организует процесс обработки информации в компьютере и решение профессиональных задач пользователей.

Областями применения информационных технологий являются системы поддержки деятельности людей (управленческой, коммерческой, производственной), потребительская электроника и разнообразные услуги, например связь, развлечения.

Различают несколько поколений ИС.

Первое поколение ИС (1960-1970 гг.) строилось на базе центральных ЭВМ по принципу «одно предприятие - один центр обработки», а в качестве стандартной среды выполнения приложений служила операционная система фирмы IBM - MVX

Второе поколение ИС (1970-1980 гг.) характеризуется частичной децентрализацией ИС, когда мини-компьютеры типа DECVAX, соединенные с центральной ЭВМ, стали использоваться в офисах и отделениях организации.

Третье поколение ИС (1980-1990 гг.) определяется появлением вычислительных сетей, объединяющих разрозненные ИС в единую систему.

Четвертое поколение ИС (1990 г. - до нашего времени) характеризуется иерархической структурой, в которой центральная обработка и единое управление ресурсами ИС сочетается с распределенной обработкой информации. В качестве центральной вычислительной системы может быть использован суперкомпьютер. В большинстве случаев наиболее рациональным решением представляется модель ИС, организованная по принципу: центральный сервер системы - локальные серверы - станции-клиенты.

Хранение информации. Передача информации.

Хранение информации необходимо для распространения её во времени.

Хранилище информации зависит от её носителя (книга - библиотека, картина - музей, фотография - альбом).

Основные хранилища информации: • для человека - память, в том числе генетическая; • для общества - библиотеки, видеотеки, фонотеки, архивы, патентные бюро, музеи, картинные галереи.

Компьютерные хранилища: базы и банки данных, ин-I формационно-поисковые системы, электронные энциклопедии, медиатеки и т. п.

Информация, предназначенная для хранения и передачи, как правило, представлена в форме документа.

Под документом понимается информация на любом материальном носителе, предназначенная для распространения в пространстве и времени.

Основное назначение документа заключается в использовании его в качестве источника информации при решении различных проблем обучения, управления, науки, техники, производства, социальных отношений.

Хранение очень больших объёмов информации оправдано только при условии, если поиск нужной информации можно осуществить достаточно быстро, а сведения получить в доступной форме.

Информационно-поисковая система (ИПС) - это хранилище информации, снабжённое процедурами ввода, размещения, поиска и выдачи информации.

Все хранимые в ИПС документы индексируются, то есть каждому документу присваивается индивидуальный код, составляющий поисковый образ документа. Поиск в хранилищах идёт не по самим документам, а по их поисковым образам.

Важной задачей автоматизированного хранения является преобразование формы информации из физических сигналов в «знаковую» форму и обратно, а также сжатие информации, то есть устранение избыточности в её представлении.

Обработка информации.

Обработка информации- зто процесс изменения формы представления информации или ее содержания.

Обработка информации всегда осуществляется с какой-либо целью.

Процессы изменения формы представления информации часто сводятся к процессам её кодирования и декодирования и проходят параллельно процессам сбора и передачи информации.

Процесс изменения содержания информации включает в себя такие процедуры, как численные расчёты, редактирование, упорядочивание, обобщение, систематизация и т. д.

Систему, в которой наблюдателю доступны лишь входные и выходные величины, а её структура и внутренние процессы неизвестны, называют чёрным ящиком.

Обработка информации по принципу «чёрного ящика» - процесс, в котором пользователю важна и необходима лишь входная и выходная информация,, но правила, по которым происходит преобразование, его не интересуют и не принимаются во внимание.

Если правила преобразования информации строго формализованы и имеется алгоритм их реализации, то можно построить устройство для автоматизированной обработки информации.

Возможность автоматизированной обработки информации основывается на том, что преобразование информации по формальным правилам не подразумевает ее осмысления.

В вычислительной технике устройством автоматизированной обработки информации является процессор.

Обработка информации - это процесс, происходящий во времени.

Если он подчиняется заданному темпу поступления входной информации и допустимому пределу задержки при выработке выходной информации, то говорят об обработке информации в реальном масштабе времени.

Наиболее простой формой обработки информации является последовательная обработка, производимая одним процессором, в котором в каждый момент времени происходит не более одного события.

При наличии в системе нескольких процессоров, работающих одновременно, говорят о параллельной обработке информации.

Тема 3.Программное обеспечение компьютера. Назначение и принципы использования системного(базового) и прикладного программного обеспечения.

Аппаратное и программное обеспечение.

Лекция №6. Аппаратное обеспечение компьютера. Архитектура ЭВМ

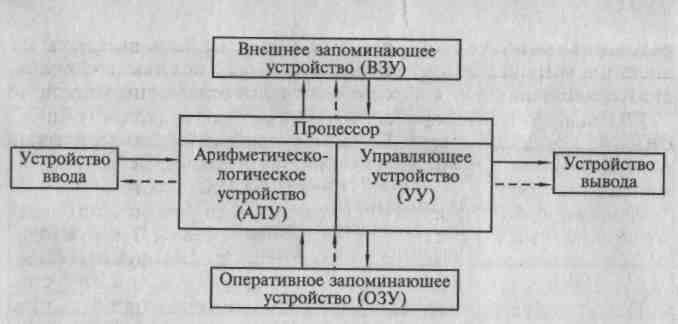

Рис. 1. Архитектура ЭВМ, реализующая принципы фон Неймана:

Внешняя память отличается от устройств ввода и вывода тем, что данные в нее заносятся в виде, удобном компьютеру, но недоступном для непосредственного восприятия человеком. Например, накопитель на магнитных дисках относится к внешней памяти; устройством ввода является клавиатура, а монитор и принтер - устройства вывода. Причем если монитор можно отнести к устройствам отображения информации, то принтер - типичное печатающее устройство.

Взаимодействие основных устройств компьютера реализуется в определенной последовательности. В память компьютера вводится программа с помощью какого-либо внешнего устройства. Память компьютера состоит из некоторого числа пронумерованных ячеек. В каждой ячейке могут находиться или обрабатываемые данные, или инструкции программ. Номер (адрес) очередной ячейки памяти, из которой будет извлечена следующая команда программы, указывается специальным устройством - счетчиком команд в УУ.

Управляющее устройство считывает содержимое ячейки памяти, где находится первая инструкция (команда) программы, и организует ее выполнение. Как правило, после выполнения одной команды управляющее устройство начинает выполнять команду из ячейки памяти, которая находится непосредственно за ячейкой, где содержится только что выполненная команда.

Управляющее устройство выполняет инструкции программы автоматически и может обмениваться информацией с оперативным запоминающим устройством и внешними устройствами компьютера. Поскольку внешние устройства работают значительно медленнее, чем остальные части компьютера, управляющее устройство может приостанавливать выполнение программы до завершения операции ввода-вывода с внешним устройством. Все результаты выполненной программы должны быть выведены на внешние устройства компьютера, после чего компьютер переходит в режим ожидания каких-либо сигналов от внешних устройств.

Схема устройства современных компьютеров несколько отличается от приведенной выше. Например, арифметическо-логическое и управляющее устройства объединены в единое устройство - центральный процессор - CPU {CentralProcessingUnit).

Появление ЭВМ третьего поколения было обусловлено переходом от транзисторов к интегральным микросхемам. В них не только были значительно уменьшены размеры базовых функциональных узлов, но и появилась возможность существенно повысить быстродействие процессора. При этом возникло противоречие между высокой скоростью обмена информацией внутри ЭВМ и медленной работой устройств ввода/вывода. Решение проблемы было найдено путем освобождения центрального процессора от функций обмена и передачей их специальным электронным схемам управления работой внешних устройств. Такие схемы имели различные названия: каналы обмена, процессоры ввода/вывода, периферийные процессоры. В последнее время все чаще используется термин «контроллер внешнего устройства», или

«контроллер».

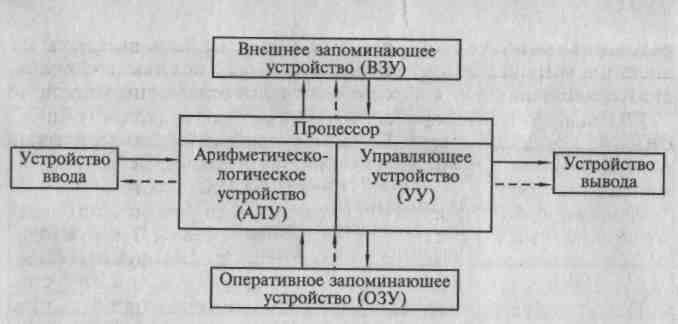

Контроллер можно представить как специализированный процессор, управляющий работой какого-либо внешнего устройства по специальным встроенным программам обмена. Например, контроллер дисковода (накопителя на магнитных дисках) обеспечивает позиционирование головки, чтение или запись информации. Результаты выполнения каждой операции заносятся во внутренние регистры памяти контроллера и могут быть в дальнейшем прочитаны центральным процессором. CPU, в свою очередь, выдает задание на выполнение контроллеру. Дальнейший обмен информацией может происходить под руководством контроллера, без участия CPU. Наличие таких интеллектуальных контроллеров - внешних устройств стало важной отличительной чертой ЭВМ третьего и четвертого поколений. Шинная архитектура ЭВМ, содержащей интеллектуальные контроллеры (К), представлена на рис. 2.2. Для связи между отдельными функциональными узлами ЭВМ используется общая магистраль - шина, состоящая из трех частей: шины данных, шины адреса и шины управления.

Следует отметить, что в некоторых моделях компьютеров шины данных и адреса объединены: на шину сначала выставляется адрес, а потом данные. Сигналы по шине управления определяют, для какой цели используется шина в каждый конкретный момент.

Такая открытость архитектуры ЭВМ позволяет пользователю свободно выбирать состав внешних устройств, т.е. конфигурировать компьютер.

Назначение, состав, основные характеристики компьютера

Рассмотрим функции основных устройств компьютера.

Рис.2. Шинная архитектура ЭВМ

Процессор, или микропроцессор, является основным устройством ЭВМ и представляет собой функционально законченное устройство обработки информации. Он предназначен для выполнения вычислений по хранящейся в запоминающем устройстве программе и обеспечения общего управления ЭВМ. Быстродействие ЭВМ в значительной мере определяется скоростью работы процессора.

Память ЭВМ содержит обрабатываемые данные и выполняемые программы, поступающие через устройство ввода/вывода. Память представляет собой сложную структуру, построенную по лерархическому принципу, состоящую из запоминающих устройств различных типов. Функционально она делится на две части - внутреннюю и внешнюю.

Внутренняя память - это запоминающее устройство, напрямую связанное с процессором и предназначенное для хранения шполняемых программ и данных, непосредственно участвующих j вычислениях. Обращение к внутренней памяти ЭВМ осуществ-шется с высоким быстродействием, но она имеет ограниченный )бъем, определяемый системой адресации машины. Внутренняя имять, в свою очередь, делится на оперативную и постоянную ПЗУ) память.

Постоянная память обеспечивает хранение и выдачу информации. Содержимое постоянной памяти заполняется при изготовлении ЭВМ и не подлежит изменению в обычных условиях эксплуатации. В постоянной памяти хранятся часто используемые универсальные) программы и данные, некоторые программы опе-1ационной системы, программы тестирования оборудования ЭВМ [ др. При выключении питания содержимое постоянной памяти со-раняется. Такой вид памяти называется ROM{ReadOnlyMemory - память только для чтения), или постоянное запоминающее устрой-тво. Значительная часть программ, хранящихся в ROM, связана с обслуживанием ввода/вывода, поэтому ее называют ROMBIOS{BasicInput-OutputSystem- базовая система ввода/вывода).

Оперативная память, по объему составляющая большую часть внутренней памяти, служит для приема, хранения и выдачи информации. При выключении питания содержимое оперативной памяти в большинстве случаев теряется. Эта память называется оперативной, поскольку работает так быстро, что процессору практически не приходится ждать при чтении данных из памяти или записи в нее. Оперативная память обозначается RAM{RandomAccessMemory- память с произвольным доступом). Объем установленной в компьютере оперативной памяти определяет, с каким программным обеспечением можно на нем работать. При недостаточном объеме оперативной памяти многие программы либо не будут работать совсем, либо будут работать крайне медленно. Кэш-память - сверхбыстродействующая память, обеспечивающая ускорение доступа к оперативной памяти на быстродействующих компьютерах. Она располагается между микропроцессором и оперативной памятью и хранит копии наиболее часто используемых участков оперативной памяти. При обращении микропроцессора к памяти сначала производится поиск данных в кэшпамяти. Поскольку время доступа к кэш-памяти в несколько раз меньше, чем к обычной памяти, а в большинстве случаев необходимые микропроцессору данные уже содержатся в кэш-памяти, среднее время доступа к памяти уменьшается.

CMOS-RAM- участок памяти для хранения параметров конфигурации компьютера. Называется так в связи с тем, что эта память обычно выполняется по технологии CMOS, обладающей низким энергопотреблением. Содержимое CMOS-RAM не изменяется при выключении электропитания компьютера. Эта память располагается на контроллере периферии, для электропитания которого используются специальные аккумуляторы. Для изменения параметров конфигурации компьютера в BIOS содержится программа настройки конфигурации компьютера Setup.

Видеопамять в IBMPC-совместимых компьютерах - память, используемая для хранения изображения, выводимого на экран монитора. Эта память обычно входит в состав видеоконтроллера - электронной схемы, управляющей выводом изображения на экран монитора.

Внешняя память предназначена для размещения больших объемов информации и обмена ею с оперативной памятью. Для построения внешней памяти используют энергонезависимые носители информации (диски и ленты), которые являются переносными. Емкость внешней памяти практически не имеет ограничений, а для обращения к ней требуется больше времени, чем к внутренней. ВЗУ по принципам функционирования разделяются на устройства прямого доступа (накопители на магнитных и оптических дисках) и устройства последовательного доступа (накопители на магнитных лентах). Устройства прямого доступа обладают большим быстродействием, поэтому они являются основными внешними запоминающими устройствами, постоянно используемыми в процессе функционирования компьютера. Устройства последовательного доступа используются в основном для резервирования информации.

Программное обеспечение компьютера. Базовое программное обеспечение

Сам по себе компьютер не обладает знаниями ни в одной области, все эти знания сосредоточены в программном обеспечении. Программное обеспечение можно разделить на следующие категории.

Системные программы - выполняют функции обеспечения нормальной работы компьютера, его обслуживания и настройки. Среди системных программ особое место занимают операционные системы (ОС) для управления компьютером, запуска программ, обеспечения защиты данных, выполнения различных сервисных функций по запросам пользователя и программ. Каждая ОС состоит как минимум из трех обязательных частей. Ядро, или командный интерпретатор, обеспечивает «перевод» с программного языка на язык машинных кодов. Драйверы расширяют возможности ОС, позволяя ей работать с тем или иным внешним устройством. Драйверы для различных ОС часто поставляются вместе с новыми устройствами или контроллерами. Интерфейс - удобная графическая оболочка, с которой общается пользователь. Утилиты - комплекты полезных программ, предназначенных для обслуживания и совершенствования работы компьютера.

Тесты - программы для тестирования как программного обеспечения, так и аппаратных ресурсов, которые иногда относят к утилитам.

Прикладное программное обеспечение.

Прикладные программы - непосредственно обеспечивают выполнение необходимых пользователям работ.

Наиболее популярными из прикладных программ являются офисные программы, посредством которых создаются и редактируются документы в виде текстов, электронных таблиц. В эту группу входят также системы машинного перевода; распознавания текста, графики со сканера; финансовые и бухгалтерские программы, программы для работы с Internet.

К мультимедийным прикладным программам относятся программы для обработки и создания изображений, работы со звуком, а также проигрыватели (плейеры) и программы просмотра (вьюверы). Последние не обеспечивают редактирование звукового или видеофайла, но позволяют проиграть музыкальную композицию или вывести изображение на экран.

К группе профессиональных прикладных программ относятся инструментальные системы программирования, обеспечивающие создание новых программ для компьютера; системы автоматизированного проектирования (CAD); редакторы трехмерной графики и анимации, а также специализированные инженерные и научные программы.

Классификация программного обеспечения (по способу распространения (доставки, оплаты, ограничения в использовании).

Лицензионные, условно бесплатные и бесплатные программы.

Классификация ПО по способу распространения (доставки, оплаты, ограничения в использовании): CommercialSoftware, Freeware, Shareware, Abandonware, Adware, FreeSoftware, Careware и т.д.

Дистрибутивы лицензионных программ (дискеты или диски CD-ROM, с которых производится установка программ на компьютеры пользователей) распространяются разработчиками на основании договоров с пользователями на платной основе, проще говоря, лицензионные программы продаются. Довольно часто разработчики предоставляют существенные скидки при покупке лицензий на использование программы на большом количестве компьютеров или на использование программы в учебных заведениях. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

Некоторые фирмы - разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести следующие:

-

новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование);

-

программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

-

дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

-

устаревшие версии программ;

-

драйверы к новым устройствам или улучшенные драйверы к уже существующим.

-

Замена Total Comander 'у

-

Программа: Unreal Comander

-

URL: x-diesel .com

-

Заменяет: Total Comander (цена - $38)

-

Альтернативы: xplorer 2

-

Архиватор

-

Программа: Pea ZIP

-

URL: peazip .sourceforge .net

-

Заменяет: Win RAR($ 29), Win Zip ($29.95)

-

Альтернативы: 7-Zip

-

Просмотр изображений

-

Программа: XnView

-

URL: ww .xnview .org

-

Заменяет: ACDSee ($29.99)

-

Альтернативы: IrfanView

-

Пишем болванки

-

Программ а: CDBurner XP

-

URL: ww .cdburnerxp .se

-

Заменяет: Nero (_ 79.99)

-

Альтернативы: Smal CD-Writer

-

Редактор графический

-

Программа: The Gimp

-

URL: ww .gimp .org

-

Заменяет: Adobe Photoshop ($999)

-

Альтернативы: Paint .NET, Inkscape для векторной графики

-

Работаем со звуком

-

Программ а: Audacit y

-

URL: audacity.sourceforge .net

-

Заменяет: Adobe Audition (_ 425.78), SOUND FORGE ($299.95)

-

Альтернативы: mp 3Direct Cut

-

Антивирусы

-

Программ а: Avast ! Home

-

URL: ww .avast .com

-

Заменяет: Антивирус Касперского, NOD32, Dr.Web и прочие

-

Альтернативы: Avira Anti Vir , avast ! HomeEdition

-

Под Windows существует множество бесплатных программ. Надо только потратить чуточку времени на их поиски, после чего спокойно работать и забыть о кряках. Не думай, что приведенные выше программы - это предел и у них нет альтернатив.

Тема 7. Компоненты вычислительной сети. Классификация сетей по масштабам.Глобальная сеть Internet.Два подхода к сетевому взаимодействию. Современная структура сети Интернет.

ДВА ПОДХОДА К СЕТЕВОМУ ВЗАИМОДЕЙСТВИЮ

Коммуникационные сети независимо от того, обеспечивают ли они соединение между компьютерами или между компьютерами и терминалами, могут быть разделены на два основных типа: сети с коммутацией каналов и сети с коммутацией пакетов.

Сети с коммутацией каналов работают, образуя выделенное соединение (канал) между двумя точками. Телефонная сеть большинства стран использует технологию с коммутацией каналов: телефонный вызов устанавливает канал от вызывающего телефона через локальную АТС по линиям связи к удаленной АТС и, наконец, к отвечающему телефону. Пока существует канал, телефонное оборудование постоянно опрашивает микрофон, кодирует полученное значение в цифровой форме и передает его по этому каналу к получателю.

Канал обеспечивает скорость 64 Кбит/с (достаточную для передачи оцифрованного голоса), поэтому отправителю гарантируется, что опросы будут доведены и воспроизведены.Преимущество коммутации каналов заключается в ее гарантированной пропускной способности: как только канал создан, ни один сетевой процесс не может уменьшить пропускную способность этого канала. Недостаток при коммутации каналов - высокая стоимость, ведь платы за каналы являются фиксированными и независимыми от трафика.

Трафик (Traffic) - объем передаваемой по сети информации.

Сети с коммутацией пакетов используют совершенно другой подход. В сетях с коммутацией пакетов трафик сети делится на небольшие части, называемые пакетами, которые объединяются в высокоскоростных межмашинных соединениях. Пакет, который чаще всего содержит только несколько сотен байт данных, имеет идентификатор, который позволяет компьютерам в сети узнавать, предназначен ли он им, и если нет, то помогает им определить, как послать его в указанное место назначения.

Например, файл, передаваемый между двумя компьютерами, может быть разбит на большое число пакетов, которые посылаются по сети по одному. Оборудование сети доставляет пакеты к указанному месту назначения, а сетевое программное обеспечение собирает пакеты опять в один файл.

Главным преимуществом коммутации пакетов можно считать одновременную работу большого числа соединений между компьютерами, так как межмашинные соединения разделяются между всеми парами взаимодействующих машин. Недостатком ее является то, что по мере возрастания активности данная пара взаимодействующих компьютеров получает все меньше сетевой пропускной способности. Таким образом, всякий раз, когда сеть с коммутацией пакетов становится перегруженной, компьютеры, использующие сеть, должны ждать, пока они смогут послать следующие пакеты.

СОВРЕМЕННАЯ СТРУКТУРА СЕТИ ИНТЕРНЕТ

Основу сети Интернет в настоящее время составляют высокоскоростные магистральные сети. Независимые сети подключаются к магистральной сети через точки сетевого доступа NAP (NetworkAccessPoint). Независимые сети рассматриваются как автономные системы, т.е. каждая из них имеет собственное административное управление и собственные протоколы маршрутизации. Деление сети Интернет на автономные системы позволяет распределить информацию о топологии всей сети и существенно упростить маршрутизацию.

Автономная система должна состоять не менее чем из 32 меньших по размеру сетей. Обычно в качестве автономных систем выступают крупные национальные сети. Примерами таких сетей являются сеть EUNet, охватывающая страны центральной Европы, сеть RUNet - Российская сеть. Автономные сети могут образовывать компании, специализирующиеся на предоставлении услуг доступа в сеть Интернет, - провайдеры. Таким провайдером является, например, компания Relcom в России.

Внутри автономной системы данные передаются от одной сети к другой, пока не достигнут точки сопряжения с другой автономной системой. Обмен данными возможен только в том случае, если между автономными системами существует соглашение о предоставлении транзита. По этой причине время доступа к одному и тому же ресурсу для пользователей разных автономных систем может существенно отличаться.

Важным параметром, определяющим качество работы Интернета, является скорость доступа к ресурсам. Она определяется пропускной способностью каналов связи внутри автономной системы и между ними.

Для модемного соединения, используемого для большинства домашних компьютеров, пропускная способность канала невелика - от 19,2 до 57,6 Кбит/с; для выделенных телефонных линий, используемых для подключения небольших локальных компьютерных сетей - от 64 Кбит/с до 2 Мбит/с; для спутниковых и оптико-волоконных каналов связи - свыше 2 Мбит/с.

Тема 9.Основными юридические нормы, регулирующие авторское право.Основными юридические нормы, регулирующие авторское право.Правовые аспекты использования информационных технологий и программного обеспечения.

ПЛАН УРОКА

Цель занятия: научиться находить бесплатные альтернативы распространенным прикладным программам.

Наглядные пособия и технические средства обучения:Персональный компьютер. Доступ к сети Интернет. Перечень адресов бесплатных программных продуктов.

Ход работы

Учащимся предлагается с помощью поисковых систем найти бесплатные альтернативы наиболее распространенным прикладным программам.

Бесплатный софт одной строкой

ГРАФИКА

Inkscape (inkscape.org). Векторный редактор.

GIMP (gimp.org). Растровый редактор.

blender (blender3d.org). Студия 3D-моделирования.

dia (gnome.org/projects/dia). Редактор диаграмм, графиков и схем.

IrfanView (irfanview.com). Просмотрщик картинок.

МУЛЬТИМЕДИА

Traverso DAW (traverso-daw.org). Многоканальный звуковой редактор.

AIMP2 (aimp.ru). Удобный и красивый аудиоплеер.

GX::Transcoder (germanixtranscoder.de). Конвертации аудио и видеофайлов.

VLC (videolan.org/vlc). Медиаплеер.

VirtualDub (virtualdub.org). Легендарныйвидеоредактор.

Audacity (audacity.sourceforge.net). Простое средство для записи и редактирования звука.

АНТИВИРУСЫ И БРЭНДМАУЭРЫ

ClamWin (ru.clamwin.com). Свободный антивирусный сканер.

avast! HomeEdition (avast.ru). Антивирусный пакет.

ComodoAntiVirus (antivirus.comodo.com). Полноценный антивирус.

ComodoFireWall (personalfirewall.comodo.com). Брандмауэр.

AVZ (z-oleg.com/secur/avz). Полуавтоматический антивирус.

Avira (free-av.de). Известнейший антивирус.

AshampooFirewall (ashampoo.com). Компактный файрвол.

ИНТЕРНЕТ

MozillaFirefox (mozilla.ru). Расширяемый браузер.

Opera (opera.com). Быстрый и безопасный браузер.

ФАЙЛОВЫЕ МЕНЕДЖЕРЫ

freeCommander (freecommander.com). Двухпанельный файловый менеджер.

xplorer2 (zabkat.com/x2lite.htm). Файловый менеджер.

ТЕКСТОВЫЕ РЕДАКТОРЫ И ПРОЦЕССОРЫ

OpenOffice.org (ru.openoffice.org). Альтернатива Microsoft Office.

Abiword (abisource.com). Свободный текстовый процессор.

PDFCreator (pdfforge.org). Создание PDF из любого приложения.

Eclipse (eclipse.org). Многофункциональная IDE для разработчиков.

Notepad++ (notepad-plus.sourceforge.net). Бесплатный редактор текстовых файлов.

РАБОТА С ДИСКАМИ

DeepBurner Free (deepburner.com). Программа для записи CD и DVD-дисков.

Small CD-Writer (avtlab.ru). Быстраязаписьдисков.

CDex (cdexos.sourceforge.net). Оцифровка аудио-CD.

Правовая охрана информации

Представь, что программа - это буханка хлеба, которую ты ежедневно покупаешь в магазине. Мысли о том, что ее можно взять бесплатно и выйти из магазина, не оплатив покупку, даже не возникает. Это просто неприемлемо! Так чем же отличается кража буханки от кражи, например TotalCommander'a? По большому счету, ничем!

В 1886 году 14 странами была подписана Бернская конвенция об охране литературных и художественных произведений. Она предусматривала охрану прав автора, как на его родине, так и на территории государств, подписавших конвенцию. В 1952 году была подписана Всемирная (Женевская) конвенция о защите авторских прав. В соответствии с этой конвенцией законы об авторском праве, действующие на территории одного государства, распространялись не только на своих, но и на иностранных авторов. Обе эти конвенции были пересмотрены в 1971 году и действуют до сих пор. Система источников авторского права в Российской Федерации в настоящее время представляет достаточно целостную совокупность законодательных актов, регулирующих авторские отношения, связанные с созданием и использованием произведений науки, литературы и искусства. С 1 января 2008 года все правоотношения в сфере авторского права регулируются вступающей с этого времени в силу 4-ой частью Гражданского кодекса Российской Федерации.

Правовая охрана программ и баз данных. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом РФ "О правовой охране программ для электронных вычислительных машин и баз данных", который вступил в силу в 1992 году. Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для ЭВМ (в том числе на операционные системы и программные комплексы), которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы для ЭВМ, в том числе на идеи и принципы организации интерфейса и алгоритма.

Для признания и осуществления авторского права на программы для ЭВМ не требуется ее регистрация в какой-либо организации. Авторское право на программы для ЭВМ возникает автоматически при их создании.

Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

-

буквы c в окружности или круглых скобках (С);

-

наименования (имени) правообладателя;

-

года первого выпуска программы в свет.

Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом: c Корпорация Microsoft, 1993-1997.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модификацию программы.

Организация или пользователь, правомерно владеющий экземпляром программы (купивший лицензию на ее использование), вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ. Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если другое не предусмотрено договором с разработчиком.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. При выявлении правонарушения, выражающегося в использовании нелицензированного ПО, отсрочек исполнения постановления о наложении взысканий для ликвидации выявленного нарушения законодательством не предусмотрено.

Кто является "пиратом"?

-

Продавец нелицензионного ПО.

-

Покупатель нелицензионного ПО (пользователь).

-

Пользователь лицензионного ПО, нарушающий условия лицензии.

-

Пользователь лицензионного ПО, предоставивший доступ к ПО лицам, нарушающим условия лицензии.

Юридическая ответственность за использование нелицензионного ПО делится на три основных вида:

-

гражданско-правовая (возмещение убытков правообладателю либо в размере двукратной стоимости лицензии, либо в размере от 10 тысяч до 5 миллионов рублей);

-

административная (для частных лиц - конфискацией контрафактных экземпляров ПО, оборудования и материалов, используемых для их воспроизведения и иных орудий совершения административного правонарушения, а также штрафом в размере 15-20 минимальных размеров оплаты труда (MP0T);

-

уголовная (штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо лишением свободы на срок до двух лет...).

Что делать? Готовить кошелек и бежать за лицензией? Если тебе позволяют финансы, или затраты оплатит компания, в которой ты работаешь, то - да, это вариант! Но лично мне многие продукты пока не по карману, да и вообще, свою заплату предпочитаю тратить на другие вещи. Тем более, что практически для любого платного продукта есть бесплатная альтернатива, с теми же возможностями, а зачастую и предоставляющая что-то сверх того. Конечно, перейти с полюбившейся программы непросто, а замена на первых порах может показаться до раздражения непривычной или дико неудобной. Но это лишь вопрос времени. Вскоре, будь уверен, ты сам будешь удивляться: "Как же я раньше не замечал этой замечательной программы?".

Тема 10.Иформационная безопасность.

Информационная безопасность.

Важно уметь не только работать на компьютере, но и защитить ваши документы от чужих глаз.

Абсолютной защиты быть не может. Бытует такое мнение: установил защиту и можно ни о чем не беспокоиться. Полностью защищенный компьютер - это тот, который стоит под замком в бронированной комнате в сейфе, не подключен ни к какой сети (даже электрической) и выключен. Такой компьютер имеет абсолютную защиту, однако использовать его нельзя.

Первой угрозой безопасности информации можно считать некомпетентность пользователей. Если мы говорим об информации, хранящейся в компьютере на рабочем месте, то также серьезную угрозу представляют сотрудники, которые чем-либо не довольны, например зарплатой.

Одна из проблем подобного рода - это так называемые слабые пароли. Пользователи для лучшего запоминания выбирают легко угадываемые пароли. Причем проконтролировать сложность пароля невозможно. Другая проблема - пренебрежение требованиями

безопасности. Например, опасно использовать непроверенное или пиратски изготовленное программное обеспечение. Обычно пользователь сам «приглашает» в систему вирусы и «троянских коней».

Чем шире развивается Интернет, тем больше возможностей для нарушения безопасности наших компьютеров, даже если мы и не храним в них сведения, содержащие государственную или коммерческую тайну. Нам угрожают хулиганствующие хакеры, рассылающие вирусы, чтобы просто позабавиться; бесконечные любители пожить за чужой счет; нам угрожают наша беспечность (ну что стоит раз в день запустить антивирус!) и беспринципность (как же отказаться от дешевого пиратского ПО, возможно, зараженного вирусами?).

За последнее время в Интернете резко увеличилось число вирусных, а также «шпионских» программ типа «троянского коня» и просто краж паролей нечистоплотными пользователями.

Программно-технический уровень защиты

Не будем рассматривать существующие сложные программно-аппаратные криптографические комплексы, ограничивающие доступ к информации за счет шифров, а также программы тайнописи, которые могут «растворять» конфиденциальные материалы в объемных графических и звуковых файлах. Использование таких программ может быть оправдано лишь в исключительных случаях.

Обычный пользователь, такой как мы с вами, как правило, не является профессиональным шифровальщиком или программистом, поэтому нас интересуют «подручные» средства защиты информации. Рассмотрим средства защиты информации и попробуем оценить их надежность. Ведь знание слабых мест защиты может уберечь нас от многих неприятностей.

Первое, что обычно делает пользователь персонального компьютера - ставит два пароля: один пароль в настройках BIOS и другой - на заставку экрана. Защита на уровне BIOS будет требовать ввод пароля при загрузке компьютера, а зашита на заставке экрана перекроет доступ к информации при прошествии определенного, вами заданного, времени бездействия компьютера.

Установка пароля на уровне BIOS - достаточно тонкий процесс, требующий определенных навыков работы с настройками компьютера, поэтому желательно его устанавливать с коллегой, имеющим достаточный опыт такой деятельности. Пароль на за ставку экрана поставить не так сложно, и его может поставить сам пользователь.

Для задания пароля на заставку необходимо выполнить следующие действия: нажмите кнопку Пуск, выберите команды Настройка и Панель управления, дважды щелкните по значку Экран и в открывшемся окне Свойства экрана (рис. 15.1) выберите вкладку Заставка. Задайте вид заставки, установите временной интервал (предположим, 1 мин), установите флажок Пароль и нажмите на кнопку Изменить.

В открывшемся окне Изменение пароля (рис. 15.2) введите пароль на заставку экрана, затем повторно его наберите для подтверждения и нажмите на кнопку ОК.

Тема 11 .Защита от компьютерных вирусов.

ЗАЩИТА ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

Вы глубоко ошибаетесь, если считаете, что лично вам вторжение вирусов не грозит. Компьютеры, установленные у вас на работе и дома, да и сама сеть Интернет являются настоящим рассадником потенциально опасных компьютерных инфекций.

Компьютерные вирусы - это программы, творящие на компьютере всевозможные безобразия, начиная с выдачи раздражающих экранных сообщений и кончая устройством полного хаоса на жестком диске.

Как правило, компьютер послушен своему хозяину, но если вы заметили какие-либо странности в его поведении, следует прежде всего проверить программное обеспечение на наличие вируса.

Некоторые компьютерные вирусы совершенно безвредны, однако многие из них способны нанести серьезный ущерб вашей информации.

История возникновения компьютерных вирусов

Возникновение компьютерных вирусов связано с идеей создания самовоспроизводящихся программ и уходит корнями в пятидесятые годы. В 1951 г. Дж. Нейман предложил метод создания самовоспроизводящихся механизмов. Затем идея вирусоподобных программ неоднократно возрождалась. И после опубликования в 1959 г. в одном из американских журналов материалов на эту тему, Ф. Шталь запрограммировал биокибернетическую модель существ, питающихся словами, размножающихся и пожирающих себе подобных.

Весной 1977 г. появился первый персональный компьютер фирмы Apple (Macintosh), а уже к середине 1983 г. общее количество проданных персональных компьютеров превысило 3 млн штук. Тогда уже появились первые банки свободно распространяемых программ и данных - BBS, куда любой программист мог переслать свою программу, а любой пользователь сети мог ее взять и запустить на своем компьютере.

Именно в тот момент возникли реальные возможности создания и быстрого распространения компьютерных вирусов. Тогда и получил развитие новый вид хулиганства - компьютерный, когда некая программа-вандал после выполнения какого-то условия или через некоторое время уничтожала данные на компьютере пользователя.

Мир помнит несколько случаев массового заражения компьютеров. Так, в 1987 г. было целых три таких эпидемии. Так называвмый Пакистанский вирус только в США заразил более 18 тыс. компьютеров; Лехайский вирус в течение нескольких дней уничтожил содержимое нескольких сотен личных дискет и дискет библиотеки вычислительного центра одноименного университета США, заразив около 4 тыс. ПК, а в конце того же года в Иерусалимском университете был обнаружен вирус, который за короткое время распространился по всему цивилизованному миру, заразив только в США порядка 3 тыс. ПК.

Крупный всплеск вирусной эпидемии был зарегистрирован в 1999 г. Вирус «Чернобыль», созданный тайваньским офицером, 26 апреля 1999 г., в годовщину чернобыльской аварии, вывел из строя огромное число компьютеров по всему миру.

Очередной пик вирусной атаки пришелся на 1 августа 2001 г., когда активизировался новый сетевой вирус-«червь» CodeRedWorm. Атаке подверглись операционные системы Windows-2000, -NT. Только 19 июля 2001 г. этот вирус вывел из строя 230 тыс. серверов.

В настоящее время насчитывается уже порядка 20 тыс. различных вирусов и ежемесячно на волю вырываются до трехсот новых экземпляров. В России издана уникальная вирусная энциклопедия, содержащая описание 26 тыс. компьютерных вирусов и даже демонстрацию эффектов, производимых ими.

Что такое компьютерный вирус?

Точного научно-технического определения этого явления до сих пор не существует. Можно сказать, что компьютерный вирус - это программа, нарушающая нормальную работу других программ и компьютерной техники. Она обладает способностью самовоспроизведения, распространения, внедрения в другие программы. Действия вируса зависят от фантазии, квалификации и нравственных принципов его создателя.

Характеры вирусов в какой-то мере отражают сущность их творцов - иногда это простые, шутливые и безобидные программы, но встречаются и чрезвычайно коварные, агрессивные и разрушительные экземпляры. Их названия говорят сами за себя: «Марихуана», «Террорист», «Киллер», «Захватчик».

Что же реально может вирус? Существует мнение, что человек может заразиться от техники компьютерными вирусами. Путаница происходит от использования одного и того же термина - вирус. Подчеркнем, что компьютерный вирус - это условное наименование специфических компьютерных программ, которые по своему механизму действия схожи с биологическими вирусами.

Компьютерные вирусы могут заразить только себе подобных, т.е. программы, поэтому программы надо защищать.

Действие большинства вирусов не ограничивается только размножением или безобидными шутками. Вирусы могут разрушать изображение на экране, выводить на экран неприличные надписи, замедлять работу компьютера, исполнять различные мелодии, без разрешения удалять файлы и каталоги, уничтожая информацию.

Как инфекция передается от человека к человеку, так и компьютерные вирусы переходят от одного компьютера к другому, изменяя имеющиеся файлы и дописывая в них свой код. При запуске зараженной программы или при открытии поврежденного файла данных вирус загружается в системную память компьютера, откуда пытается поразить другие программы и файлы.

Виды компьютерных вирусов

Чтобы успешно бороться с вирусами, надо их знать. Рассмотрим наиболее распространенные типы вирусов, с которыми вы в любой момент можете столкнуться.

Макровирусы. Эти вирусы распространяются зараженными файлами данных и учиняют разгром, используя механизм макросов программы-хозяина. Они распространяются значительно быстрее любых других компьютерных вирусов, так как поражаемые ими файлы данных используются наиболее часто. Хакеры используют языки программирования таких популярных программ, как Word и Excel, чтобы искажать написание слов, изменять содержание документов и даже удалять файлы с жестких дисков.

Вирусы, поражающие загрузочный сектор и главную загрузочную запись. В качестве примера можно назвать вирусы «Микеланджело», «Килрой», «Джек-Потрошитель». Они передаются с ком-. пьютера на компьютер через зараженные дискеты. При обращении к дисководу, в который установлена такая дискета, операционная система считывает и выполняет вирусный код.

Пожалуй, самый знаменитый вирус «Микеланджело», заставивший трепетать весь компьютерный мир, заслуживает того, чтобы ему было уделено некоторое внимание. Ежегодно 6 марта, в день рождения Микеланджело, вирус производил свою главную атаку, заменяя содержимое секторов жестких дисков случайными данными. Эффект ужасающий: восстановить информацию уже нельзя.

Файловые вирусы. Они внедряются в исполняемые файлы и делают свое черное дело, когда вы запускаете зараженную программу.

«Бомбы замедленного действия» и «троянские кони». Это особые разновидности вирусов, поражающих загрузочные секторы и файлы. До наступления определенной даты или определенного события они «дремлют» в компьютере, а затем активизируются и наносят удар Однако четкого разделения между ними не существует, и все они могут использовать комбинацию вариантов взаимодействия - своеобразный вирусный «коктейль».

Троянские программы действуют подобно «троянскому коню» из греческой мифологии. Они искусно маскируются под личиной какой-либо полезной программы, но стоит заинтересованному пользователю установить и запустить подобную программу на своем компьютере, как она незаметно начинает выполнять свою скрытую вражью функцию.

После того как «троянец» выполнит свою задачу, программа может самоуничтожаться, тем самым затрудняя обнаружение истинных причин «пожара» на вашем компьютере. Троянские программы часто используются для первоначального распространения вирусов.

Логической бомбой называют программу (или ее отдельные модули), которая при выполнении условий, определенных ее создателем, осуществляет несанкционированные действия, например при наступлении обусловленной даты или, скажем, появлении или исчезновении какой-либо записи в базе данных происходит разрушение программ или БД.

Известен случай, когда программист, разрабатывавший систему автоматизации бухгалтерского учета, заложил в нее логическую бомбу, и, когда из ведомости на получение зарплаты исчезла его фамилия, специальная программа-бомба уничтожила всю систему.

Полиморфные вирусы. Как подсказывает само название, каждый раз, когда такой вирус заражает систему, он меняет обличье, дабы избежать выявления антивирусными программами. Новые изощренные полиморфные вирусы значительно труднее обнаружить и куда сложнее нейтрализовать, поскольку при заражении каждого нового файла они изменяют свои характеристики.

Вирусы многостороннего действия. Хитроумные гибриды, одновременно с файлами поражающие загрузочные секторы или главную загрузочную запись.

Организация защиты от компьютерных вирусов

Компьютерные вирусы представляют реальную угрозу безопасности вашего компьютера, и, как водится, лучший способ лечения - это профилактика заболевания.

И если уж ваш компьютер подхватил вирус, вам не удастся с ним справиться без специальных средств - антивирусных программ.

Что должна делать антивирусная программа?

• Проверять системные области на загрузочном диске при включении компьютера.

Проверять файлы на установленных в дисковод сменных носителях.

Предоставлять возможность выбора графика периодичности проверки жесткого диска.

Автоматически проверять загружаемые файлы.

Проверять исполняемые файлы перед их запуском.

Обеспечивать возможность обновления версии через Интернет,

Это интересно

Одним из первых вирусов, пришедших в СССР в 1988 г., назывался Viena-648, и, пожалуй, именно с этого времени берет отсчет отечественное антивирусное направление, начинавшееся программой Д. Лозинского Aidstest.

В России антивирусными проблемами уже много лет профессионально занимаются в основном две серьезные фирмы: «Диалог Наука» (рис. 15.7) (программы Aidstest, DoctorWEB, ADinf, комплекс Sheriff) и «Лаборатория Касперского» (Kami, программы серии AVP). Все новые вирусы в первую очередь попадают к ним. Эти фирмы имеют большой авторитет и на международной арене.