- Преподавателю

- Другое

- Методическая разработка ЭКСПЛУАТАЦИЯ ПОДСИСТЕМ БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ

Методическая разработка ЭКСПЛУАТАЦИЯ ПОДСИСТЕМ БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ

| Раздел | Другое |

| Класс | - |

| Тип | Другие методич. материалы |

| Автор | Новикова Н.В. |

| Дата | 02.11.2015 |

| Формат | doc |

| Изображения | Есть |

-47 -

М ИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ КРАСНОДАРСКОГО КРАЯ

ИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ КРАСНОДАРСКОГО КРАЯ

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ КРАСНОДАРСКОГО КРАЯ

«КРАСНОДАРСКИЙ КОЛЛЕДЖ ЭЛЕКТРОННОГО ПРИБОРОСТРОЕНИЯ»

ЭКСПЛУАТАЦИЯ ПОДСИСТЕМ БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ

Методическая разработка

по дисциплине: «Эксплуатация подсистем безопасности АС»

для специальности: 090305 Информационная безопасность АС

вид разработки: учебное пособие

Разработал преподаватель:

Новикова Н.В.

Рассмотрено и одобрено

на заседании цикловой комиссии ИНС и ИНБ

протокол № __ от________г.

Председатель ЦК ИНС и ИНБ

________________________

2014

АННОТАЦИЯ

Учебное пособие предназначено для студентов специальности 090305 «Информационная безопасность АС» в помощь при выполнении курсового проектирования по дисциплине «Эксплуатация подсистем безопасности АС».

В представленном учебном пособии собран материал по проектированию информационных систем и систем защиты в них, обеспечивающих решение следующих задач: разграничение и правление доступом, регистрация и учет пользователей системы и их действий, обеспечение целостности данных.

СОДЕРЖАНИЕ

-

Основные положения

-

Организация разработки тематики курсовой работы (проекта)

-

Требования к структуре курсовой работы (проекта)

-

Организация выполнения курсовой работы

-

Хранение курсовых работ (проектов)

-

Требования к составу и содержанию пояснительной записки

-

Требования к оформлению пояснительной записки

-

Критерии оценки курсового проекта

-

Используемая литература

Приложение 1. Титульный лист

Приложение 2. Лист задания

Приложение 3. Лист утверждения тем курсовых работ

Приложение 4. Оценочный лист

Приложение 5. Примерная тематика курсовых работ

Приложение 6. Руководящий документ «Автоматизированные системы.

Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»

Приложение 7. Пример оформления надписи на диске

Приложение 8. Пример анализа предметной области

1.ОСНОВНЫЕ ПОЛОЖЕНИЯ

1.1 Согласно Типовому положению об образовательном учреждении среднего профессионального образования (среднем специальном учебном заведении), утверждённому постановлением Правительства Российской Федерации от 14 октября 1994 г. №1168, курсовая работа (проект) по дисциплине является одним из основных видов учебных занятий и формой контроля учебной работы студентов.

1.2 Выполнение студентом курсовой работы (проекта) осуществляется на заключительном этапе изучения учебной дисциплины.

1.3 Выполнение студентом курсовой работы (проекта) по дисциплине проводится с целью:

-

систематизации и закрепления полученных теоретических знаний и практических умений по общепрофессиональным и специальным дисциплинам;

-

углубления теоретических знаний в соответствии с заданной темой;

-

формирования умений применять теоретические знания при решении поставленных вопросов;

-

формирования умений использовать справочную, нормативную и правовую документацию;

-

развития творческой инициативы, самостоятельности, ответственности и организованности;

-

подготовки к итоговой государственной аттестации.

1.4 Курсовая работа (проект) выполняется в сроки, определённые учебным планом специальности 090305 «Информационная безопасность автоматизированных систем».

2. ОРГАНИЗАЦИЯ РАЗРАБОТКИ ТЕМАТИКИ КУРСОВОЙ РАБОТЫ (ПРОЕКТА)

2.1. Тематика курсовой работы (проекта) разрабатывается преподавателем ККЭП, рассматривается и принимается цикловой комиссией специальных дисциплин ИНС и ИНБ, утверждается замдиректора по учебно-методической работе ККЭП (см. Приложение).

2.2.Темы курсовых работ (проектов) должны соответствовать рекомендуемой примерной тематике курсовых работ (проектов) в рабочей программе дисциплины.

Тема курсовой работы (проекта) может быть предложена студентом при условии обоснования им её целесообразности.

2.3.Тема курсовой работы (проекта) может быть связана с программой производственной (профессиональной) практики студента, а для студентов, обучающихся по заочной форме обучения - с их непосредственной работой.

Тематика курсового проекта имеет направленность на разработку подсистем информационной безопасности АС предприятия (организации).

2.4. Курсовая работа (проект) может стать составной частью (разделом, главой) выпускной квалификационной работы.

3. ТРЕБОВАНИЯ К СТРУКТУРЕ КУРСОВОЙ РАБОТЫ (ПРОЕКТА)

3.1.По содержанию курсовая работа может носить практический или опытно-экспериментальный характер. По объёму курсовая работа должна быть не менее 15-20 страниц печатного текста или 20-25 страниц рукописного текста.

3.2. По структуре курсовая работа практического характера состоит из:

-

введения, в котором раскрывается актуальность и значение темы, формулируются цели и задачи работы;

-

основной части, которая обычно состоит из двух разделов:

-

в первом разделе содержатся теоретические основы разрабатываемой темы;

-

вторым разделом является практическая часть, которая представлена расчётами, графиками, таблицами, схемами и т.п.;

-

заключения, в котором содержатся выводы и рекомендации относительно возможностей практического применения материалов работы;

-

списка используемой литературы;

-

приложения.

-

3.3. По структуре курсовая работа опытно-экспериментального характера состоит из:

-

введения, в котором раскрывается актуальность и значение темы, формулируются цели и задачи эксперимента;

-

основной части, которая обычно состоит из двух разделов:

- в первом разделе содержатся теоретические основы разрабатываемой темы, даны история вопроса, уровень разработанности проблемы в теории и практике;

- вторым разделом является практическая часть, в которой содержится план проведения эксперимента, характеристики методов экспериментальной работы, обоснование выбранного метода, основные этапы эксперимента, обработка и анализ результатов опытно-экспериментальной работы;

-

заключения, в котором содержатся выводы и рекомендации относительно возможностей практического применения полученных результатов;

-

списка используемой литературы;

-

приложения.

3.4. Исходными данными для выполнения курсового проекта являются документы и материалы, собранные на предприятии или в организации (при прохождении практики при очной форме обучения или на рабочем месте студента при заочной форме обучения). Перечисленные выше тематики реализуются в виде курсовых проектов, имеющих практический или опытно-экспериментальный характер.

Студент разрабатывает и оформляет курсовую работу (проект) в соответствие с требованиями ЕСПД.

4.ОРГАНИЗАЦИЯ ВЫПОЛНЕНИЯ КУРСОВОЙ РАБОТЫ (ПРОЕКТА)

4.1. Общее руководство и контроль за ходом выполнения курсовой работы (проекта) осуществляет преподаватель дисциплины

4.2. На время выполнения курсовой работы (проекта) составляется расписание консультаций, утверждаемое замдиректора по учебно-методической работе ККЭП. Консультации проводятся за счёт объёма времени, отведённого в рабочем учебном плана на консультации.

В ходе консультаций преподавателем разъясняются назначение и задачи, структура и объём, принципы разработки и оформления, примерное распределение времени на выполнение отдельных частей курсовой работы (проекта), даются ответы на вопросы студентов.

4.3. Основными функциями руководителя курсовой работы (проекта) являются:

-

консультирование по вопросам содержания и последовательности выполнения курсовой работы (проекта);

-

оказание помощи студенту в подборе необходимой литературы;

-

контроль хода выполнения курсовой работы (проекта);

-

подготовка письменного отзыва на курсовую работу (проект).

4.4. По завершению студентом курсовой работы (проекта) руководитель проверяет пояснительную записку и вместе с письменным отзывом передаёт студенту для ознакомления.

4.5. Письменный отзыв должен включать:

-

заключение о соответствии курсовой работы (проекта) заявленной теме;

-

оценку качества выполнения каждого раздела пояснительной записки курсовой работы (проекта);

-

оценку полноты разработки поставленных вопросов, теоретической и практической значимости каждого раздела пояснительной записки курсовой работы (проекта);

-

общую оценку пояснительной записки.

Приём, проверку пояснительной записки и составление письменного отзыва осуществляет руководитель курсовой работы (проекта) вне расписания учебных занятий. На выполнение этой работы отводится один час на каждую курсовую работу (проект).

4.6. Защита курсовой работы (проекта) является обязательной и проводится за счёт объёма времени, предусмотренного на изучение дисциплины. Форма защиты выбирается преподавателем.

4.7. Курсовую работу (проект) оценивают по пятибалльной системе, учитывая качество пояснительной записки и практической части. Положительная оценка по дисциплине выставляется только при условии успешной сдачи курсовой работы (проекта) на оценку не ниже «удовлетворительно».

4.8. Студентам, получившим неудовлетворительную оценку по курсовой работе (проекту), по решению преподавателя предоставляется право доработки прежней темы и определяется новый срок для её выполнения.

5. ХРАНЕНИЕ КУРСОВЫХ РАБОТ (ПРОЕКТОВ)

5.1. Выполненные студентами курсовые работы (проекты) хранятся один год в кабинете дисциплины или учебной части. По истечении указанного срока все курсовые работы (проекты), не представляющие для кабинета интереса, передаются в архив ККЭП.

5.2. Лучшие курсовые работы (проекты), представляющие учебно-методическую ценность, могут быть использованы в качестве учебных пособий в кабинетах и лабораториях ККЭП.

6. ТРЕБОВАНИЯ К СОСТАВУ И СОДЕРЖАНИЮ

ПОЯСНИТЕЛЬНОЙ ЗАПИСКИ

6.1. Типовая структура пояснительной записки курсовой работы практического или опытно-экспериментального характера:

-титульный лист (см.Приложение 1);

-задание на курсовую работу (см.Приложение 2);

-аннотация;

-содержание;

-введение;

-основные разделы, предусмотренные заданием;

-заключение;

-список используемой литературы (список источников);

-приложения.

Для пояснительной записки к курсовой работе предусматривается обозначение документа, состоящее из следующих элементов (описывается в верхнем колонтитуле, выравнивание по центру, шрифт Times New Roman, 12-14 пт :

ККЭП 090305 1234 ПЗ - 15

ККЭП

230XXX

ХХХХ

ПЗ

−

15

Сокращение наименования колледжа

Шифр специальности

Номер зачетной книжки

Индекс документа

Год защиты ВКР

Титульный лист (см.Приложение 1) является первым листом пояснительной записки и должен быть оформлен на печатном бланке ККЭП.

Задание на курсовое проектирование (см.Приложение 2) как лист утверждения оформляется на печатном бланке ККЭП и не нумеруется, предусматривается двусторонняя печать листа задания. В задании указываются:

-дисциплина «Эксплуатация подсистем безопасности автоматизированных систем»;

-отделение, группа, фамилия, имя, отчество студента;

-тема курсовой работы;

-исходные данные для разработки;

-в разделе "Пояснительная записка" перечисляются подлежащие разработке вопросы;

-дата выдачи и срок окончания курсовой работы;

-фамилия, имя, отчество преподавателя-руководителя.

Аннотацию (лист 3) размещают на отдельной пронумерованной странице с заголовком АННОТАЦИЯ и не нумеруют как раздел. В аннотации кратко излагают назначение, содержание и другие особенности курсовой работы. Аннотация носит пояснительный и рекомендательный характер.

Оглавление (лист 4) отражает состав курсового проекта (см. пункт 6.2), может быть сформировано в автоматическом режиме. Содержание разделов пояснительной записки представлено перечнем подразделов и пунктов.

Во Введении (лист 5) обосновывается и доказывается важность рассматриваемой темы для выбранной специализации: проводится аналитический обзор современных тенденций в области автоматизации обработки данных и их защиты от НСД.

Назначение и цели создания системы - указывается вид автоматизируемой деятельности (указать для управления какими процессами предназначена система), перечень объектов автоматизации, а также описываются цели создания подсистем защиты данной АС.

Анализ предметной области. Проводится анализ объекта автоматизации и выявление перечня задач, подлежащих автоматизации. При анализе предметной области необходимо собрать и обобщить материал, всесторонне характеризующий деятельность объекта автоматизации, ознакомиться с перспективами развития объекта автоматизации, обосновать необходимость применения ИС, выявить возможности автоматизации информационных процессов для повышения эффективности, надежности и снижения трудоемкости работ. В процессе анализа предметной области необходимо определить класс защищенности информации в АС с целью разработки требуемого уровня защиты информации.

В Описании постановки задачи должны содержаться следующие сведения:

-

характеристики комплекса задач, решаемых в АС, входная информация, выходная информация;

-

защита информации от НСД и определение класса защищенности в соответствии с требованиями ГТК (Государственной Технической Комиссии РФ);

-

описание подсистемы защиты информации.

Анализ методов решения - это разработка основных решений по техническому, программному и информационному обеспечению автоматизированной системы. Также должен быть проведен анализ методов решения задачи защищенности АС (ограничение и разграничение доступа, разделение привилегий на доступ к информации, криптографическое преобразование информации). При этом необходимо рассмотреть использование различных программно-аппаратных способов ЗИ. Необходимо проанализировать организационные мероприятия, необходимые для защиты от НСД и произвести обоснование выбора среды программирования для решения поставленной задачи.

Информационная модель системы - модель объекта автоматизации, описывающая его существенные параметры, связи между ними, входы и выходы объекта. Она позволяет моделировать возможные состояния объекта путём подачи на модель информации о входных величинах.

Важным этапом разработки любой информационной системы является проектирование - построение модели реальных объектов, явлений или процессов с учетом их взаимосвязей. Информационная система является овеществлением модели, и правильность ее функционирования зависит от точности и непротиворечивости модели, построенной на этапе проектирования.

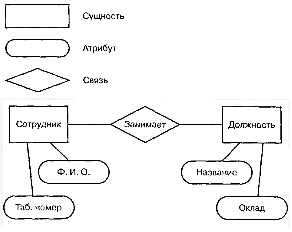

При создании моделей следует быть особенно внимательным, поскольку исправление ошибок, допущенных на этом этапе, требует самых больших затрат. Концептуальная (инфологическая) модель предметной области после словесного описания чаше всего представляется в виде графической схемы (ER-диаграммы). Целью построения инфологической модели является подробное и точное описание данных, их взаимодействия и методов их обработки. Способы хранения данных, применяемые средства СУБД, языки программирования и все, что имеет отношение к конкретной реализации программы, при построении инфологической модели не упоминается. Это дает возможность разработчику в процессе проектирования сложных систем выбирать для реализации отдельных частей задачи наиболее подходящие средства. Такой подход, не учитывающий применения конкретных программных средств или технологий, позволяет привлекать к разработке концептуальных (инфологических) моделей конечных пользователей, которые могут оперировать объектами и понятиями своей предметной области. Концептуальная модель строится отдельно для каждого пользовательского представления с последующим объединением локальных моделей в глобальную. При объединении производится анализ сущностей пользовательских представлений на предмет их идентичности и производится их объединение, аналогично поступают со связями.

Итак, проектирование базы данных осуществляется поэтапно. На первом этапе происходит концептуальное проектирование - представление структуры данных при помощи различных технологий моделирования. Самая распространенная среди них - модель «сущность-связь», или ER-моделъ (Entity-relationship), предложенная П. Ченом в 1976 году.

Рисунок 1 - ER-моделъ (Entity-relationship)

Следующий после построения ER-диаграмм шаг в процессе проектирования базы данных состоит в построении набора предварительных отношений и указании предполагаемого первичного ключа для каждого отношения. Такое моделирование называется логическим. Итогом второго этапа - логического проектирования - является построенная логическая модель данных, которая преобразуется из созданной на предыдущем шаге концептуальной модели. Логические модели данных могут быть различных типов, но наибольшее распространение получили сетевые, иерархические и реляционные модели. Выбор того или иного типа модели данных непосредственно связан с вопросом выбора системы управления базой данных по той причине, что СУБД, как правило, поддерживает только одну конкретную модель данных (курс дисциплины «Базы данных», тема «Реляционная модель данных»)

На третьем этапе происходит физическое проектирование, которое связано с выбором конкретной СУБД и проектированием структур данных с учетом особенностей хранения данных в выбранной СУБД. На этом этапе производится формирование набора таблиц (если используется реляционный тип модели данных), вырабатываются методики контроля целостности данных и методики защиты данных. Если используется реляционная СУБД, то для описания схемы БД используется язык DDL выбранной целевой СУБД. Пользовательские представления создаются в виде запросов к БД на языке SQL

По итогам этого этапа происходит оформление технического проекта.

Разработка программно-информационных компонентов системы - описание разработанных программных средств и баз данных, контрольные пример. При представлении физической реализации решения задачи необходимо описать словесно и представить графически алгоритм решения спроектированной задачи, представить и пояснить вид окон и элементов управления для всех режимов работы (ввод исходных данных, вывод результатов работы). Проектируемая информационная система должна обеспечить выполнение следующих требований:

-

разрабатываемый интерфейс должен включать в себя средства редактирования всех используемых для расчета данных и быть простым и понятным в работе не только для разработчика, но и для обычного пользователя;

-

система должна обладать максимальной гибкостью - возможность изменения любых настроек и параметров программы. И хотя данное требование в основном реализуется при реализации программы, основа этого должна быть заложена уже на этапе проектирования;

-

необходимо ввести четкое разграничение прав доступа и отслеживать любое изменение данных с возможностью выявления даты и ответственного за введенные изменения;

-

ввод данных для расчета должен быть максимально автоматизирован. Необходимо предусмотреть защиту от некорректного ввода данных во всех формах интерфейса. Если оператор не имеет представления о корректности введенных данных, то в результате возникает множество ошибок, которые приводят к неправильному результату.

В этом разделе должен быть представлен алгоритм работы системы и описаны программные модули и формы.

Инструкция по эксплуатации. Инструкция по эксплуатации указывает, какие операции, в каком порядке, с какой периодичностью следует выполнять системному администратору и пользователям системы. Однако нет необходимости подробно описывать в ней способ выполнения каждой из этих операций. Необходимо также упомянуть о требованиях техники безопасности.

Заключение. Перечисляются результаты проделанной работы, выводы по результатам разработки, дается заключение о качестве и полноте решения поставленной задачи. Высказываются соображения о направлениях развития разработки, путях дальнейшей автоматизации объекта, оценивается степень ее готовности к практическому использованию и перспективы развития.

Список используемых источников включает все информационные источники для выполнения курсового проекта (в т.ч. ГОСТы). В соответствии с ГОСТ 7.32-2001 список составляется в порядке появления ссылок в пояснительной записке.

Приложение. В приложения следует включать вспомогательный материал, необходимый для полноты изложения результатов проделанной работы в пояснительной записке, например:

-

промежуточные математические доказательства, формулы, расчеты;

-

таблицы вспомогательных цифровых данных;

-

иллюстрации вспомогательного характера;

-

тексты программ;

-

руководства пользователя.

Каждое приложение должно начинаться с нового листа (страницы) с указанием в правом верхнем углу слова «Приложение» и номера арабскими цифрами и иметь тематический заголовок.

В тексте на все приложения даются ссылки.

Например, в Приложении Техническое задание должны быть отражены следующие сведения:

-

Полное наименование системы и её условное обозначение.

-

Требования к системе (например, к численности и квалификации персонала системы и режима его работы).

-

Требования безопасности.

-

Требования по эргономике и технической эстетике.

-

Требования по эксплуатации, техническому обслуживанию, ремонту.

-

Требования по сохранности информации.

-

Требования по видам обеспечения (математическое обеспечение).

-

Информационное обеспечение.

-

Программное обеспечение.

-

Техническое обеспечение.

-

Организационное обеспечение.

6.2. Состав пояснительной записки должен соответствовать заданию. Примерный состав пояснительной записки с возможным объемом в листах приведен в таблице.

-

Наименование разделов и подразделов

Кол-во листов

1. Введение

1-2

2. Назначение и цели создания системы

1-2

3. Анализ предметной области

5-6

4. Описание постановки задачи

4.1 Характеристика комплекса задач

1-2

4.1.1 Подсистема управления доступом

1-2

4.1.2 Подсистема регистрации и учета

1-2

4.1.3 Подсистема обеспечения целостности

1-2

4.1.4.Криптографическая подсистема

1-2

4.2 Решение по прекращению работы комплекса

1

5. Анализ методов решения

5.1 Методы и средства защиты информации

2

5.2 Средства вычислительной техники защиты от НСД к информации

2

5.3 Обоснование выбора среды программирования

1

6. Информационная модель системы

6.1 Концептуальная модель

1-2

6.2 Логическая модель

2-3

6.3 Физическая модель

2-3

7. Разработка программно-информационных компонентов системы

7.1 Алгоритм программы

1

7.2 Разработка пользовательского интерфейса

1

7.3 Описание программных модулей и форм

10-15

7.4 Тестирование подсистем АИС

7.4.1 Тестирование подсистемы управления доступом

1

7.4.2 Тестирование подсистемы регистрации и учета

1

8. Инструкция по эксплуатации

8.1 Инструкция для администратора

1-2

8.2 Инструкция для пользователей

8.2.1 Техника безопасности

1

8.2.2 Требования безопасности во время работы

1

8.2.2 Требования безопасности во время работы

1

8.2.3 Требования безопасности в аварийных ситуациях

1

8.2.4 Требования к безопасности после окончания работы

1

9. Заключение

1

Список используемой литературы

1

Приложение 1.Техническое задание

3-4

7. ТРЕБОВАНИЯ К ОФОРМЛЕНИЮ ПОЯСНИТЕЛЬНОЙ ЗАПИСКИ КУРСОВОЙ РАБОТЫ (ПРОЕКТА)

Пояснительная записка выполняется на листах формата А4 согласно требованиям следующих документов:

-

Единая система программной документации (сборник «Единая система программной документации». ИПК Издательство стандартов,2001)

-

ГОСТ 19.003 - 80 Единая система программной документации. Схемы алгоритмов и программ. Обозначения условные графические.

-

ГОСТ 19.105 - 78 Единая система программной документации. Общие требования к программным документам.

-

ГОСТ 19.106 - 78 Единая система программной документации. Требования к программным документам, выполненным печатным образом.

-

ГОСТ 19.201 - 78 Единая система программной документации. Техническое задание. Требования к содержанию и оформлению.

-

ГОСТ 19.401 - 78 Единая система программной документации. Текст программы. Требования к содержанию и оформлению.

-

ГОСТ 19.402 - 78 Единая система программной документации. Описание программы.

-

ГОСТ 19.404 - 79 Единая система программной документации. Пояснительная записка. Требования к содержанию и оформлению.

-

ГОСТ 19.503 - 79 Единая система программной документации. Руководство системного программиста. Требования к содержанию и оформлению.

-

ГОСТ 19.504 - 79 Единая система программной документации. Руководство программиста. Требования к содержанию и оформлению.

-

ГОСТ 19.505 - 79 Единая система программной документации. Руководство оператора. Требования к содержанию и оформлению.

-

ГОСТ 19.508 - 79 Единая система программной документации. Руководство по техническому обслуживанию. Требования к содержанию и оформлению.

-

Государственные стандарты. Информационная технология. Автоматизированные системы. Основные положения. - М.: Издательство стандартов, 2002

-

Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г. (см. Приложение 6). Ссылка на интернет-источники:

fstec.ru/component/content/article/114-tekhnicheskaya-zashchita-informatsii/dokumenty/spetsialnye-normativnye-dokumenty/384-rukovodyashchij-dokument-reshenie-predsedatelya-gostekhkomissii-rossii-ot-30-marta-1992-g

Текст работы излагается на компьютере на стандартных листах формата А4 (210 x 297 мм) без рамки. По всем четырем сторонам листа оставляются поля: с левой - 30 мм, с правой - 10 мм, сверху - 20 мм, снизу - 20 мм. Абзац - 1,25 см.

Односторонняя печать текста на компьютере, межстрочный интервал - 1,5, шрифт Times New Roman (размер основного текста - 14 пт, размер шрифта сносок, таблиц, приложений - 12 пт).

Выравнивание текста - по ширине, без отступов.

Автоматическая расстановка переносов.

Каждая структурная часть КР оформляется с новой страницы. Наименования структурных частей в тексте КР (ОГЛАВЛЕНИЕ, ВВЕДЕНИЕ, …, ЗАКЛЮЧЕНИЕ и т.д.) печатаются прописными (заглавными) жирными буквами по центру строки, без подчеркивания. Точка в конце наименования не ставится.

Расстояние между заголовком и текстом составляет 2 интервала, а между заголовками раздела и подраздела - 1 интервал.

Перенос слов в заголовках и подпунктов не допускается.

Точку в конце заголовка не ставят.

В работе обязательно указывается название глав и вопросов, которое должно точно соответствовать содержанию работы. Главы должны иметь порядковую нумерацию в пределах всей работы и обозначаться арабскими цифрами с точкой.

Номер вопроса состоит из номера главы и порядкового номера вопроса, например: «1.1», «1.2», «2.1» и т.п.

Каждая глава начинается с новой страницы, а начало каждого вопроса пишется на той же странице, что и предыдущий вопрос, при условии, что на этой странице размещается после заголовка не менее 3-х строк текста.

Нумерация страниц работы должна быть сквозной, в нижней или верхней части листа, по центру арабскими цифрами.

Титульный лист, задание, аннотацию и оглавление включаются в общую нумерацию страниц, но номер страницы на титульном листе и на листе заданияне проставляется. Нумерация начинается с АННОТАЦИИ (т.е. со страницы 3).

В курсовом проекте используются, как правило, ссылки в квадратных скобках, арабской цифрой, которые содержат указание на порядковый номер источника в перечне использованных источников и номер страницы, например: 23, с.50, 23, с.50-53.

Ссылки на иллюстрации, таблицы, формулы, уравнения, приложения следует указывать их порядковым номером, например: «...в подпунктах 2.2.», «... на рисунке 8», «в приложении 9» и т.п.

К иллюстративному материалу относятся: диаграммы, графики, схемы, фото и т.п., которые называются рисунками.

На рисунки, расположенные в основной части курсового проекта, делается обязательная ссылка:

- в круглых скобках, например: Графическое изображение классов для моделирования бизнес-систем (Рисунок 1);

- в виде оборота, например: Как видно из рисунка 2, общий размер проекта составляет 229 Мб;

- в приложении (например: Схема деятельности компании в нотации Гэйна-Сарсона представлена на рисунке в Приложении 1).

Нумерация рисунков может быть сквозной в пределах всей текстовой части курсового проекта (например: Рисунок 1, Рисунок 2 и т.д.).

Рисунок имеет подрисуночный текст - название, раскрывающее его содержание (например: Рисунок 1 - Модель сущностей и связей). Не рекомендуется выделение надписи жирным шрифтом или курсивом.

Пример:

Тематический заголовок

РИСУНОК

Рисунок 1

Цифровой материал, результаты расчетов и анализа, как правило, оформляются в виде таблиц, включаемых как в основную часть курсового проекта (выравнивание по центру), так и в приложения. На каждую таблицу в тексте должна быть сделана ссылка (например: Данные таблицы 2 показывают…, Результаты расчетов представлены в таблице 3…).

Над таблицей слева помещается надпись «Таблица…» с указанием ее номера (знак № и точка не ставятся), после знака пишется тематический заголовок с прописной (заглавной) буквы, без подчеркивания. Точка в конце заголовка не ставится.

Пример:

Таблица 1 - Показатели

…

(разрыв страниц)

…

Продолжение таблица 1

Ссылки на таблицу делают по типу: «табл.12»

Нумерация таблиц должна быть сквозной в пределах всей текстовой части курсового проекта (например: Таблица 1, Таблица 2 и т.д.).

Не предусматривается графа «№ п/п».

В случае переноса таблицы на другой лист заголовок таблицы не дублируется, а в левом верхнем углу указывается: «Продолжение таблицы…», строка с нумерацией граф дублируется при ее наличии.

При большом количестве таблиц часть из них следует оформлять в виде приложений.

Формулы размещаются отдельными строками и нумеруются сквозной нумерацией.

Номер проставляется арабскими цифрами с правой стороны листа на уровне формулы в круглых скобках.

После формулы ставится запятая и с новой строки после слова «где» идет расшифровка каждого обозначения, например:

(мс)=a+b* , (1)

, (1)

где a и b - числовые коэффициенты a=50, b=150;

S - размер цели;

D - дистанция между курсором и целью.

Формулы, следующие одна за другой и не разделенные текстом, отделяются запятой.

Размеры прописных букв и цифр формул - 6-8 мм, строчных 3-4 мм, индексы и показатели в 1,5-2 раза меньше буквенных обозначений.

Формулы следует выделять из текста в отдельную строку. Выше и ниже каждой формулы оставляется свободной одна строка.

Список использованных источников имеет единую сквозную нумерацию, охватывающую все подразделы.

При его оформлении рекомендуется следующая последовательность расположения материала:

-

Официально-документальные материалы: Президента РФ, Правительства РФ, Государственной Думы РФ:

а) федеральные законы РФ;

б) указы Президента РФ;

в) постановления Правительства РФ.

2. Труды, речи, выступления Президента РФ, Правительства РФ, материалы конференций, съездов.

3. Технико-экономические нормативы, ГОСТ, сборники документов, материалов министерств и ведомств.

4. Монографии, диссертации, рефераты, доклады, книги, статьи из книг приводятся в алфавитном порядке авторов. Если авторов нет, то в алфавитном порядке заглавий.

5. Статьи из журналов, газет, периодических изданий располагаются в алфавитном порядке с указанием года издания журнала (газеты), номер, страницы.

6. Библиографические указатели, использованные в процессе работы.

Перечень используемых источников оформляется в соответствии с системой стандартов по информации, библиотечному и издательскому делу. Перечень должен включать около 10 наименований источников, которые могут быть литературой, журналами, ссылками на сайты.

-

При перечислении используемой литературы отражаются следующие сведения:

Фамилия И.О. Название. -Город: Издательство, год выпуска. -количество страниц, с иллюстрациями или без иллюстраций

Пример:

Максимов Н.В. Компьютерные сети: Учебное пособие. -М.: Форум: Инфра-М, 2010.- 336 с. С ил.

-

При перечислении используемых журналов отражаются следующие сведения:

Фамилия И.О. Название статьи/ Фамилия И.О.// название журнала (номер выпуска месяц год). -Город, год выпуска. - страницы, на которых размещена статья

Пример:

Ревин Т.В. FineReader 12 -переход количества в качество/ Ревин Т.В.// Мир ПК (выпуск № 5 май 2014 г.). -Москва, 2014. -С.68-71

-

При перечислении используемых сайтов отражаются следующие сведения:

Фамилия И.О. Название сайта[Электронный ресурс]/ Фамилия И.О. - название web-страницы: web-адрес

Пример:

Ровенский Е.В. Htmlbook [Электронный ресурс] /Ровенский Е.В. -HTML5: http://htmlbook.ru/html5

8. КРИТЕРИИ ОЦЕНКИ КУРСОВОГО ПРОЕКТА

Оценка «отлично» выставляется если:

-

Показана актуальность исследования.

-

Обоснованы и четко сформулированы: цель, задачи, объект и предмет курсовой работы.

-

Достаточно полно раскрыта теоретическая и практическая значимость работы, выполненной автором.

-

Сделаны четкие и убедительные выводы по результатам исследования.

-

Список используемых источников в достаточной степени отражает информацию, имеющуюся в курсовой работе. В тексте имеются ссылки на литературные источники.

-

Имеется необходимый иллюстративный материал.

Оценка «хорошо» выставляется если:

-

Показана актуальность исследования.

-

Обоснованы и четко сформулированы: цель, задачи, объект и предмет курсовой работы.

-

Достаточно полно раскрыта теоретическая и практическая значимость работы, выполненной автором.

-

Сделаны четкие и убедительные выводы по результатам исследования.

-

Список использованных источников не полностью отражает информацию, имеющуюся в курсовой работе

-

Содержание и результаты исследования доложены недостаточно четко.

Оценка «удовлетворительно» выставляется, если к курсовой работе имеются замечания по содержанию, по глубине проведенного исследования, работа написана неубедительно.

Оценка «неудовлетворительно» выставляется, если курсовая работа имеет много замечаний от рецензента, работа написана непоследовательно, нелогично.

9. ИСПОЛЬЗУЕМАЯ ЛИТЕРАТУРА

-

Гагарина Л.Г. , Киселёв Д.В., Федотова Е.Л. Разработка и эксплуатация автоматизированных информационных систем: учеб. Пособие / Под ред. проф. Л.Г.Гагариной. - М.: ИД «Форум»: ИНФРА-М, 2009. - 384с.

-

Фуфаев Д.Э. Разработка и эксплуатация автоматизированных информационных систем: учебник для студ. сред. проф. Образования / Д.Э.Фуфаев, Э.В.Фуфаев. - М. : Издательский центр «Академия», 2010. - 304с.

-

Агальцов В.П. Базы данных. - М.: Мир, 2005. - 394с.

-

Смирнова Г.Н. и др. Проектирование экономических информационных систем: Учебник/Г.Н.Смирнова, А.А. Сорокин, Ю.Ф. Тельнов; под ред. Ю.Ф. Тельнова. - М.: Финансы и статистика, 2003. - 512с.

-

Гришин В.Н., Панфилова Е.Е. Информационные технологии в профессиональной деятельности: Учебник. - М.: ФОРУМ: ИНФРА-М, 2005. - 416с.

-

Омельченко Л.Н., Шевякова Д.А. Самоучитель Visual FoxPro 9.0. - СПб.: БХВ - Петербург, 2005. -608 с.

-

Коннолли Т., Бегг К., Страчан А. Базы данных: проектирование, реализация и сопровождение. Теория и практика: Пер. с англ. - М. : Издательский дом «Вильямс», 2001. - 539с.

-

Автоматизированные информационные технологии в экономике: Учебник/ Под ред. проф. Г.А. Титоренко. - М.: ЮНИТИ, 2003. - 399с.

-

Государственные стандарты. Информационная технология. Автоматизированные системы. Основные положения. - М.: Издательство стандартов, 2005. - 286с.

-

Единая система программной документации. - М.: Издательство стандартов, 2005. - 126с.

Приложение 1 (страница 1 в курсовом проекте, не нумеруется)

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ

КРАСНОДАРСКОГО КРАЯ

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ КРАСНОДАРСКОГО КРАЯ

«КРАСНОДАРСКИЙ КОЛЛЕДЖ ЭЛЕКТРОННОГО ПРИБОРОСТРОЕНИЯ»

КУРСОВОЙ ПРОЕКТ

По дисциплине «Эксплуатация подсистем безопасности автоматизированных систем»

на тему Подсистема защиты АС «………………»

Учащийся______________________________________________________

ф (подпись) (фамилия)

Группа _________________________________________________________

Преподаватель_________________________________________________

(подпись) (фамилия)

Проект защищен

с оценкой_______________________________________________________

(дата)

201_ г.

Подп. и дата

Инв. №

Приложение 2 (страница 2 в курсовом проекте, не нумеруется, двусторонняя печать)

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ КРАСНОДАРСКОГО КРАЯ

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ КРАСНОДАРСКОГО КРАЯ

«КРАСНОДАРСКИЙ КОЛЛЕДЖ ЭЛЕКТРОННОГО ПРИБОРОСТРОЕНИЯ»

Рассмотрено и одобрено

цикловой комиссией ИНС и ИНБ

«___»___________201_г.

Председатель_________

(подпись)

ЗАДАНИЕ

На курсовое проектирование по дисциплине «Эксплуатация подсистем безопасности автоматизированных систем»

Студенту специальности 090305 «Информационная безопасность автоматизированных систем» «3» курса группы_492-Д9-3ИНБ

Иванову Ивану Ивановичу____________________________________________________________

(фамилия, имя, отчество)

Тема задания Подсистема защиты АС «………………………»

Исходные данные Должностные инструкции, техническое задание, данные АС «…..»

Курсовой проект на указанную тему выполняется студентами колледжа в следующем объеме:

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

1 .Введение______________________________________________________________

2. Назначение и цели создания системы_____________________________________

3. Анализ предметной области____________________________________________

4. Описание постановки задачи____________________________________________

5. Анализ методов решения________________________________________________

6. Информационная модель системы________________________________________

7. Разработка программно-информационных компонентов системы____________

8. Инструкция по эксплуатации____________________________________________

9. Заключение___________________________________________________________

Список используемых источников__________________________________________

Приложение 1.Техническое задание_________________________________________

ПРАКТИЧЕСКАЯ ЧАСТЬ ПРОЕКТА

Лист1__Программно-информационный компонент___________________________

Лист2_____________________________________________________________________________

Лист3_____________________________________________________________________________

Лист4_____________________________________________________________________________

Примечание: пояснительная записка должна быть написана четким почерком, черными чернилами (пастой, тушью) на одной стороне листа, по ГОСТ 2.106-79, ГОСТ 2

Дата выдачи_______________________

Срок сдачи________________________

Руководитель проекта______________________ (Новикова Н.В.)

(подпись) (фамилия)

Приложение 3

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ КРАСНОДАРСКОГО КРАЯ

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ КРАСНОДАРСКОГО КРАЯ

«КРАСНОДАРСКИЙ КОЛЛЕДЖ ЭЛЕКТРОННОГО ПРИБОРОСТРОЕНИЯ»

СОГЛАСОВАНО:

Заместитель директора по УМР

_____________

«___» __________20__г.

Тематика курсовых работ студентов 3 курса специальности 090305 «Информационная безопасность автоматизированных систем» по дисциплине:

«Эксплуатация подсистем безопасности автоматизированных систем»

№ п-п

фамилия, имя, отчество

Темы курсовых проектов

1

Иванов И.И.

Подсистема защиты автоматизированной системы «……….»

2

3

4

Преподаватель дисциплины ________________Новикова Н.В.

Председатель ПЦК ИНС и ИНБ _____________

Приложение 4

ОЦЕНОЧНЫЙ ЛИСТ

на выполненный курсовой проект по дисциплине «Эксплуатация подсистем безопасности автоматизированных систем»

Группа_________________

Студент:___________________ Преподаватель Новикова Н.В.

1.Соответствие курсовой работы заявленной теме: Подсистема защиты АС «____________»

2.Оценка качества выполнения пояснительной записки:

Разделы

Соответствие

содержанию

Полнота

раскрытия

Оформление

Рейтинг

Баллы

0-4

0-8

0-3

Титульный лист

Аннотация

Содержание

0.2

Введение

0.3

Описание предметной области

0.7

Назначение и цели создания

1.0

Описание постановки задачи

1.5

Анализ методов решения

1.0

Разработка информационного компонента

1.0

Разработка программно-информационного компонента

1.0

Организационный компонент

1.0

Заключение

Источники

Приложение

0.3

Баллы всего:

Баллы

Оценка

110-120

«5»

91-109

«4»

72-90

«3»

Менее 72

«2»

3.Оценка качества выполнения программно-информационного компонента:

Полнота функций

5

Интерфейс (вв/выв, управления, справочный)

15

Возможность совершенствования, сопровождение

5

Баллы всего

Баллы

Оценка

21-25

«5»

17-21

«4»

15-17

«3»

Менее 15

«2»

4.Качество оформления:

5.Защита проекта:

-Доклад

-Ответы на вопросы

Общая оценка за проект:

Приложение 5

Примерная тематика курсовых работ:

1.Подсистема защиты АС «Отдел кадров»

2.Подсистема защиты АС «Магазин цифровых товаров»

3.Подсистема защиты АС «Медицинский центр»

4.Подсистема защиты АС «Комплекс Бар»

5.Подсистема защиты АС «Багетная Мастерская»

6.Подсистема защиты АС «Регистратура Краевой больницы»

7.Подсистема защиты АС «Салон сотовой связи»

8.Подсистема защиты АС «Автосалон»

9. Подсистема защиты АС «Выставочный центр»

10.Подсистема защиты АС «Магазин электроники»

11.Подсистема защиты АС «Парфюмерия»

12.Подсистема защиты АС «Магазин бытовой техники»

13.Подсистема защиты АС «Media Market»

14.Подсистема защиты АС «Магазин запчастей»

15.Подсистема защиты АС «Магазин музыкальных инструментов»

16.Подсистема защиты АС «Зоопарк»

17.Подсистема защиты АС «Автовокзал»

18.Подсистема защиты АС «Бытовые услуги»

19.Подсистема защиты АС «Молочная продукция»

20.Подсистема защиты АС «Комплектующие мототехники»

21.Подсистема защиты АС «Абитуриенты»

22.Подсистема защиты АС «Телефонный справочник»

23.Подсистема защиты АС «Пожарная охрана»

24.Подсистема защиты АС «Библиотека»

25.Подсистема защиты АС «Магазин-склад моющих средств»

26.Подсистема защиты АС «Аудиотехника»

27.Подсистема защиты АС «Спорттовары»

28.Подсистема защиты АС «Автосервис»

29.Подсистема защиты АС «Видео прокат»

30.Подсистема защиты АС «Магазин компьютерной техники»

31.Подсистема защиты АС «Компьютерный сервис»

Приложение 6

Руководящий документ

Автоматизированные системы.

Защита от несанкционированного доступа к информации

Классификация автоматизированных систем и требования по защите информации

Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

Настоящий руководящий документ устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации, и требования по защите информации в АС различных классов.

Руководящий документ разработан в дополнение ГОСТ 34.003-90, ГОСТ 34.601-90, РД 50-680-88, РД 50-34.680-90 и других документов.

Документ может использоваться как нормативно-методический материал для заказчиков и разработчиков АС при формулировании и реализации требований по защите.

Принятые сокращения

АС - автоматизированные системы

НСД - несанкционированный доступ

РД - руководящий документ

СЗИ - система защиты информации

СЗИ НСД - система защиты информации от несанкционированного доступа

Далее текст документа см. по ссылке

fstec.ru/component/content/article/114-tekhnicheskaya-zashchita-informatsii/dokumenty/spetsialnye-normativnye-dokumenty/384-rukovodyashchij-dokument-reshenie-predsedatelya-gostekhkomissii-rossii-ot-30-marta-1992-g

(файл Руководящий документ.pdf)

Приложение 7

ПРИМЕРЫ ОФОРМЛЕНИЯ НАДПИСИ ДИСКЕ

Курсовая работа

Подсистема защиты АС «___________»

090305 - Информационная безопасность АС

гр. 499-кД9-3ИНБ

Студент Сидоров С.С.

2015 г.

Приложение 8

ПРИМЕР АНАЛИЗА ПРЕДМЕТНОЙ ОБЛАСТИ (раздел 3)

Предпосылкой для исследования данной предметной области стала потребность организации в инструменте для сбора сведений о ………….… и их хранения. Такие большие объемы информации обрабатывать вручную неэффективно. Бизнес целью является решение вышеописанной проблемы и создание такого программного обеспечения, которое сможет удовлетворить все потребности по передаче и хранению данных, тем самым достичь максимальной полезности для организации, что должно привести к снижению финансовых и временных затрат.

Все субъекты и объекты системы должны быть идентифицированы в системе. Права доступа субъекта к объекту системы определяются на основании некоторого правила (свойство избирательности доступа). Модель системы строится на основе матрицы доступа (МД), представляющей собой прямоугольную матрицу, в которой объекту системы соответствует столбец, а субъекту строка. На пересечении столбца и строки матрицы указывается тип разрешенного доступа субъекта к объекту. Обычно выделяют такие типы доступа субъекта к объекту, как "доступ на чтение", "доступ на запись", "доступ на исполнение" и др.

Множество объектов и типов доступа к ним субъекта может изменяться в соответствии с некоторыми правилами, существующими в данной системе. Определение и изменение этих правил также является задачей МД.

Начальное состояние системы определяется матрицей доступа, все действия регламентированы и зафиксированы в данной матрице.

R - чтение из объекта; W - запись в объект; CR - создание объекта; D - удаление объекта;

"+" - определяет права доступа для данного субъекта;

"-" - не определяет права доступа для данного субъекта.

Состояние системы считается безопасным, если в субъектам разрешены только определённые типы доступа к объектам (в том числе отсутствие доступа)

Объектами защиты на предприятии являются:

О1- Технические средства приема, передачи и обработки информации;

О2-Коммерческая тайна

O3-Персональные данные клиентов;

O4-Персональные данные работников;

О5-Документированная информация;

О6-Личные дела работников, клиентов;

О7-Электронные базы данных работников и клиентов;

О8-Бумажные носители и электронные варианты приказов, постановлений планов, договоров, отчетов, составляющих коммерческую тайну;

О9-Средства защиты информации (Антивирусные программы, система сигнализации, система противопожарной охраны и др.);

О10-Личные дела бывших клиентов.

Субъектами доступа к ресурсам предприятия являются:

S1-Директор;

S2-Главный бухгалтер;

S3-Администратор

Таблица 1 - Матрица доступа

О1

О2

О3

О4

О5

О6

О7

О8

О9

О10

S1

R

R,W

R

R,W,CR,D+

R,W

R,W,CR,D+

R,W,CR,D

R,W

R,CR,W

R

S2

R,W

R

-

R

R+

R

-

R

R

-

S3

R

R

R,W

-

-

R

R,W,CR,D

R

R

R,W

Необходимо класифицировать информацию в системе:

Таблица 1 - Классификация информации

Должность

Документы

Конфиденциальность

Законодательные документы

Администратор

Служебная информация по системе

Служебная тайна

Ст.139 ГК РФ, ст.183 УК РФ

Директор

…….

…………………..

………………..

Главный бухгалтер

……………..

……………………

………………….

Угрозами информационной безопасности данной автоматизированной системы являются разглашение, несанкционированная модификация, подмена или уничтожение конфиденциальной информации. Поэтому в первую очередь необходимо разграничить доступ к информации путем идентификации и аутентификации пользователей в системе, а также вести журнал входа/выхода из системы и журнала событий, чтобы фиксировать конечный пункт конфиденциальной информации и иметь сведения о пользователях, работающих с ней.

Потенциальные нарушители делятся на:

-

Внешних нарушителей, не имеющих санкционированных возможностей по доступу в контролируемую зону подразделения Организации;

-

Внутренних нарушителей, имеющих санкционированные возможности по постоянному или разовому доступу в контролируемую зону подразделения.

В таблице 3 представлены возможные классы нарушителей.

Таблица 2 - Классы нарушителей

Класс

Характеристика

1 класс

Определяет самый низкий уровень возможности ведения диалога пользователя с АС - запуск задачи из фиксированного набора, реализация заранее предусмотренных функций по обработке информации.

2 класс

Определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

3 класс

Определяется возможностью управления функционирования АС, то есть воздействие на базовое ПО системы и на состав и конфигурацию ее оборудования.

4 класс

Определяется всем объемом возможных лиц осуществляющих проектирование, реализацию и ремонт технических средств АС вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

Модель нарушителя представлена в таблице 4.

Таблица 3 - Модель нарушителя

Пользователь

Класс

Администратор

4 класс

Директор

………

Главный бухгалтер

………

Предполагается, что исключена возможность сговора между нарушителями любых типов.

Деление АС на соответствующие классы по условиям их функционирования с точки зрения защиты информации необходимо провести в целях разработки требуемого уровня её защиты.

При выборе класса защищенности АС необходимо учитывать конфиденциальность информации, полномочия пользователей в системе.

Защита информации от НСД является составной частью общей проблемы обеспечения безопасности информации. Мероприятия по защите информации от НСД должны осуществляться взаимосвязано с мероприятиями по специальной защите основных и вспомогательных средств вычислительной техники, средств и систем связи от технических средств разведки и промышленного шпионажа.

В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих четырех подсистем: управления доступом, регистрации и учета, криптографической, обеспечения целостности.

Рассмотрим формализованные требования к защите компьютерной информации АС.

Существует 3 группы АС с включающими в себя требованиями по защите этих систем. Но, учитывая структуру предприятия, мы будем рассматривать первую группу АС (в соответствии с используемой в классификацией), как включающую в себя наиболее распространенные многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности. Причем не все пользователи имеют право доступа ко всей информации АС.

Требования к АС первой группы. Обозначения: " - " - нет требований к данному классу; " + " - есть требования к данному классу.

Таблица 5 - Требования к АС

Подсистемы и требования

Классы

1Д

1Г

1В

1Б

1А

1. Подсистема управления доступом

1.1. Идентификация, проверка подлинности и контроль доступа субъектов:

в систему

+

+

+

+

+

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ

-

-

+

-

+

к программам

-

+

+

+

+

к томам, каталогам, файлам, записям, полям записей

-

+

+

+

+

1.2. Управление потоками информации

-

-

+

+

+

2. Подсистема регистрации и учета

2.1. Регистрация и учет:

входа (выхода) субъектов доступа в (из) систему (узел сети)

+

+

+

+

+

выдачи печатных (графических) выходных документов

-

+

+

+

+

запуска (завершения) программ и процессов (заданий, задач)

-

+

+

+

+

доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи

-

+

+

+

+

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей

-

+

+

+

+

изменения полномочий субъектов доступа

-

-

+

+

+

создаваемых защищаемых объектов доступа

-

-

+

+

+

2.2. Учет носителей информации

+

+

+

+

+

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей

-

+

+

+

+

2.4. Сигнализация попыток нарушения защиты

-

-

+

+

+

3. Криптографическая подсистема

3.1. Шифрование конфиденциальной информации

+

-

-

+

+

3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах

-

-

-

-

+

3.3. Использование аттестованных (сертифицированных) криптографических средств

-

-

-

+

+

4. Подсистема обеспечения целостности

4.1. Обеспечение целостности программных средств и обрабатываемой информации

+

+

+

+

+

4.2. Физическая охрана средств вычислительной техники и носителей информации

+

+

+

+

+

4.3. Наличие администратора (службы) защиты информации в АС

-

-

+

+

+

4.4. Периодическое тестирование СЗИ НСД

+

+

+

+

+

4.5. Наличие средств восстановления СЗИ НСД

+

+

+

+

+

Учитывая структуру нашей организации, имеет смысл остановиться лишь на одном классе - 1Г, так как 1Г это класс, задающий необходимые требования для обработки персональной информации, хранящейся в клиентской базе. В данном случае этот класс является наиболее подходящим для специфики нашего предприятия.

Перечислим требования к классу защищенности 1Г.

Подсистема управления доступом:

должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов;

должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам;

должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

Подсистема регистрации и учета:

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС. В параметрах регистрации указываются:

дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

результат попытки входа: успешная или неуспешная - несанкционированная;

идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

код или пароль, предъявленный при неуспешной попытке;

должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию. В параметрах регистрации указываются:

дата и время выдачи (обращения к подсистеме вывода);

спецификация устройства выдачи [логическое имя (номер) внешнего устройства];

краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа;

идентификатор субъекта доступа, запросившего документ;

должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации указываются:

дата и время запуска;

имя (идентификатор) программы (процесса, задания);

идентификатор субъекта доступа, запросившего программу (процесс, задание);

результат запуска (успешный, неуспешный - несанкционированный);

должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации указываются:

дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная - несанкционированная;

идентификатор субъекта доступа;

спецификация защищаемого файла;

должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей. В параметрах регистрации указываются:

дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная - несанкционированная;

идентификатор субъекта доступа;

спецификация защищаемого объекта [логическое имя (номер)];

должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку);

учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема);

должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов).

Подсистема обеспечения целостности:

должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды. При этом:

целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ;

целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации;

должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД;

должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

Приложение 9

ПРИМЕР ОПИСАНИЯ ПОСТАНОВКИ ЗАДАЧИ (раздел 4)

(без привязки к конкретной предметной области)

Система защиты информации АС «________________» разработана для организации _____________. Данная АС позволила автоматизировать работу сотрудников организации.

АС «_______________________» реализует выполнение следующих функций:

-

Введение информации. Задачами данной функции являются: ввод, просмотр и редактирование информации о __________________.

-

Поиск информации по запросам. Система позволяет вести поиск информации по ______________________.

-

Создание отчетов для формирования и заполнения отчетных форм, документации.

-

Удаление информации из баз данных.

-

Обеспечение безопасных условий работы с данными.

-

Управление БД. Задачи данной функции: ввод, просмотр и редактирование информации о сотрудниках и научных работах.

Основной задачей подсистемы ЗИ является защита от НСД. После запуска приложения АС «__________________» производится аутентификация пользователя, регистрация события в журнале регистрации, проверка целостности таблиц. Далее генерируется форма главного меню в соответствии с матрицей разграничения полномочий. Все выполняемые действия пользователя в системе регистрируются. После выхода пользователя из системы происходит регистрация события выхода, выход из приложения.

Разработка подсистемы ЗИ для АС «________________________» должна осществляться в соответствии с требованиями Государственной Технической Комиссии РФ (ГТК) по ЗИ от НСД.

Защита информации от НСД является основной частью общей проблемы обеспечения безопасности информации. Для обеспечения защиты информации необходимо реализовать программный комплекс, условно состоящий из следующих подсистем:

- управление доступом;

- регистрация и учет;

- контроль целостности;

- криптографическая защита;

АС «__________________» является многопользовательской, предполагается наличие администратора безопасности. В АС хранится информация различного уровня конфиденциальности, в соответствии с должностными инструкциями каждый пользователь имеет различные права по работе с информацией.

Реализуются следющие подсистемы защиты:

1. Подсистема управления доступом:

-

должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (имя) и паролю условно-постоянного действия. Процедуру идентификации проходят все пользователи (используется таблица кодов паролей, ответственный за достоверность администратор (Таблица 4));

Таблица 4 - ТКП

ФИО

Логин

Пароль

Должность

Сидоров И.И.

admin

Сгенерирован

администратор

Петров П.П

Сгенерирован

Иванов И.И

Сгенерирован

Заполнение таблицы происходит следующим образом: фамилия имя и отчество заполняется согласно паспортным данным пользователя системы, логин - сокращение то должности пользователя. Должен осуществляться контроль доступа субъектов к защищаемым ресурсам. В соответствии с матрицей доступа пользователь получает права на использование ресурсов системы (ответственный за достоверность - администратор). Должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на него информации.

2. Подсистема регистрации и учета:

-

должна осуществляться регистрация входа/выхода в систему/из системы (журнал регистрации пользователей, администратор). В параметрах регистрации указываются (таблица 6).

Таблица 5 - Журнал регистрации

Логин

Пароль

Вр_вх

Вр_вых

Признак

admin

05/14/14 14:24

05/14/14 14:26

успешный

05/14/14 08:14

05/14/14 14:54

успешный

05/16/14 18:01

-/-/- -:-

Не выполнен

Данные для входа в систему вводятся на форме регистрации (логин и соответствующий пароль). В журнал входа/выхода заносится логин и пароль субъекта, предъявленный при попытке доступа, а также:

-

дата и время входа (выхода) субъекта доступа в систему (из системы);

-

результат попытки входа: успешная и неуспешная, при трижды неправильно введенных данных регистрации происходит блокировка учетной записи и выход из системы.

-

должна осуществляться регистрация запуска программ и процессов предназначенных для обработки защищаемых файлов (журнал регистрации событий, администратор).

-

должна осуществляться регистрация изменений полномочий субъектов доступа (журнал регистрации событий, администратор (таблица 6));

Таблица 6 - Журнал регистрации событий

Логин

Время и дата

Событие

Исход

admin

Сист.время

Удаление пользователя

Пользователь удалён

admin

Сист.время

Добавление пользователя

Пользователь добавлен

Криптографическая подсистема:

3. Подсистема обеспечения целостности.

- должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды, при этом: целостность СЗИ от НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ, целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ при обработке и хранении защищаемой информации.

Таблица 4 - Таблица целостности

Наим_таблицы

Контрол_сумма

Эталон_сумма

ТКП

1206415

1206415

ТРП

649455

649455

Журнал вх/вых

6442482

6442482

При выходе пользователей из системы считается эталонная сумма, которая заносится в таблицу целостности.

При входе в систему считается контрольная сумма, которая сверяется с эталонной, и если контрольная не совпадает с эталонной, то выводится сообщение «Нарушена целостность таблицы».

4. Криптографическая подсистема: должно осуществляться шифрование конфиденциальной информации (например, паролей в ТКП).

Решение по прекращению работы комплекса принимается в случае:

-

прекращения ведения наблюдения за подразделением по причине его ликвидации;

-

полное прекращение функционирование АС при ликвидации предприятия.

Данная АС является многопользовательской локальной системой, то есть не входит в состав других АИС. Ответственность за работоспособность системы несут администратор, __________. Обязанности вышеперечисленных лиц указаны в должностных инструкциях.