- Преподавателю

- Другое

- Учебное пособие Криптографическая защита информации

Учебное пособие Криптографическая защита информации

| Раздел | Другое |

| Класс | - |

| Тип | Другие методич. материалы |

| Автор | Богомолов С.А. |

| Дата | 30.11.2015 |

| Формат | docx |

| Изображения | Есть |

ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ ГОРОДА МОСКВЫ

ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ ГОРОДА МОСКВЫ

Государственное бюджетное профессиональное образовательное учреждение

Колледж декоративно - прикладного искусства

имени Карла Фаберже

БОГОМОЛОВ С.А.

Криптографическая защита информации

БИБЛИОТЕЧКА СТУДЕНТА

От простого к сложному

ПЕРСОНАЛЬНЫЙ КОМПЬЮТЕР

Москва

2015

Одобрено на заседании ПЦК № 3

информационно-технологических дисциплин

и компьютерного дизайна

протокол № 7 от 16 апреля 2015 года

Богомолов С.А. Криптографическая защита информации. Библиотечка студента. От простого к сложному. Персональный компьютер. - Москва, 2015 - 24 с.

В учебном пособии рассмотрены стандарты и алгоритмы шифрования данных, особенности применения цифровой подписи. Рассмотрены примеры применения простых программ для шифрования данных в виде записей в блокноте и шифрования отдельных файлов.

Учебное пособие предназначено для специальности 090905 «Организация и технология защиты информации».

Оглавление

Введение

Шифрование данных позволяет значительно повысить безопасность при работе с конфиденциальными документами, персональными данными, авторскими произведениями и другой информацией, представляющей ценность и не предназначенной для ознакомления третьими лицами.

Пособие формирует базовые знания в области алгоритмов и стандартов шифрования, а также имеет практическую направленность при использовании программ для шифрования в повседневной работе. Очень часто нам нужно записать пароль доступа на сайт, онлайн сервис или личный телефон, но оставлять их файле в открытом виде весьма опасно, поэтому следует шифровать такие данные.

Пособие предназначено для обучающихся по специальности 090905 «Организация и технология защиты информации», а также продвинутых пользователей.

Основные понятия криптографической защиты

Для обеспечения безопасности данных необходимо поддерживать три основные функции:

-

защиту конфиденциальности передаваемых или хранимых в памяти данных;

-

подтверждение целостности и подлинности данных;

-

аутентификацию абонентов при входе в систему и при установлении соединения.

Для реализации указанных функций используются криптографические технологии шифрования, цифровой подписи и аутентификации.

Конфиденциальность обеспечивается с помощью алгоритмов и методов симметричного шифрования, а также путем взаимной аутентификации абонентов на основе многоразовых и одноразовых паролей, цифровых сертификатов, смарт-карт.

Целостность и подлинность передаваемых данных обычно достигается с помощью различных вариантов технологии электронной подписи, основанных на односторонних функциях и методах шифрования.

Аутентификация разрешает устанавливать соединения только между легальными пользователями и предотвращает доступ к средствам сети нежелательных лиц.

Основой большинства криптографических средств защиты информации является шифрование данных.

Под шифром понимают совокупность процедур и правил криптографических преобразований, используемых для зашифровывания и расшифровывания информации по ключу шифрования. Под зашифрованием информации понимается процесс преобразования открытой информации (исходного текста) в зашифрованный текст (шифротекст). Процесс восстановления исходного текста по криптограмме с использованием ключа шифрования называют расшифрованием (дешифрованием).

Ключ шифрования является элементом, с помощью которого можно варьировать результат криптографического преобразования. Данный элемент может принадлежать конкретному пользователю или группе пользователей и являться для них уникальным. Зашифрованная информация с использованием конкретного ключа может быть расшифрована только его владельцем.

Различают два класса криптосистем:

-

симметричные;

-

асимметричные.

Классификация криптоалгоритмов защиты информации приведена на рис. 1.

Рис. 1. Классификация криптоалгоритмов защиты информации

Хэширование - это метод криптозащиты, представляющий собой контрольное преобразование информации: из данных неограниченного размера путем выполнения криптографических преобразований вычисляется хэш-значение фиксированной длины, однозначно соответствующее исходным данным. Хэширование может выполняться как с использованием некоторого секретного ключа, так и без него. Хэширование широко используется в различных методах защиты информации, для подтверждения целостности данных, если использование электронной подписи невозможно или избыточно. Данный метод используется в схемах аутентификации пользователей (проверке, действительно ли пользователь является тем, за кого себя выдает).

Симметричное шифрование использует один и тот же ключ как для зашифрования, так и для расшифрования информации. Фактически оба ключа могут и различаться, но если в каком-либо криптографическом алгоритме (КА) их легко вычислить один из другого в обе стороны, такой алгоритм относится к симметричному шифрованию.

Блочное шифрование характеризуется тем, что информация предварительно разбивается на блоки фиксированной длины (например, 64 или 128 бит). При этом в различных КА блоки могут шифроваться как независимо друг от друга, так и «со сцеплением» - когда результат шифрования текущего блока данных зависит от значения предыдущего блока или от результата шифрования предыдущего блока.

Поточное шифрование применяется тогда, когда информацию невозможно разбить на блоки. Есть некоторый поток данных, каждый символ которого требуется зашифровать и отправить, не дожидаясь остальных данных, достаточных для формирования блока. Алгоритмы поточного шифрования шифруют данные побитно или посимвольно.

Асимметричное шифрование характеризуется применением двух типов ключей: открытого - для зашифрования информации, секретного - для её расшифрования. Секретный и открытый ключи связаны между собой достаточно сложным соотношением. Главное в этом соотношении - лёгкость вычисления открытого ключа из секретного и невозможность вычисления секретного ключа из открытого при достаточно большой размерности операндов (элементов данных).

Электронная цифровая подпись (ЭЦП) используется для подтверждения целостности и авторства данных. В данном методе применяются двухключевые алгоритмы с простым вычислением открытого ключа из секретного и практической невозможностью обратного вычисления. Секретный ключ применяется для вычисления ЭЦП, открытый ключ необходим для её проверки. При соблюдении правил безопасного хранения секретного ключа никто, кроме его владельца, не в состоянии вычислить верную ЭЦП какого-либо электронного документа.

Алгоритм шифрования DES и DES-3

Алгоритм шифрования данных DES (Data Encryption Standard) был опубликован в 1977 году. Блочный симметричный алгоритм DES до сих пор остается распространенным алгоритмом, используемым в системах защиты коммерческой информации.

Алгоритм DES построен в соответствии с методологией сети Фейстеля и состоит из чередующейся последовательности перестановок и подстановок. Алгоритм DES осуществляет шифрование 64-битных блоков данных с помощью 64-битного ключа, в котором значащими являются 56 бит, остальные 8 бит - проверочные для контроля на четность. Схема процесса шифрования в блочном алгоритме DES показана на рис. 2.

Рис. 2. Схема шифрования в алгоритме DES

Процесс шифрования заключается в начальной перестановке битов 64-бтного блока, шестнадцати циклах шифрования и наконец, в конечной перестановке битов.

Расшифрование в DES является операцией, обратной шифрованию, и выполняется путём повторения операций шифрования в обратной последовательности.

Основные достоинства алгоритма DES:

-

используется только один ключ длиной 56 бит;

-

относительная простота алгоритма обеспечивает высокую скорость обработки;

-

зашифровав сообщение с помощью одного пакета программ, для расшифровки можно использовать любой другой пакет программ, соответствующий алгоритму DES;

-

криптостойкость алгоритма вполне достаточна для обеспечения информационной безопасности большинства коммерческих предложений.

Современная микропроцессорная техника за короткое время может взламывать блочные шифры с длиной ключа 40 бит методом полного перебора. Ключ шифра DES имеет 256 возможных значений.

Сейчас имеются FPGA-чипы, обладающие возможностью перебирать до 30 миллионов значений ключа в секунду, ASIC-чипы - реализуют скорость перебора до 200 миллионов ключей в секунду. Стоимость таких чипов составляет несколько тысяч рублей. Поэтому актуально оценить криптостойкость шифра DES, включающие расчеты времени и материальных средств, которые необходимо затратить на взламывание шифра. В таблице 1 приведены результаты анализа взламывания криптоалгоритма.

Таблица 1.

Тип атакующего

Бюджет атакующего

Средства атаки

Затраты времени на атаку

Хакер

до 30000 рублей

ПК

десятки лет

Небольшие фирмы

до 600000 рублей

FPGA

18 месяцев

Корпоративные департаменты

до 18 миллионов рублей

FPGA

ASIC

19 дней

3 дня

Большие корпорации

до 600 миллионов рублей

FPGA, ASIC

Супер-ЭВМ

13 часов

6 минут

Стандарт шифрования AES

В 1997 году Национальный институт стандартов и технологий США (National Institute of Standards & Technology - NIST) объявил конкурс на новый стандарт симметричного криптоалгоритма, названного AES (Advanced Encryption Standard).

К криптоалгоритмам-кандидатам были предъявлены следующие требования:

-

алгоритм должен быть симметричным;

-

алгоритм должен быть блочным шифром;

-

алгоритм должен иметь длину блока 128 бит и поддерживать три длины ключа: 128, 192 и 256 бит.

Дополнительно разработчикам криптоалгоритма рекомендовалось:

-

использовать операции, легко реализуемые как аппаратно (в микрочипах), так и программно (на ПК и серверах);

-

ориентироваться на 32-разрядные процессоры;

-

не усложнять без необходимости структуру шифра, для того чтобы все заинтересованные стороны были в состоянии самостоятельно провести независимый криптоанализ алгоритма и убедиться, что в нем не заложено каких-либо недокументированных возможностей.

По итогам конкурса победителем объявлен алгоритм Rijndael, разработанный двумя криптографами из Бельгии, Винсентом Риджменом и Джоан Даймен. Алгоритм стал новым стандартом шифрования данных AES.

Алгоритм AES представляет каждый блок обрабатываемых данных в виде двухмерного байтового массива размером 4х4, 4х6 или 4х8 в зависимости от установленной длины блока. Далее на соответствующих этапах производится преобразования либо над независимыми столбцами, либо над независимыми строками, либо над отдельными байтами.

Алгоритм AES состоит из определенного количества раундов (от 10 до 14 - зависит от размера блока и длины ключа) и выполняет четыре преобразования:

-

BS (ByteSub) - табличная замена каждого байта массива (рис. 3);

-

SR (ShiftRow) - сдвиг строк массива. Первая строка остается без изменений, а остальные циклически побайтно сдвигаются влево на фиксированное число байтов, зависящее от размеров массива (рис. 4);

-

MC (MixColumn) - операция над независимыми столбцами массива (рис. 5);

-

AK (AddRoundKey) - добавление ключа. Каждый бит массива складывается по модулю 2 с соответствующим битом ключа раунда, который вычисляется из ключа шифрования (рис. 6).

Рис. 3. Преобразование BS (ByteSub) производит таблицу замен для обработки каждого байта массива

Рис. 4. Преобразование SR (ShiftRow) циклически сдвигает три последних строки в массиве

Рис. 5. Преобразование MC (MixColumn) поочередно обрабатывает столбцы массива

Рис. 6. Преобразование AK (AddRoundKey) производит сложение каждого столбца массива со словом из ключевого набора

Количество раундов шифрования в алгоритме AES переменное (10, 12 или 14 раундов) и зависит от размеров блока и ключа шифрования (для ключа также предусмотрено несколько фиксированных размеров).

Алгоритм AES обеспечивает высокую скорость шифрования на всех платформах: как при программной, так и при аппаратной реализации. Требования к ресурсам для его работы минимальны, что важно при его использовании в устройствах, обладающих ограниченными вычислительными алгоритмами.

Недостатком алгоритма AES можно считать нетрадиционную схему шифрования. Алгоритм может содержать скрытые уязвимости, которые могут обнаружиться только при прошествии времени с момента начала широкого его применения.

Алгоритм шифрования RSA

Криптоалгоритм получил свое название по первым буквам фамилий его авторов: Rivest, Shamir, Adleman. Алгоритм RSA появился в 1978 году и стал первым алгоритмом с открытым ключом, который может работать как в режиме шифрования данных, так и в режиме электронной цифровой подписи.

Надежность алгоритма RSA основывается на трудности факторизации больших чисел и вычисления дискретных логарифмов в конечном поле.

Открытый ключ используется для шифрования данных, а секретный ключ для расшифрования.

В ассиметричной криптосистеме RSA количество используемых ключей связано с количеством абонентов линейной зависимостью - в системе из N пользователей используется 2хN ключей.

Криптоалгоритм RSA всесторонне исследован и признан стойким при достаточной длине ключей. В настоящее время длина ключа составляет 1024 бит. С ростом мощности процессоров криптоалгоритм RSA может потерять стойкость к атаке полного перебора. Для защиты необходимо увеличить длину ключа. Алгоритм RSA можно применять как для шифрования сообщений, так и для электронной цифровой подписи.

По быстродействию алгоритм RSA существенно уступает DES, а программная и аппаратная реализация криптоалгоритма RSA гораздо сложнее, чем DES. Поэтому криптосистема RSA используется при передаче небольшого объёма сообщений.

Стандарт шифрования ГОСТ 28147-89

Этот алгоритм криптографического преобразования данных предназначен для аппаратной и программной реализации, удовлетворяет криптографическим требованиям и не накладывает ограничений на степень секретности защищаемой информации. Алгоритм представляет собой 64-битный блочный алгоритм с 256-битным ключом.

Данные, подлежащие зашифрованию, разбивают на 64-разрядные блоки. Эти блоки разбиваются на два субблока N1 и N2 по 32 бит (рис. 7).

Рис. 7. Схема алгоритма ГОСТ 28147-89

Субблок N1 обрабатывается определенным образом, после чего его значение складывается со значением субблока N2 (сложение выполняется по модулю 2, исключающее ИЛИ), а затем субблоки меняются местами. Данное преобразование выполняется определенное число раз (раундов): 16 или 32 в зависимости от режима работы алгоритма.

В каждом раунде выполняется две операции. Первая операция - наложение ключа, содержимое субблока складывается по модулю 2 с 32 битной частью ключа Кх. Полный ключ шифрования представляется в виде 32-битных ключей. В процессе шифрования используется один из этих подключей - в зависимости от номера раунда и режима работы алгоритма. Вторая операция - табличная замена. После наложения ключа субблок N1 разбивается на 8 частей по 4 бит, значение каждой из которых заменяется в соответствии с таблицей замены для заданной части субблока. Затем выполняется побитный циклический сдвиг субблока влево на 11 бит.

Алгоритм, определяемый ГОСТ 28147-89, предусматривает четыре режима работы: простой замены, гаммирования, гаммирования с обратной связью и генерации имитоприставок. В них используется одно и то же описанное выше шифрующее преобразование, но осуществляется это преобразование в каждом из них по-разному.

В режиме простой замены для зашифровывания каждого 64-битного блока информации выполняется 32 описанных выше раунда. Все блоки шифруются независимо друг от друга, то есть результат зашифрования каждого блока зависит только от его содержимого (соответствующего блока исходного текста).

Данный режим применяется в основном для шифрования самих ключей шифрования. Для шифрования информации предназначены два режима работы - гаммирования и гаммирования с обратной связью.

В режиме гаммирования каждый блок открытого текста побитно складывается по модулю 2 с блоками гаммы шифра размером 64 бит. Гамма шифр - это специальная последовательность, которая получается в результате определенных операций с регистрами N1 и N2.

Для выработки нужной для расшифровки гаммы шифра у пользователя, расшифровывающего криптограмму, должен быть тот же ключ и то же значение синхропосылки, которые применялись при зашифровывании информации. В противном случае получить исходный текст из зашифрованного не удастся.

В режиме гаммирования с обратной связью для заполнения регистров N1 и N2, начиная со 2 блока, используется не предыдущий блок гаммы, а результат зашифрования предыдущего блока открытого текста. Первый блок генерируется полностью аналогично предыдущему.

Режим генерации имитоприставок. Имитоприставка - это криптографическая контрольная сумма, вычисляемая с использованием ключа шифрования и предназначены для проверки целостности сообщений. При генерации имитоприставки выполняются следующие операции: первый 64-битный блок массива информации, для которого вычисляется имитоприставка, записывается в регистры N1 и N2 и зашифровывается в сокращенном режиме простой замены (выполняется первые 16 раундов из 32). Полученный результат суммируется по модулю 2 со следующим блоком информации с сохранением результата в N1 и N2. Цикл повторяется до последнего блока информации. Получившееся в результате этих преобразований 64-битное содержимое регистров N1 и N2 или его часть и называется имитоприставкой.

При обмене информацией имитоприставка служит своего рода дополнительным средством контроля. Она вычисляется для открытого текста при зашифровании какой-либо информации и посылается вместе с шифротекстом.

Алгоритм ГОСТ 28147-89 считается очень стойким - в настоящее время для его раскрытия не предложено эффективных методов. Его высокая стойкость определяется в первую очередь за счёт большой длины ключа - 256 бит. При использовании секретной синхропосылки эффективная длина ключа увеличивается до 320 бит, а засекречивание таблицы замен прибавляет дополнительные биты. Криптостойкость зависит от количества раундов преобразований, которых по ГОСТ 28147-89 должно быть 32.

Электронная цифровая подпись

Электронная цифровая подпись (ЭЦП) используется для аутентификации текстов, передаваемых по телекоммуникационным каналам. При таком обмене документами существенно снижаются затраты на обработку и хранение документов, ускоряется их поиск.

Целью аутентификации электронных документов является их защита от возможных видов злоумышленных сведений, к которым относятся:

-

активный перехват - нарушитель, подключившийся к сети, перехватывает документы (файлы) и изменяет их;

-

маскарад - абонент С посылает документ абоненту В от имени абонента А;

-

ренегатство - абонент А заявляет, что не посылал сообщения абоненту В, хотя на самом деле посылал;

-

подмена - абонент В изменяет или формирует новый документ и заявляет, что получил его от абонента А;

-

повтор - абонент С повторяет ранее переданный документ, который абонент А посылал абоненту В.

Эти виды злоумышленных действий могут нанести существенный ущерб банковским и коммерческим структурам, государственным предприятиям и организациям, частным лицам, применяющим в своей деятельности компьютерные информационные технологии.

Проблему проверки целостности сообщения и подлинности автора сообщения позволяет эффективно решить методология ЭЦП.

ЭЦП представляет собой относительно небольшое количество цифровой информации, передаваемой вместе с подписываемым текстом.

ЭЦП основана на обратимости асимметричных шифров, а также на взаимосвязанности содержимого сообщения, самой подписи и пары ключей. Изменение хотя бы одного из этих элементов сделает невозможным подтверждение подлинности цифровой подписи. ЭЦП реализуется при помощи асимметричных алгоритмов шифрования и хэш-функций.

Технология применения системы ЭЦП предполагает наличие сети абонентов, посылающих друг другу подписанные электронные документы. Для каждого абонента генерируется пара ключей: секретный и открытый. Секретный ключ хранится абонентом в тайне и используется им для формирования ЭЦП. Открытый ключ известен всем другим пользователям и предназначен для проверки ЭЦП получателем подписанного электронного документа.

Система ЭЦП включает две основные процедуры:

1. процедуру формирования цифровой подписи;

2. процедуру проверки цифровой подписи.

В процедуре формирования подписи используется секретный ключ отправителя сообщения, в процедуре проверки - открытый ключ отправителя.

Принципиальным моментом в системе ЭЦП является невозможность подделки ЭЦП пользователя без знания его секретного ключа подписывания. Поэтому необходимо защитить секретный ключ подписывания от несанкционированного доступа. Секретный ключ ЭЦП рекомендуется хранить на персональном ключевом носителе в защищенном виде.

ЭЦП представляет собой уникальное число, зависящее от подписываемого документа и секретного ключа абонента. В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Помещаемая в подписываемый файл структура ЭЦП содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления ЭЦП, что обеспечивает и её целостность. Каждая подпись содержит информацию: дату подписи, срок окончания действия ключа данной подписи, информацию о лице, подписавшем файл (ФИО, должность, наименование фирмы), идентификатор подписавшего, собственно цифровую подпись.

Проверить сформированную подпись может любое лицо, так как ключ проверки подписи является открытым. При положительном результате проверки подписи делается заключение о подлинности и целостности полученного сообщения, то есть о том, что это сообщение действительно отправлено тем или иным отправителем и не было модифицировано при передаче по сети. Если пользователя интересует, не является ли полученное сообщение повторением ранее отправленного или не было ли оно задержано на пути следования, то он должен проверить дату и время его отправки, а также порядковый номер - при его наличии.

Для цифровой подписи действует стандарт ГОСТ Р 34.10-2001. Необходимость стандарта вызвана потребностью в повышении стойкости ЭЦП к несанкционированным изменениям.

Программы для шифрования данных

В современном мире у многих пользователей есть аккаунты в социальных сетях, почтовые электронные ящики, электронные кошельки и другие регистрационные данные. Часто такого рода данные хранятся в незащищенных документах или блокнотах на персональном компьютере. При попадании троянской программы на компьютер эти данные могут стать доступными для злоумышленников. Для безопасного хранения паролей доступа к различным сетевым ресурсам необходимо использовать шифрование.

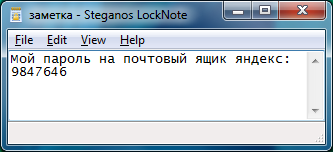

Steganos LockNote - небольшая и очень удобная программа, позволяющая зашифровать любую конфиденциальную информацию, сохранённую в небольших заметках. Эта программа является бесплатной, её можно без проблем найти в сети интернет. В качестве заметок могут быть пароли, серийники программ или любые другие небольшие по объему данные.

Значок программы после установки появляется на рабочем столе и выглядит следующим образом (рис. 8).

Рис. 8. Значок программы Steganos LockNote

Любая из зашифрованных заметок после сохранения становится обычным исполняемым файлом (*.exe), открыть который для чтения или редактирования можно только после ввода пароля, заданного перед сохранением.

Высокую стойкость к взлому обеспечивает шифрование с 256-битным ключём AES, а зашифрованные файлы занимают места лишь немногим больше, чем оригинальные заметки.

Откройте файл LockNote, запишите данные, которые хотите защитить (рис. 9), затем перейдите в меню File > Set Password (Файл > Установить пароль). При установке пароля старайтесь придерживаться следующих правил:

-

пароль должен быть хорошо запоминаемым;

-

пароль должен быть не менее 9 символов;

-

в пароле должны быть одновременно использованы буквы, цифры и символы для усложнения его вскрытия методом перебора;

-

пароль должен быть уникальным, то есть не использоваться при входе на почту или другие сервисы, так как при взломе одного сервиса могут быть взломаны и другие файлы.

Рис. 9. Вид файла для шифрования

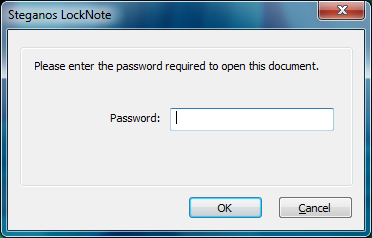

При открытии зашифрованного файла программа запросит ввести пароль (рис. 10).

Рис. 10. Запрос пароля при открытии файла

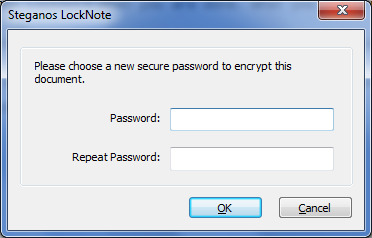

Рекомендуется также периодически менять пароль. Вы можете изменить пароль командой File > Change Password. При этом действии программа запросит сначала ваш старый пароль (рис. 10), затем необходимо будет ввести новый пароль и повторить его ввод (рис. 11).

Рис. 11. Изменение пароля зашифрованного файла

После установки пароля программа предупредит об изменении пароля после закрытия документа.

Для полной уверенности и безопасности вы должны убедиться, что на вашем компьютере нет вирусов и троянских программ, клавиатурных шпионов. На вашем компьютере должен быть установлен качественный антивирус. Для дополнительной проверки используйте утилиту DrWebCureIt. Эта утилита работает вне зависимости от установленного антивируса. Проделайте следующие шаги:

-

скачайте Dr.Web CureIt с официального сайта DrWeb, сохранив утилиту на жесткий диск.

-

запустите сохраненный файл на исполнение (дважды щелкните по нему левой кнопкой мышки).

-

дождитесь окончания сканирования и изучите отчет о проверке.

-

выберите действие для найденных вирусов и угроз (вылечить, удалить).

Для шифрования различного типа редактируемых файлов (word, excel, power point) наиболее простой программой в использовании является программа Cruptos 2 Professional. Эта программа является условно бесплатной, можно использовать её бесплатно на протяжении 30 запусков.

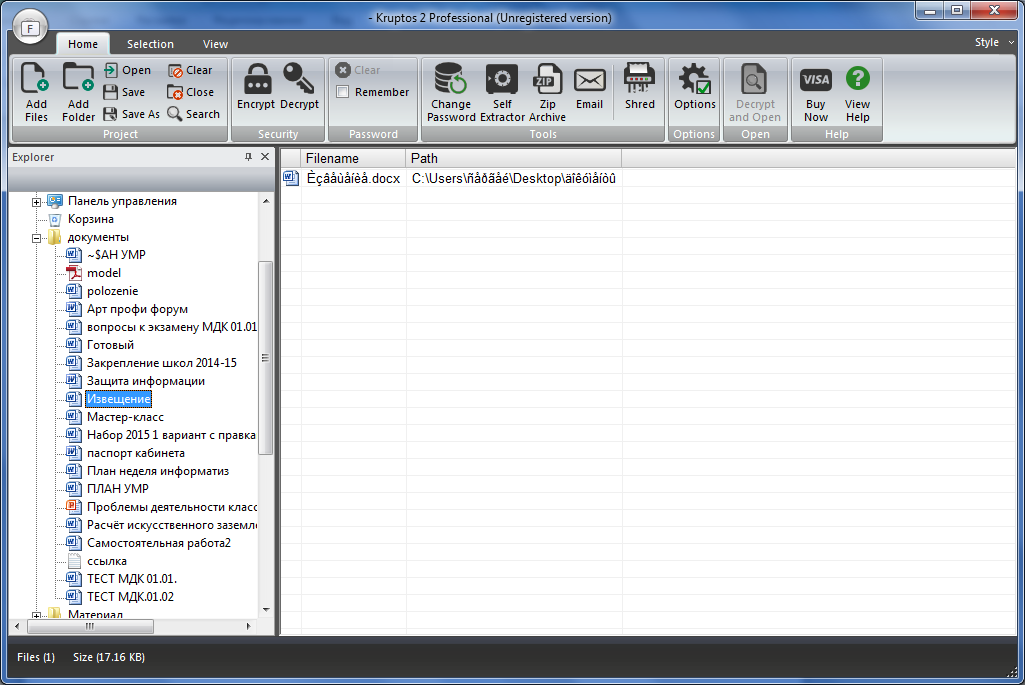

В главном окне программы представлены файлы проводника и основная область, в которую необходимо перетащить файл для дальнейшего шифрования (рис. 12).

Рис. 12. Главное окно программы

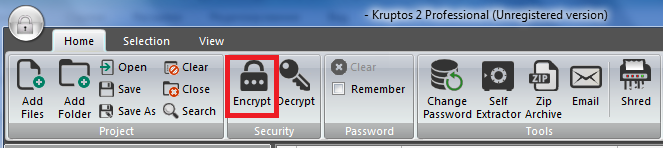

После того, как вы перетащите файл или файлы в основное окно, необходимо выбрать команду Encrypt (зашифровать) на основной панели меню (рис. 13).

Рис. 13. Выбор команды для шифрования файла

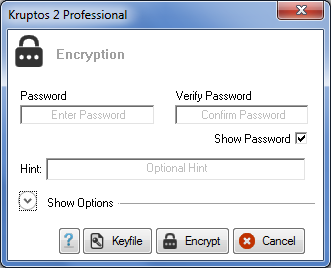

После выбора команды Encrypt (зашифровать) появится диалоговое окно, в котором необходимо задать пароль (password) и подтвердить его (verify password), рис. 14. Также в этом окне можно записать подсказку пароля (hint). Для завершения шифрования нажмите на кнопку Encrypt (зашифровать).

Рис. 14. Задание пароля для шифруемого файла

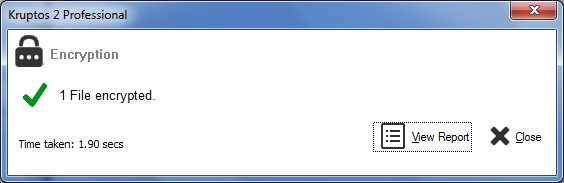

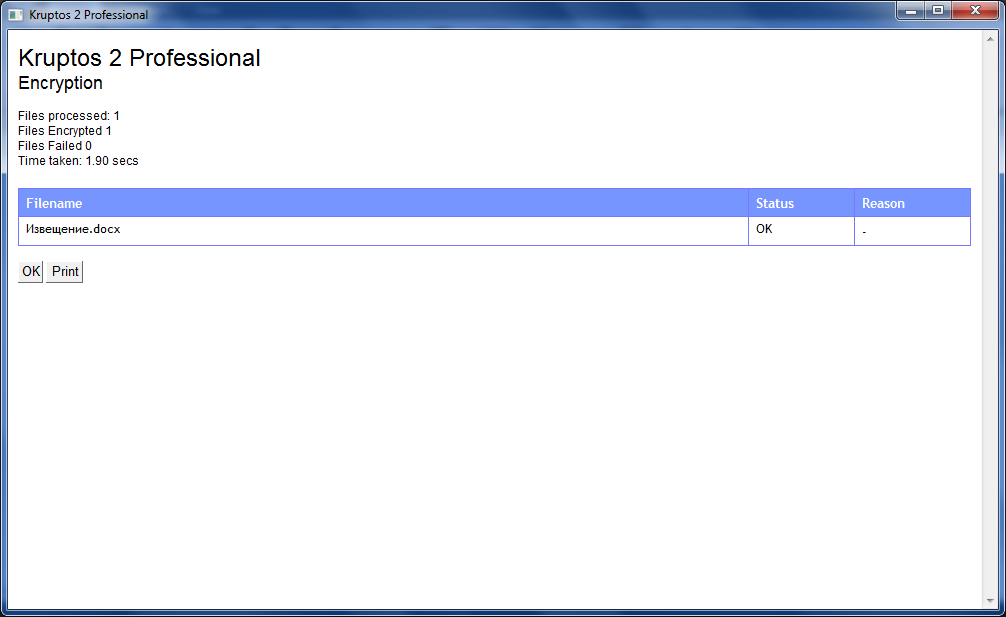

Далее происходит процесс шифрования файла, программа выдает диалоговое окно об успешности окончания шифрования с выводом времени шифрования (рис. 15).

Рис. 15. Диалоговое окно успешного шифрования

Можно просмотреть отчет об имени зашифрованных файлов, нажав на кнопку View Report предыдущего диалогового окна, в результате получим отчет (рис. 16).

Рис. 16. Отчет о зашифрованных файлах

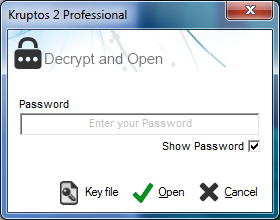

Защищенный файл будет выглядеть в виде значка «замочка». Для его открытия щёлкните на него двойным щелчком левой кнопкой мыши, появится диалоговое окно, в котором необходимо ввести установленный пароль и нажать на кнопку Open (открыть) (рис. 17).

Рис. 17. Ввод пароля для открытия файла

Для расшифрования файла в основном окне программы необходимо выбрать команду Decrypt, ввести пароль в появившемся диалоговом окне, нажать на кнопку Decrypt.

С помощью данной программы можно создавать зашифрованные почтовые сообщения, архив с зашифрованными файлами. Для улучшения шифрования можно создать ключевой файл с цифровой комбинацией, который необходимо хранить в надежном месте (на носителе, который вы всегда носите с собой). При создании ключевого файла также создается пароль. Для редактирования зашифрованного документа необходимо будет ввести не только пароль, но и загрузить ключевой файл.